如今攻击者们已开发了多套可闯入组织网络,窃取有价值信息的工具和技术。这份报告就此揭示了他们使用的最新战术,如何在不被人发觉的情况下进行侦查。这份报告还解释了自动化又是如何让业余黑客开展先进的侦查以及加快他们的攻击速度。

资源来自:Palo Alto Networks

Attackers in Search of Valuable Data

(攻击者们寻找有价值的数据)

攻击的目标通常是从组织防御中最薄弱的环节开始:它们的端点。攻击目标的初始步骤简单到就像是说服用户打开电子邮件的附件一样。根据Verizon 2018数据泄露调查报告显示有4% 用户会陷入特定的网络钓鱼中,攻击者们会发送无数的网络钓鱼电子邮件以及执行无数其他攻击,从利用zero-day exploits到社会工程攻击,又或者是入侵最有设防的组织。

一旦攻击者们破坏了端点, 就必须建立命令和控制服务器的通信渠道。然后他们就会开始探索自己的环境, 寻找有价值的内容。在进行内部侦察时,他们可能会走入死胡同,但依然会继续尝试新的途径直到达成目标。为了避免被检测到,攻击者们还会不断的更新他们的进攻工具和方法。他们会利用新技术来确定关键资产的方位,如Active Directory服务器、文件服务器和数据库。

多年来,攻击者们使用端口扫描器、恶意软件、黑客工具和试错工具的组合来绘制目标网络,一旦他们在网络中站稳脚跟,就会扩展他们的访问领域。如今许多攻击者都增加了他们的内部侦察技术,包括图1所示。

图1:一些内部侦察技术。

这些内部侦察技术会掩盖攻击者们的行动并加快其攻击速度。那么, 它们是如何工作的呢?我们又能否在产生损害之前检测到并阻止这些攻击呢?我们相信答案绝对是“当然啦”。

Fileless Attacks(无文件攻击)

随着安全技术在检测恶意软件方面的技术越来越好, 攻击者们已经转向无文件攻击来破坏端点了,如何在进行内部侦查的同时还不引起警报。

无文件攻击技术包括以下几点:

•只储存恶意软件。

•基于脚本的恶意软件和工具。

•在好的文件中嵌入恶意代码

攻击者们使用无文件攻击,是因为它们比传统的基于文件的恶意软件攻击更有可能成功。事实上根据最近的一项调查, 在2017年攻击成功中有77% 是由无文件攻击或引起的, 而只有23% 的攻击是基于文件的。

无文件攻击能避开安全控制, 因为传统的防病毒软件被设计出来的属性和功能是用于分析文件和查找文件的, 以此来确定它们是否是恶意的。然而由于无文件攻击没有传统的病毒文件来扫描或进行分析,这样就会使得攻击者们能绕过基于磁盘的静态检测。攻击者可以通过网络或电子邮件通信 ,例如:恶意 Adobe® Flash®文件、电子表格或甚至是一个专门设计的JavaScript字符串,它利用了端点漏洞来执行恶意代码。攻击者可以滥用内置的 Windows®工具, 如 PowerShell® 和 Windows 管理器, 或者使用其他工具 ,如 Metasploit®。从远程位置传输恶意软件并将其加载到内存中。恶意软件内容从不写入磁盘, 而是驻留在不稳定的系统区域中, 如内存中的进程或服务区域。仅存贮的恶意软件对于不经常重新启动的服务器和网络设备尤其有效。

攻击者还使用基于脚本的恶意软件 (通常与仅储存的恶意软件一起) 在目标计算机上执行命令。因为脚本是非结构化的文本文件, 所以杀毒软件无法轻易地使用攻击特征码来检测它们。而攻击者们可以轻松地修改脚本代码的参数、名称或顺序, 以阻止签名检测。最后,攻击者们可以在已知文件中嵌入恶意代码,特别是没有数字签名的自由与开源应用程序。他们甚至可以向运行的进程注入代码。就算防病毒工具碰巧检测到这些合法文件中的恶意功能,安全分析人员通常也会认为这种警报是误报, 他们更倾向于关注看似更高优先级的威胁。一旦攻击者用无文件攻击破坏了端点, 他们就可以通过网络来查找和过滤数据。

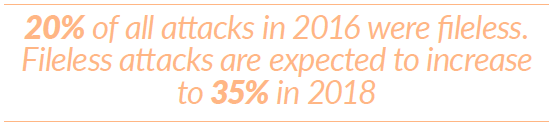

预装的开发工具包和框架使得无文件攻击比以往任何时候都更容易部署, 并且在如今的威胁环境中更常见。在2016年的所有袭击中, 有20% 的人被无文件攻击过, 这一数字预计将在2018年增加到35%。

Living off the Land

隐形攻击者不会通过安装恶意软件或攻击工具来吸引注意力, 而是使用已经存在于受害者机器上的现有应用程序进行侦察。这些可信的应用程序被用于日常的合法活动, 因此攻击者可以在攻击生命周期的多个阶段 (包括内部侦察) 中使用它们, 同时规避检测。Living off the land也包括滥用知名的服务, 例如 GitHub®, Pastebin, Twitter®, Box甚至是Microsoft®Office 365®。攻击者使用这些服务在在线文件共享和电子邮件中找到敏感数据。他们还使用这些服务进行命令和控制以及数据的过滤。

为了调查网络, 精明的攻击者们利用网络应用程序, 如 Ping、NetStat 和 IpConfig, 以及远程桌面工具和管理实用程序。如果攻击者们碰巧危害的是IT 管理员的电脑, 那么他们等于拿到了”Living off the Land” 的大奖, 这时通常他们可以利用多个应用程序和凭证, 从而帮助他们实现其不可告人的目标。

安全团队不能轻易卸载所有这些应用程序.由于组合型的安全风险,Living off the Land攻击者通常会绕过传统的防病毒软件和应用程序白名单工具。因此, 没有可用于检测的防病毒工具的签名, 也没有可用于取证的活动的痕迹。

Abusing Backups(滥用备份)

许多组织在保护其敏感应用程序方面投入了大量资源。他们部署防火墙、强大的身份验证、威胁预防、端点保护, 以及在保护他们的应用程序和数据上提供更多的保障。但是, 这些安全意识组织通常不会将网络安全的最佳做法扩展到备份服务器上。通常他们认为密码保护和常规修补就已经是足够的安全控制了。因此, 备份服务器为一些不道德的黑客提供了易于访问的数据宝库。

举个恰当的例子, 譬如:” Phineas Fisher “,他自称是一名黑客,他攻击了位于米兰的一家叫做HackingTeam的IT公司,报告中说, 他使用了备份服务器访问过几个虚拟机, 包括HackingTeam的Exchange邮件服务器。Fisher在他的 “反黑客” 指南中声称, “他们不安全的备份是打开他们大门的漏洞。HackingTeam事件并不是第一个利用未受保护的备份系统进行攻击的事情, 但它确实提高了黑客团体使用备份系统和服务来定位和窃取数据的认识。

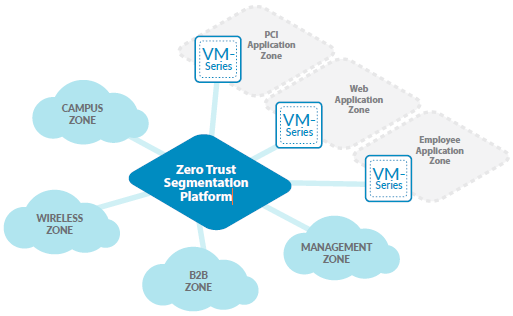

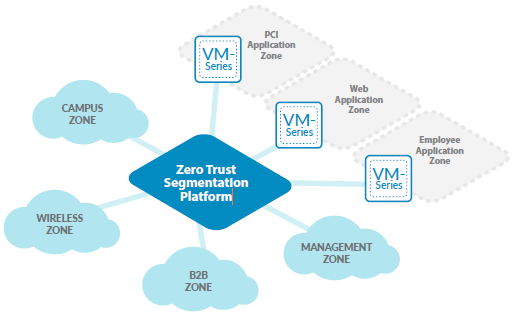

由于备份服务器包含活动数据以前的版本,所以应该使用与活动服务器和应用程序相同级别的安全来保护它们。组织应该实行“零信任模式”, 使用网络分段和颗粒状防火墙策略来限制对授权用户的访问。他们还应该实行多因素身份验证, 以防止攻击者们使用被盗凭据访问备份数据。最后, 组织应监视对备份数据的访问, 以检测不寻常的活动, 如用户下载大量数据, 或用户下载数据而不上载或同步任何数据。

图2: 零信任模式

Automation(自动化)

在过去只有最有经验的犯罪分子和国家赞助的攻击者们才能进行有针对性的攻击。可是现在即使是最新手级的黑客也能使用攻击工具、脚本和信息共享的组合进行多方位攻击。自动化还使攻击者们能够比以往更快地执行侦察行动。渗透测试工具, 如 Metasploit 和 PowerShell 帝国, 已经简化了目标攻击。尽管这些不一定是最新的工具——Metasploit 是在2003年首次引入的——但是随着时间的推移它们都新增了一些功能来利用系统、发现新的漏洞来帮助白帽或黑帽黑客通过攻击的每一步。由于这些工具大多都拥有活跃的在线社区, 于是它们不断地被增强, 以此来包括新的功能和使用。

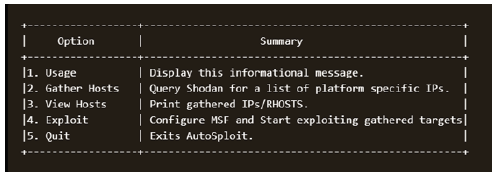

最近, 开发人员添加了图形用户界面, 并且开发建议使用它们的工具, 使得使用渗透测试的黑客攻击比以往任何时候都更容易。开发人员还包括集成脚本, 使最新手级的渗透测试人员和黑客都能够进行攻击。例如, 2018 初引入的 AutoSploit 自动化了攻击的许多手动步骤, 使得几乎任何一位攻击者都可以执行多阶段攻击。AutoSploit 结合了 Metasploit 和 Shodan®, (一个互联网连接的设备的搜索引擎),允许攻击者定位和利用系统, 如不安全的IOT设备。

虽然计算机网络战争专家可能更喜欢“隐形的”和手动攻击, 但是攻击自动化也给不需要复杂攻击的攻击者们带来了先进的攻击技术。它还允许攻击者们能迅速检测和利用新发布的漏洞, 同样这也使组织需要迅速地修补系统。随着攻击者们越来越多地使用自动化, 安全团队必须加强防御, 达到能自动检测到超过攻击的技术。

图3:AutoStuple简化了侦察和系统开发

Protecting Your Organization From Reconnaissance

(保护你的组织免遭侦察)

内部网络侦察是最有针对性攻击的一个关键组成部分, 但也是暴露攻击者的时刻。对于攻击者们来说,这只是入侵的第一步。一旦他们侵入了网络, 他们就必须采取数以千计的个人行动, 因为他们探索网络和横向移动, 直到他们访问到目标数据。

如果防御者能够收集和分析这种攻击者攻击时发出的信号, 那么他们就能领先于攻击者了。只要有了好的技术, 我们相信安全团队会成功防御网络攻击。

通过自动分析用户和使用设备行为, 安全团队可以检测指示内部侦察和目标攻击的其他阶段的异常行为。安全团队只需要检测出攻击者众多攻击行动中的一个,就能识别它们, 将它们锁定在网络中并中断攻击。

图4:Palo Alto Networks防止攻击生命周期中的威胁。

Stopping Attacks With Magnifier Behavioral Analytics

(使用放大镜行为分析中断攻击)

图5:Palo Alto网络安全操作平台。

Staying Ahead of Attackers(领先于攻击者)

原文始发于微信公众号(纷讯信息):2018年最新黑客战术报告