在上期介绍了Sophos安全运营可视化实例中,我们已经为大家介绍了这家老牌安全厂商在安全行业的地位、市场占据席位,以及其下一代防火墙产品–XG Firewall的丰富功能。

XG Firewall 在行业中最先将深度学习技术集成在 Sophos Sandstorm 沙箱中。该技术由 SophosLabs 的数据科学家开发,用于提供行业最佳检测率,无需使用特征码。同时,还可以快速有效地检测可疑有效载荷中潜伏的、以前未发现的恶意软件。

背景

SophosLabs Intelix是SophosLabs的威胁情报和分析平台,可以为应用程序提供强大的识别、分类和预防威胁的能力。SophosLabs Intelix通过API(应用程序编程接口)将其提供给应用程序开发人员、威胁研究人员和开发操作团队,以便将安全情报集成到他们的应用程序或操作中。

今天,我们要为大家介绍的就是云纷的威胁情报一体化查询平ThreatOne是如何与SophosLabs Intelix进行集成的。

SophosLabs Intelix概述

SophosLabs Intelix通过RESTful API主要提供三种服务:

1. Cloud Threat Lookups(云威胁查找) :通过直接访问最新的SophosLabs威胁情报,使用可疑的恶意软件文件哈希,URL或Android APK查询,快速识别已知威胁。收集关于文件哈希和Android APK的全球声誉和恶意检测情况,并揭示URL的生产力种类、安全种类和风险级别。

2. Static File Analysis(静态文件分析) :利用多种机器学习模型、全球信誉、深层文件扫描等功能,无需实时执行文件,即可生成新的情报。

3. Dynamic File Analysis(动态文件分析) :利用最新的分析和反规避技术,在沙箱中实时引爆恶意软件,以便对未知的恶意文件进行独特的可视化。记录每项活动和行为,以揭示潜在威胁的真实性和能力。

API概述

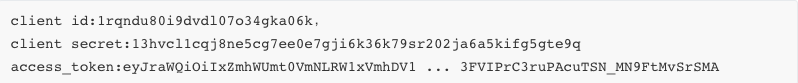

SophosLabs通过AWS SaaS Marketplace上的威胁情报API对外提供威胁情报数据服务。使用SophosLabs Intelix API,首先要有一个有效的AWS账户,然后在AWS Marketplace中订阅SophosLabs Intelix服务。订阅服务后,我们的账户资料中便有了client id和client secret,如下图所示。使用该id和secret我们便可以获得最终用来使用API的access_token(有效期1小时)。以上该验证过程即为OAuth2 client credentials authentication。

client id、client secret和access_token格式如下:

API共有两大类、分为五种:

1. Lookup API

-

SophosLabs File Malware Cloud Lookup API (EAP)

-

SophosLabs Malware and Productivity URL Lookup API (EAP)

-

SophosLabs Android Malware App Lookup API (EAP)

2. Suspicious File submission API

-

SophosLabs Static File Analysis API (EAP)

-

SophosLabs Dynamic File Analysis API (EAP)

API详解

由于篇幅有限,我们不能对每一个API进行详解。但是,所有API使用方法都毕竟类似,只是实现了不同的功能,当然请求路径、方法和参数会有所不同。

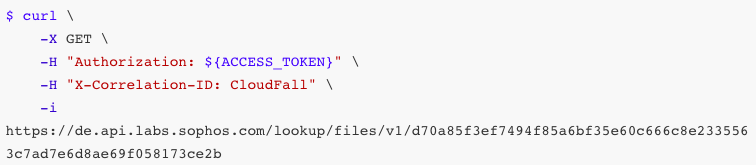

1. SophosLabs File Malware Cloud Lookup API (EAP)

-

服务功能:快速简单的确定我们的应用程序或Web资产是否与已知恶意软件进行交互,以便可以隔离或删除它,并对恶意软件的发送方采取其他操作

-

HTTP方法:GET

-

URL:https://x.threatbook.cn/api/v1/file/scan/{文件sha256}

-

HEADER:”Authorization”: “your_access_token}” “X-Correlation-ID”: “ypur_unique_id”

-

curl请求

-

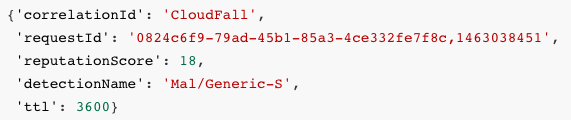

输出请求

-

结果解读

*correlationId:请求时HEADER中携带的X-Correlation-ID

*requestId:SophosLabs为每次请求分配的唯一标识符

*reputationScore:查询文件的信誉值,信誉值越低,越恶意

#[0-19] Malware

#[20-29] PUA (potentially unwanted application)

#[30-69] Unknown/suspicious

#[70-100] Known good

*detectionName:检测结果的另一种表达,相较于reputationScore,对用户更加友好

*ttl:此次检测的生存时间(有效期)

2. SophosLabs Malware and Productivity URL Lookup API (EAP)

该API是对URL进行检测,返回结果主要包含了该URL的productivityCategory、securityCategory和riskLevel。

3. SophosLabs Android Malware App Lookup API (EAP)

该API是对Android APK签名证书的sha256进行检测,返回结果主要包含了该APK的reputationScore。

4. SophosLabs Static File Analysis API (EAP)

该API是对上传的文件进行静态分析,分析完成后会生成一份关于该文件的报告。报告包含了文件的提交时间、检测分数、信誉值等。

5. SophosLabs Dynamic File Analysis API (EAP)

该API是对上传的文件进行动态分析,区别于静态分析,该文件会依据其类型在虚拟机中被执行,观察并记录执行过程的每个阶段,包括运行时的进程调度、打开的其他文件、网络通讯和注册表时间等,以获得威胁判定和情报报告向使用者返回。

ThreatOne集成

通过对API的了解,我们会发现SophosLabs Intelix对于恶意文件分析其实是一个逐步分析或者多层次分析的过程。即对于一个可疑的文件,我们首先使用Cloud Threat Lookups API分析其哈希值,识别已知的威胁类型,以便进行极速响应;如果返回结果为unknown,我们便可以考虑使用Static File Analysis API将文件上传,通过多机器学习模型,进行快速、详细的静态分析;如果需要更多更详尽的信息,我们最后使用Dynamic File Analysis API将文件上传,在虚拟机器中执行文件,进行动态的分析获取更多信息。

结合实际业务需求,我们决定先将文件哈希检测和url检测功能集成到我们的ThreatOne平台中。对于文件查询功能,我们后续会根据不同客户的业务需求,择时集成到平台中。

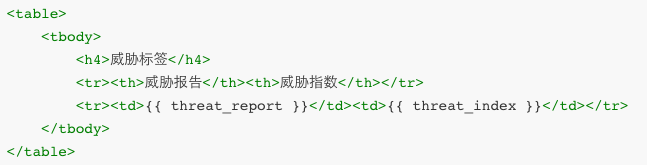

经过简单的测试,我们将SophosLabs Intelix API集成到我们的项目中,并重新整合我们的信息展示界面。部分代码如下:

查询示例

-

在搜索框中输入可疑url或者文件哈希,点击搜索

-

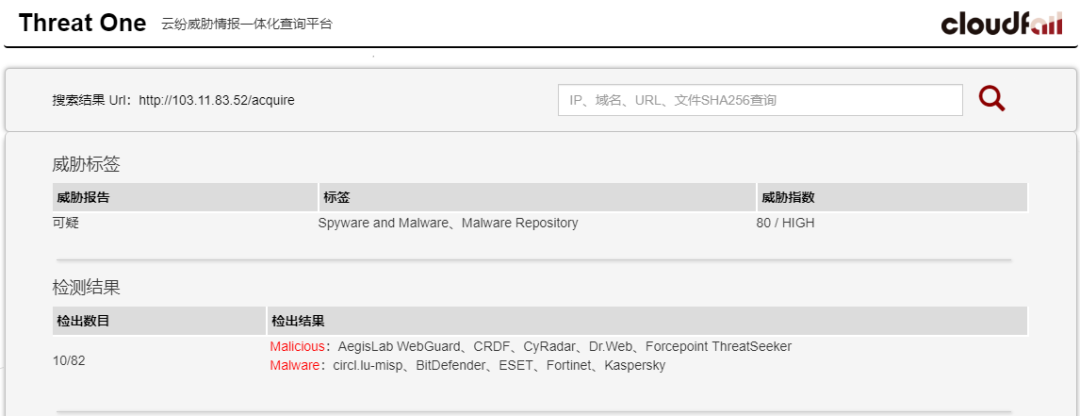

url检测结果页面整合了SophosLabs Intelix API检测信息

-

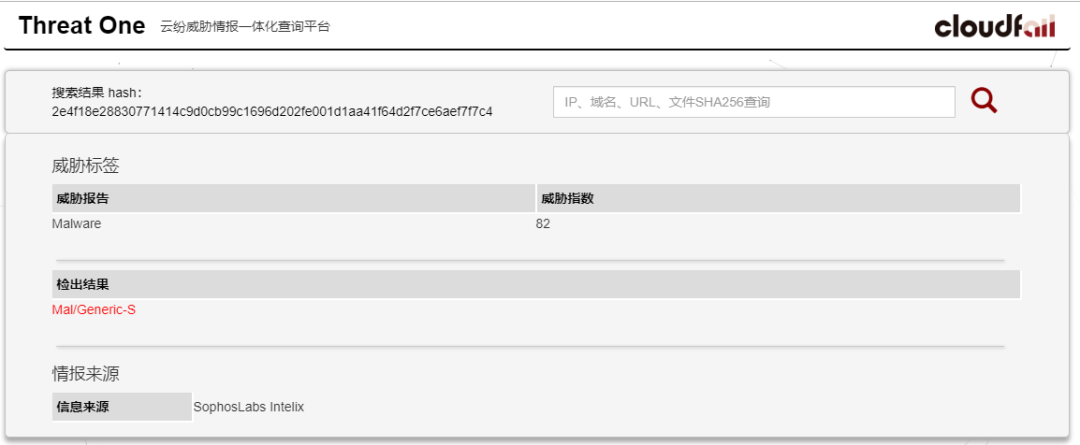

文件哈希结果页面单独展示了SophosLabs Intelix API检测信息

总结

作为安全运营工作中的重要一环,威胁分析需要丰富的信息来源。目前威胁情报分析平台越来越多,但相对于同样多的平台数量,如何处理汇总后的威胁情报信息,向客户提供更加客观、准确的检测结果才更加重要。云纷ThreatOne通过集成SophosLabs Intelix,并将检测信息与其他平台信息整合,更好地展示了检测结果、增强了威胁检测结果的可信度。

云纷科技作为一家提供专业安全运营服务的企业,始终关注威胁情报分析技术趋势,不断研究更新技术发展,更好地满足客户需求;同时不断提升自身运营能力,提高团队综合能力,为客户提供高质量的安全服务。