FireEye NX 网络安全系列是综合性网络威胁防护解决方案,能够准确侦测和阻断各类高级网络攻击,将用户损失和风险降低到最小程度。

背景

FireEye NX 网络安全系列的核心是 FireEye Multi-Vector Virtual ExecutionTM (MVX)引擎和情报导向分析(IDA)技术。MVX 是无特征码的动态分析引擎,能够快速检查出可疑网络流量,有效侦测和识别出已知攻击、零日攻击以及恶意可执行文件等。IDA 是一组情境式动态规则引擎,能根据电脑、攻击者及受害者的最新情报,即时和回溯性侦测并封锁恶意活动。FireEye NX 网络安全系列同时整合入侵防御系统技术(IPS),可通过常规签名的比对有效侦测常见攻击。

FireEye精细颗粒度的网络威胁分析能力

挑战

尽管Fireeye在技术层面有着无可比拟的优越性,然而由于目前严重缺乏安全专业人员的普遍现状,对于如何解读、管理和分析来自于NX这样一款专业网络安全产品对绝大多数企业仍然是一个挑战。NX中的12种事件告警、单条日志近60个字段、单个告警相关成百上千的网络行为… 所有这些内容的解读、分析、响应和关联显然是真正最大化产品购买价值的关键。我们采用分析引擎对Fireeye NX日志进行收集、解析、存储,使其具备更快的检索速度,更大的扩容能力,同时可以定制可视化图表、组合图表成为面板,进行周期性分析,生成报告。不仅大大提升了安全分析的效率,帮助企业在更大程度发挥产品的核心价值。

处理过程

整个过程主要有以下几个步骤,我们一起来详细分析看看。

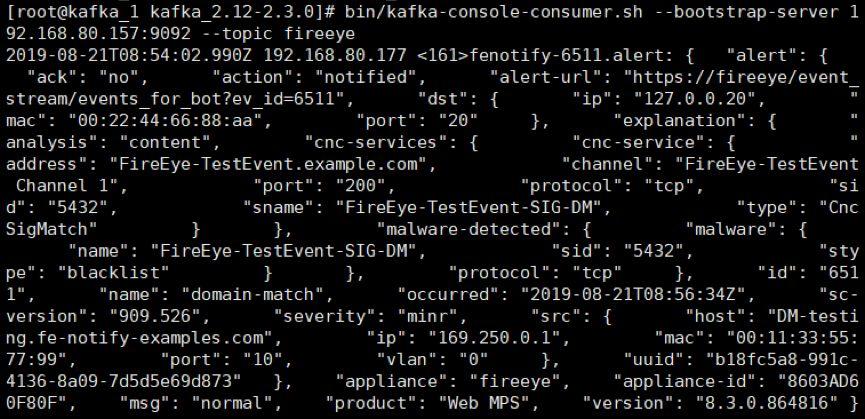

1、接入日志源:

为了保证数据在传输过程中避免遗失,我们在接入与解析过程中间添加了一个消息队列Kafka。在接入日志后,首先会给日志添加一个topic为fireeye,接着将日志输出到Kafka中。如下图所示:

Kafka接收的源日志

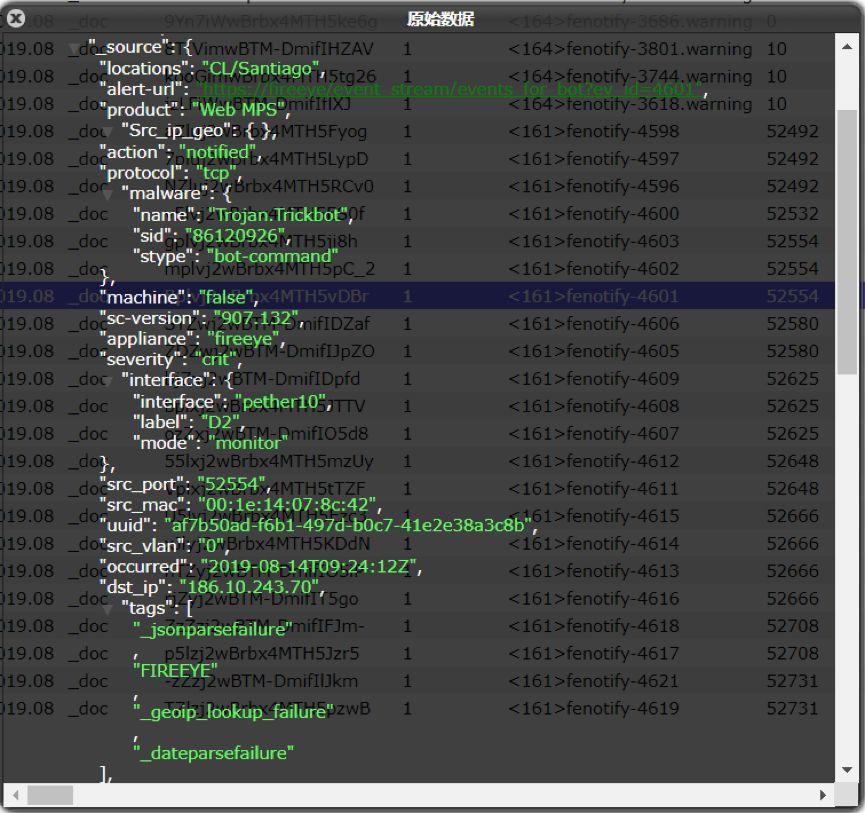

2、日志解析

经过简单识别,我们发现Fireeye NX发出的日志格式为字符串加上一段json字符串。由此,我们判断,需要使用grok插件以及json插件来解析这一源日志。但是由于日志中含有大量的空格,同时,json嵌套子串中包含多个相同的字段,解析工作并没有想象的那么容易。最终经过一些排错以及嵌套处理,完成了日志解析,下图为解析后的日志字段。

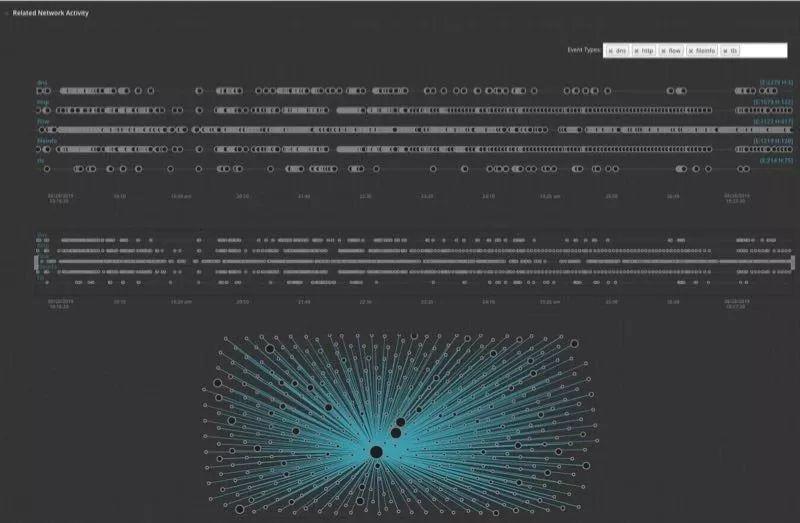

3、可视化展现

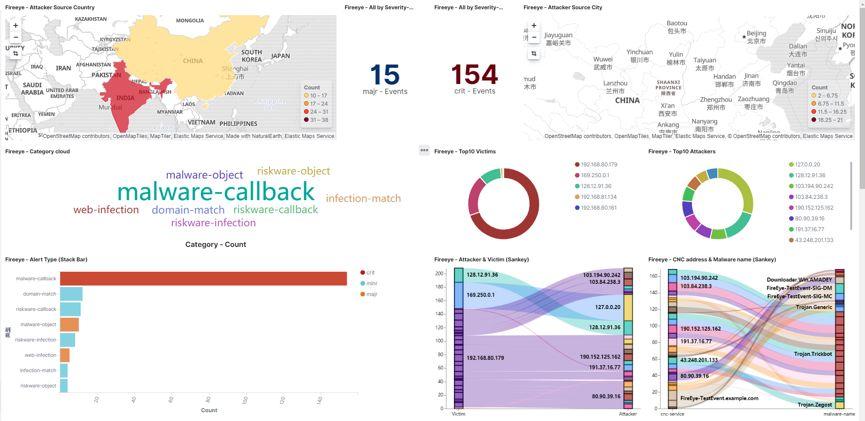

可视化引擎中的可视化图表以及仪表盘支持用户进行自定义,用户可以针对自己想监控的信息定制仪表盘。相比Fireeye系统面板,可视化引擎中的Dashboard可以添加地图组件,还可以通过Vega语法来设计独属于自己的可视化图形,例如桑基图,使面板更加华丽,更加丰富。示例如下:

4、关联分析

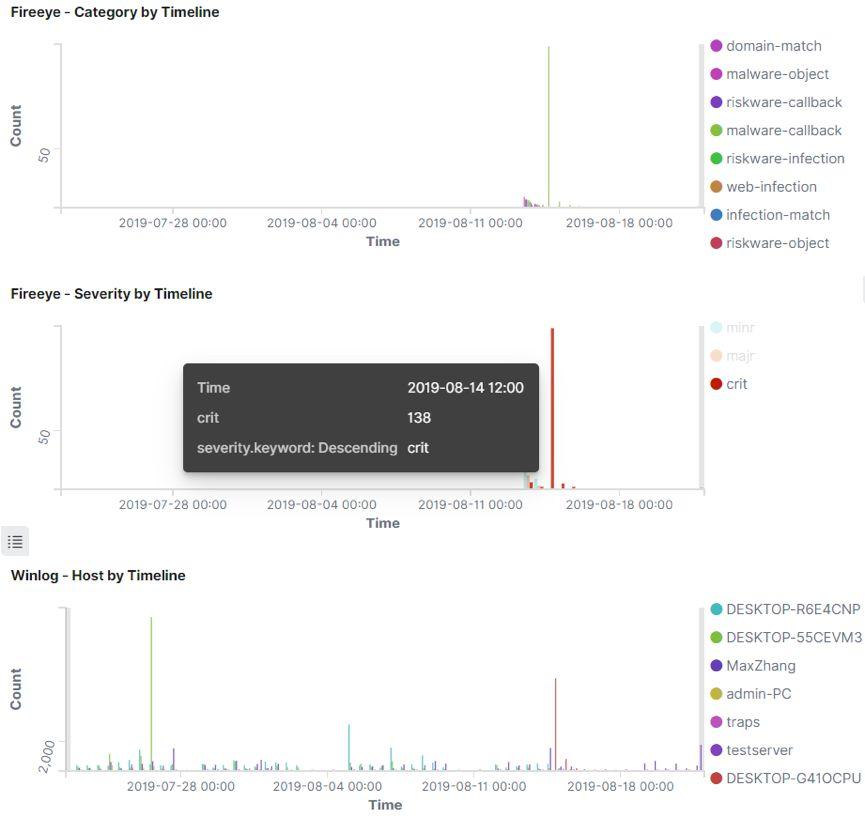

可视化并不是我们的最终目的,我们的最终目标还是将这些日志可视化展示出来,可以与其他的日志进行关联,这样可以更加精准地判断事件的威胁。例如,我们将Fireeye告警日志与winlog日志进行关联,通过时间趋势图,观察在指定时间段内的告警以及主机操作。

通过时间趋势图关联winlog

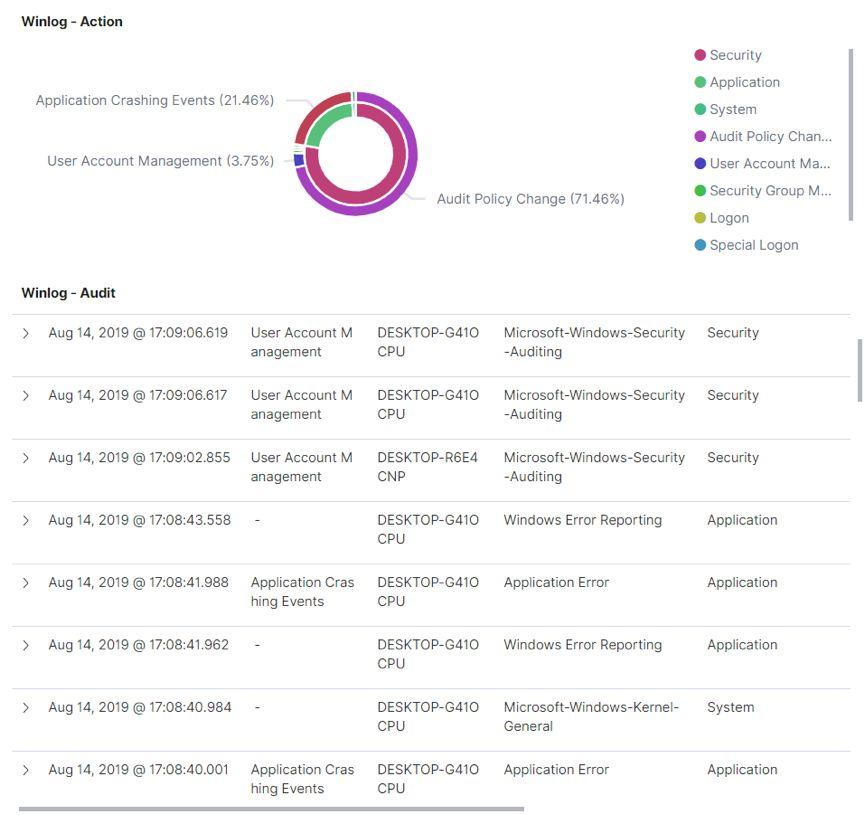

选中图中8-14 12:00这一时间段,发现受到攻击的是名为DESKTOP-G41OCPU的这台主机,结合Winlog – Action 图表,观察到操作大致为审计策略修改,账户管理以及应用崩溃等事件,此时再根据具体的日志可以很容易地判断出受到的攻击。

结合winlog图表及日志分析

总结

以上,便是我们针对Fireeye NX这款产品所做的部分日志处理、可视化和关联分析工作。通过对数据进行再次收集与解析,可以使产品变得更“亲民”、更好用。不仅能够使分析人员可以进行更直观的分析,同时还能与windows日志进行关联,从而在事件发生时,可以精确定位事件,降低误判。

由此可见,经过我们的分析引擎解析,增加了Fireeye NX产品的便利性,在更易于使用的同时,在不再追加安全预算的基础上,充分提高了产品的利用率,大幅提高了组织在安全方面的投资收益率,帮助企业打造更为稳固的安全环境。

云纷始终相信,安全运营可以从小处着手,帮助用户一起打造1+1>2的网络安全双赢局面,为企业的安全运营愿景提供可靠而有力的支撑。