说到态势感知,通常离不开SOC。为了使SOC有效地为组织提供一系列功能以发挥作用,它必须从宏观和微观两个层面了解其执行CND(Computer Network Defense)任务的环境。

背景

近几年“态势感知”似乎正在国内安全领域炙手火热,我们想回头过好好探究和思考这到底是什么?我们分别通过baidu和google搜索这个单词,却得到了完全不同的结果…

👆百度这样说…

👆Google那样说…

那么,态势感知究竟是什么呢?

定义

说到态势感知,通常离不开SOC。为了使SOC有效地为组织提供一系列功能以发挥作用,它必须从宏观和微观两个层面了解其执行CND(Computer Network Defense)任务的环境。SOC的大部分工作,无论是有意还是无意的,都是维持并提供对组织防御态势的这种理解。这种理解就被称为态势感知(SA)。

一般而言,最普遍接受的SA定义来自于Endsley模型:态势感知是在一定的时间和空间范围内,感知环境要素、理解其含义,并在不久的将来对其状态的预测。

起源

在20世纪下半叶,SA的概念起源于航空业。想象一下,飞机上有一名战斗机飞行员。除了从座舱窗外看到的景色之外,他还拥有一系列仪器,帮助他了解飞机的位置、状态以及周围的环境,例如附近的其他飞机。在这种理解的基础上,他不断地决定如何操控飞机。

为了使战斗机飞行员能够有效地捍卫自己并帮助同伴免受攻击,他必须足够专业,能够理解各种感官输入,并综合所有信息,然后根据这种理解行事。飞行员的首要任务是航空、导航和交流。同样,飞行员会不断钻研包括在他们的SA之内的三个关键方面:空速、高度和方向。他们的工作很复杂,很少有人能做好。

理想情况下,SOC的作用与飞行员基本相同,只是前者的工作范围在网络领域。有人可能会争辩说,由于“网络”的规模和复杂性,SOC的工作更加复杂。飞行员可以控制一架飞机,而周围可能只有不多的几十个友军或敌人可以跟踪,而一个SOC可能具有数百个传感器,数万个资产和数百个潜在对手。飞行员在动态空间中操作,通常可以信任仪器,并且行动的结果通常显而易见。在网络领域,分析师必须应对更多的歧义或误导。飞行员对自己的仪器充满信心;而SOC的分析人员必须始终向下钻取原始数据,以尝试确定事件的基本事实。实际上,有时由于数据不完整或不确定,分析师无法完全了解发生了什么。航空是一个已被100万人理解和实践的主题,已有100多年的历史,而对CND的理解和实践却很少,而且花费的时间也更少。

与良好的网络态势感知相反,歧义与不确定性存在于事件生命周期的每个阶段,必须通过不断改进监控范围和分析来减少这种不确定性。

网络SA

通过国家安全系统委员会,SA的通用定义拓展至描述网络态势感知,即:在一定的时间和空间内,对企业安全状况及其威胁环境的感知、理解其意义(风险),以及对它们在不久的将来的状态进行预测。

对于SOC来说,获得网络SA的方法可分为三个部分:

-

信息。包括传感器数据、内容背景数据、网络情报、新闻事件、供应商产品漏洞、威胁以及任务等。

-

分析。解释和处理此信息的过程。

-

可视化。以视觉形式描述SA信息。

在网络SA领域,可视化仍处于起步阶段。尽管在网络SA可视化领域已进行了广泛的工作,但似乎还没有普遍遵循的用于可视化网络安全信息的实践。

OODA循环

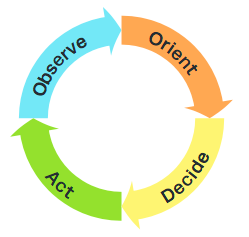

对于SOC而言,获得和使用SA的过程遵循观察、定向、决策和行动循环(OODA循环),如下图,这是约翰·博伊德最初提出的一种自我强化的决策循环过程。

分析人员不断观察组织,将信息与先前的信息和经验相结合,在综合的基础上做出决策,采取行动,然后重复该过程。在数分钟到数年的时间范围内,SOC分析人员逐渐熟悉了自己的组织和相关的网络威胁。随着SA的增强,他们变得更加有效。由于每个分析师都会随着时间的推移建立良好的SA,因此人员流失会严重阻碍有效的SOC运作;由此,SOC必须采取措施最大限度地减少人员更替率并进行积极应对。

网络SA的三个领域

将网络态势感知划分分为三个相关的、深度耦合的、同样重要的领域,它们分别是:网络,任务和威胁。整个SOC必须保持对所有这三个领域的认识,才能使之有效。SA的这些区域描述如下:

网络

-

IT资产的数量、类型、位置和网络连接性,包括台式机、服务器、网络设备、移动设备和外包的“云”系统

-

网络拓扑,包括物理和逻辑连接,分隔不同信任区域的边界以及外部连接

-

资产,网络和应用程序:

*安全要求(机密性、可用性、完整性)

*安全架构(包括身份验证、访问控制和审核)

-

组织IT资产状态

*这种状态的更改,例如配置、主机行为、端口和协议以及流量的更改

*跨主要网段和主机的“正常”状态如何

-

从网络和网络外围的不同角度来看,主机和应用程序的漏洞,以及缓解这些漏洞的对策

任务

-

组织从事的业务和使命、包括其价值,可以用收入、支出或生活来表示

-

任务的不同部分所在的不同地理位置/物理位置

-

组织与外部方之间的业务关系:

*学术和非营利组织

*公众

*业务

*政府

-

组织任务和业务流程如何映射到IT资产、应用程序、安全区域、数据及它们相互之间的依赖关系

-

主要用户组的角色、重要性和公共档案,例如:

*系统管理员

*高管及行政人员

*有权获取敏感信息(知识产权,金融)的人

*一般组织用户人数

*组织外部的用户

-

在任务范围内、在组织网络和主机上进行活动的含义

威胁

-

对手:

*行动:过去,现在和未来的计划

*能力,包括技能水平和资源

*意图和动力

*攻击概率

*访问级别(合法或其他)

*对组织业务/使命和IT的影响

*可能的身份或拥戴的对象

-

对组织内部或外部某些对手的活动进行评估并确定活动的潜在归因

SA形式

SA所采取的不同形式,具体取决于网络安全决策的级别。在最低的战术级别,网络防御者可以直接了解主机和用户,从而发现终端资产和飞地。再往上,是业务层面上的业务线和大型网络。最高的是战略级别,对手会进行长期活动并存在于整个企业。因此,了解组织和参与者的需求因SA的适用级别而异,从Tire 1的SOC分析员到CIO甚至更高。

成熟的SA

组织,特别是组织高管,自然会要求SOC回答诸如“我的网络上发生了什么?”之类的问题。SOC可以通过在正常运营和重大事件期间向他们和其他SOC提供详细信息来专注于其使命。如果没有主动提供足够的详细信息,SOC要么会被边缘化,要么会不断地进行临时的临时数据调用。如果SOC提供过多的详细信息,则其资源将过多地用于回答来自组织管理的问题,从而无法充分发现和分析入侵活动。

在主动向三方成员和其他合作伙伴SOC报告中找到平衡,将有助于SOC获得认可,成为有价值的资源。

有效的报告还将激励合作伙伴组织,尤其是其他网络安全利益相关者,提供反馈、加强和发展SOC的SA。

拥有成熟的网络SA可以帮助网络防御者回答一些关键问题:

-

企业的补丁状态如何?我们真正需要关心哪些补丁,哪些不那么重要?

-

我的组织是否面临针对性外部攻击(例如鱼叉式网络钓鱼活动)的严重威胁?

-

关于可能进行的入侵,有没有有用且实时的信息?或者,至少是否是已知的恶意软件?

-

应在哪些系统上应用不同的安全控制措施,从而可以最大程度地提供整体帮助,以预防给定的攻击?

-

组织面临的威胁正在发生什么变化?他们的TTP如何变化,有什么需要检测和防御这些新威胁?

-

谁在以非常规行为方式行事,这是否值得关注?

-

我正在调查的攻击与组织背景环境有何关联?

*参考来源:《Ten Strategies of a World-Class Cybersecurity Operations Center 》,胖头鱼编译,转载请注明出处