另外一种攻击方式:Bypass User Account Control旁路用户账户控制。这一次,我们就这一攻击方式为大家做简要介绍。

背景

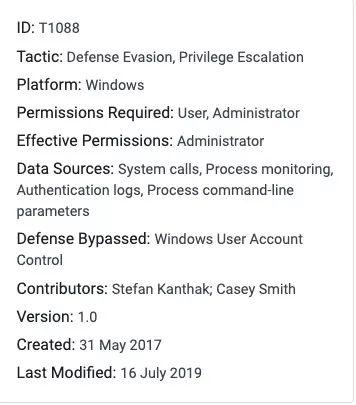

上一次,我们给大家介绍了ATT&CK矩阵中的一种攻击手段CMSTP。在检测方法中,我们提到了另外一种攻击方式:Bypass User Account Control旁路用户账户控制。这一次,我们就这一攻击方式为大家做简要介绍。

定义

Windows用户账户控制(Windows User Account Control,简称UAC)允许程序通过提示客户进行确认来提升其权限,从而使其在管理员级权限下来执行相关任务。对用户来说,这样做以后,他们可以拒绝强制执行该操作,也可以允许用户执行(如果用户在本地管理员组中并单击提示的话),或者允许他们通过输入管理员密码来完成操作。

但是如果将计算机的UAC保护级别设置为最高级,那么系统就会允许某些Windows程序提升权限或者执行某些提升的COM对象,而无需通过UAC通知框提示用户。这个过程就是我们所说的旁路用户账户控制(Bypass User Account Control)。我们来看其中的一个示例。使用rundll32.exe加载特制的DLL,该DLL加载自动提升的COM对象,并通常在需要提升访问权限的受保护目录中执行文件操作。此外,恶意软件也可能会注入到受信任的进程中,以在不提示用户的情况下获得提升的特权。如果目标进程没有被保护,那么对手就可以使用这些技术手段给管理员提升权限。

攻击方法

目前,已经有很多可以绕开UAC的方法被发现了。UACMe的Github自述页面包含了在UACMe中发现和实现的方法的汇总列表,可以以此作为参考,但这并非是完整的旁路列表。其他可以绕过UAC的方法也在不断地被发现,其中一些已经被使用,比如:eventvwr.exe可以自动提升并执行指定的二进制文件或脚本。

如果已经了解了相关管理员的账户权限,那么就可以通过某些横向移动技术完成旁路,因为UAC是单一的系统安全机制,并且在一个系统上运行进程的权限或完整性在横向系统上是未知的,而且同时被默认为是高可信度的。

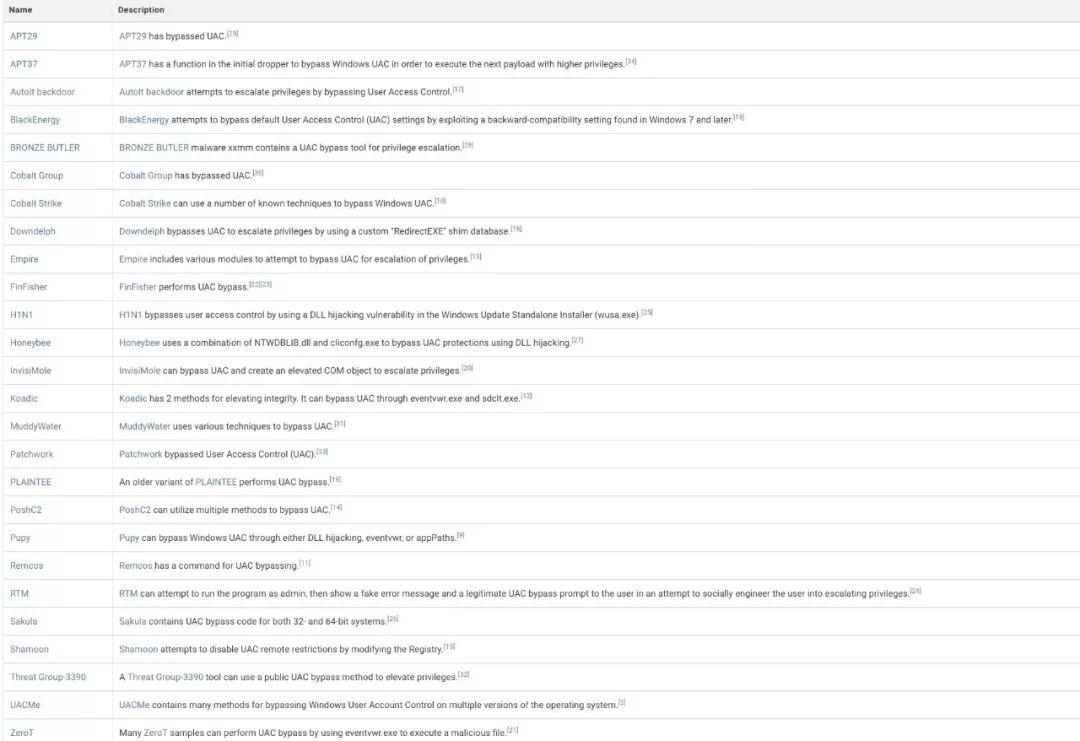

程序示例

相关的程序示例比较多,点击下图查看大图,具体可以点击“原文阅读”获取更多信息。

缓解方法

|

名称 |

描述 |

|

审计 |

检查Windows系统上常见的UAC旁路漏洞, 以了解风险状况并在适当的情况下解决问题 |

|

特权账 户管理 |

从系统中的本地管理员组中删除用户 |

|

用户账 户管理 |

尽管存在UAC旁路技术,但仍应谨慎使用 UAC的最高执行级别,并减少DLL搜索顺 序劫持等技术所存在的绕过机会 |

检测方法

当用户在系统本地管理员组中时,有许多方法可以执行UAC旁路,因此可能很难对所有变体进行目标检测,所以应该更努力收集足够多的信息,特别是在启动UAC旁路之前和之后可以执行的流程启动以及操作的相关信息。监视进程API的行为,这可能提示进程注入以及通过DLL搜索顺序劫持实现异常加载的DLL——以尝试获得对特权更高进程的访问。

某些UAC旁路方法依赖于修改特定的用户可访问注册表设置。例如:

-

eventvwr.exe旁路使用[HKEY_CURRENT_USER]SoftwareClassesmscfileshellopencommand注册表项。

-

sdclt.exe旁路使用[HKEY_CURRENT_USER]SoftwareMicrosoftWindowsCurrentVersionApp Pathscontrol.exe和[HKEY_CURRENT_USER]SoftwareClassesexefileshellrunascommandisolatedCommand注册表项。

安全分析师应关注并监控这些注册表设置是否有未经授权的更改。

关于我们

云纷科技自成立以来,将“安全运营中心(SOC)”分层分解,以更灵活的模块化方式交付“下一代安全运营服务”,高效整合人、技术和流程,为不同的企业客户提供符合现状和中远期发展的安全运营能力。同时,以十年安全管理经验为依托,我们的安全托管服务(MSS)可以为企业提供7*24小时全天候安全保障,全面提高企业安全抵御能力,为抵抗威胁建立可靠屏障。

云纷希望在为客户建立运营体系的同时,结合自身对于安全的理解和知识,协同利用开发能力、开发并调用各类自动以及半自动化工具,为客户提供最切合实际的安全运营服务,最终帮助用户清晰定位威胁、降低风险,提高整体安全水平。

**资料来源:ATT&CK,胖头鱼编译,转载请注明出处,感谢配合~