Windows系统可以指示模块加载程序通过任意本地路径和任意通用命名约定(UNC)网络路径加载DLL。

定义

这个功能位于NTDLL.dll中,是windows本机AP的一部分,可从Win32 API的CreateProcess(),LoadLibrary()等函数调用该函数。

攻击方法

模块加载器加载DLL:

-

通过IMPORT目录中指定的(完全限定或相对)DLL路径名;

-

通过EXPORT转发到另一个DLL,指定(完全限定或相对限定)路径名(但不带扩展名);

-

通过NTFS联结或使用目录中完全限定或相对路径名的符号链接program.exe.local,该目录包含在IMPORT目录中指定的DLL或转发的EXPORT;

-

通过<file name=”filename.extension” loadFrom=”fully-qualified or relative pathname”>嵌入式或外部“应用程序清单”。文件名是指IMPORT目录中的条目或转发的EXPORT。

攻击者可以使用此功能作为在系统上执行任意代码的方式。

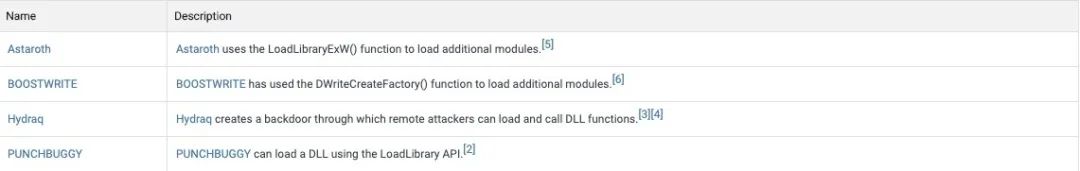

程序示例

点击👆图片查看大图

缓解措施

|

名称 |

描述 |

|

执行预 防措施 |

使用能够阻止加载未知DLL的应用程序白名单工具,识别并阻止通过此技术执行的潜在恶意软件 |

检测方法

监视DLL模块的加载可能会生成大量数据,除非在特定情况下进行收集,否则可能无法直接用于防御,因为Windows模块加载功能的良性使用很普遍,可能难以与恶意行为区分开。合法的软件一般只需要加载常规捆绑的DLL模块或Windows系统DLL,这样可能会偏离已知的模块负载。将DLL模块加载限制在%SystemRoot%和%ProgramFiles%目录中,可以防止来自不安全路径的模块加载。

将其他事件与使用API监视加载周边模块的行为以及写入磁盘的可疑DLL相关联,可为该事件提供更多的上下文背景,以帮助确定该事件是否归因于恶意行为。

关于我们

云纷科技自成立以来,将“安全运营中心(SOC)”分层分解,以更灵活的模块化方式交付“下一代安全运营服务”,高效整合人、技术和流程,为不同的企业客户提供符合现状和中远期发展的安全运营能力。同时,以十年安全管理经验为依托,我们的安全托管服务(MSS)可以为企业提供7*24小时全天候安全保障,全面提高企业安全抵御能力,为抵抗威胁建立可靠屏障。

云纷希望在为客户建立运营体系的同时,结合自身对于安全的理解和知识,协同利用开发能力、开发并调用各类自动以及半自动化工具,为客户提供最切合实际的安全运营服务,最终帮助用户清晰定位威胁、降低风险,提高整体安全水平。

**参考来源:ATT&CK,胖头鱼编译,欢迎转载,转载请注明出处,非常感谢~~