用例最早来源于软件开发,但随着“SIEM的兴起”而被广泛使用。根据Gartner《如何开发和维护安全监控用例》的描述,用例是一种安全工具,可以检测或报告的特定情况或事件(通常与特定威胁有关)”

什么是SOC用例?

SOC用例是SOC团队用于识别、组织技术和需求的方法论,主要是针对特定威胁的检测与响应。

用例框架一览

OBJECTIVE

目的

THREAT

威胁

STAKEHOLDERS

利益相关者

DATA REQUIREMENTS

数据要求

LOGIC

逻辑

TESTING

测试

PRIORITY

优先级

OUTPUT

输出

目的

为什么我们需要用例以及我们需要完成什么样的工作?

“这是为了使SOC工作人员能够在意外情况下,或者在意外的站点/工作站和特定监视列表中列出的帐户的登录活动中,持续检测到管理员登录并做出响应,包括尝试通过禁用和退役帐户登录。”

用例是管理员要求向他们提供所有检测功能概览的高级信息(当完整的库已经创建完成时),并且可以通过确认资源提高SOC的效率。

威胁

我们抵御的是什么呢?

我们来看看那些需要检测的场景:

管理帐户和特权帐户是内部和外部攻击者的主要目标之一。 这些帐户的权限提升使攻击者可以进行很多攻击,包括访问敏感信息、修改系统设置、删除日志数据以及通过创建新的用户帐户、更改密码和遍历网络来获得对网络的持久性。应该监视可疑登录,以对其进行检测,以及尝试对特权帐户进行的登录。

利益相关者

利益相关者不一定是用例的所有者。一般而言,他们是参与检测威胁并响应事件的分析师。此外,外部团体也应被联合起来:

-

IT、HR、内部安全部门

-

执法联络人

-

MSSP(安全托管服务供应商)

数据要求

一般情况下,对数据的要求是能检测到威胁所需的原始日志/数据包/流/端点数据源。这中间还有不同层次的要求,主要如下图所示:

同时,还需要与当地平台工程师团队进行紧密的合作,可以取得事半功倍的效果。此外,一些外部因素也应被纳入考虑:

-

网络威胁(例如开源、商业等)

-

安全上下文(CMDB、VIP名单、更改请求、关注列表)

逻辑

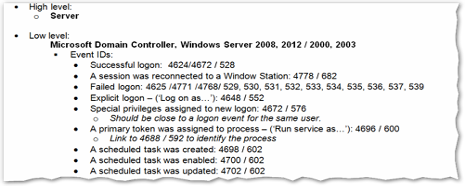

逻辑是指我们如何去检测恶意行为,可分为高低两个层面。高层级的逻辑主要来自于管理视角,低层级主要面向技术操作层面。我们来举个栗子——管理员凭据滥用:

高级层面的论述:

UC001-001-001-管理员凭据滥用-在工作以外时间的可疑管理员账户登陆威胁,可以通过在非工作时间成功登陆管理员账户来对威胁进行检测。如果有多个域对应单独的区域用户,则可以为每个区域创建多个规则。

低层级的技术部门操作:

@Alert(oneInSeconds=0)

SELECT * FROM Event(

(device_type =’winevent_nic’ AND reference_id IN (‘4624′,’4672’, ‘528’ ) AND ( ‘admin_user’ = ANY(alert_id )) AND (user_dst NOT IN (‘_srvXXX_AAA_PER’, ‘_srvXXX_MSXX’)) )

AND

( (esa_time).getDayOfWeek IN (2,3,4,5,6) AND (esa_time).getHourOfDay NOT IN (5,6,7,8,9,10,11,12,13,14,15,16)

OR

(esa_time).getDayOfWeek IN (0,1))

);

是不是一下豁然开朗?当然,无论是高层级还是低层级,都必相互对应,才能形成完整的逻辑,准确地进行威胁检测。

测试

我们如何知道逻辑能产生可靠的警报?这就需要进行测试来进行验证。验证内容规则的关键是:在非商定的工作时间参数之外(例如下午六点之后),可疑管理员从管理员监视列表登陆到任意账户。

在进行验证时,应该先在质量检查环境中进行测试,然后再在(流量良好的)实时网络中进行测试。然后,将结果应反馈到逻辑中,以确保得到最大程度的肯定。

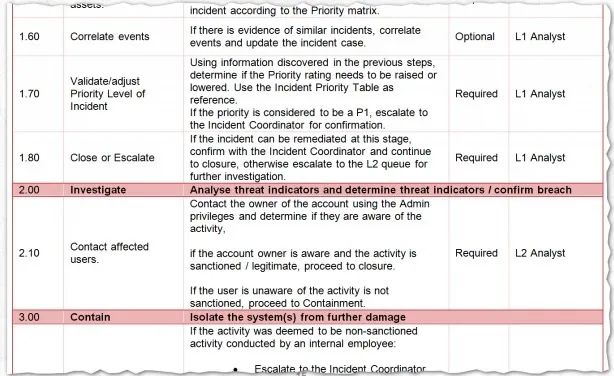

优先级

优先级可以为SOC分析师提供指导。我们知道,“在L1分析师进行分类检测期间,应将Admin帐户的优先级妥协设置为“ P2”。分类检测后,应根据优先级选择矩阵设置优先级。”

优先级取决于政策以及业务要求,任何由于资产价值而导致的优先级的变化都应被纳入考虑,比如:涉及Active Directory服务器的事件的优先级要高于用户工作站的优先级。

结果输出

检测结果的输出一般用图表显示,比如像这样的:

工作流程

小结

以上便是有效事件监测与响应的完整用例框架。简而言之,每个阶段的意义主要是:

-

目的:程序的目标和目的

-

威胁:逻辑试图识别的威胁

-

利益相关者:与程序有关的责任人

-

数据要求:检测信息来源,如:日志、数据包、主机配置、CTI等

-

逻辑:内容规则和过滤器等,用于处理数据和识别威胁

-

测试:逻辑验证过程以确认它已解决风险

-

优先级:基于影响和紧急程度对威胁进行分类的类别和级别

-

输出:应对威胁时的工作流程

我们依然以管理员凭据滥用为例,一一对应地来看下:

-

目的:监视和警告异常的管理员帐户访问

-

威胁:攻击者横向移动以及使用管理员帐户

-

利益相关者:L1,L2分析师事件协调员、ITOPS

-

数据要求:微软域控制器、(各种)windows服务器

-

逻辑:报告引擎、NetWitness ESA规则

-

测试:下班时间用管理员帐户进行测试

-

优先级:DMZ: P2、DC: P1

-

输出:检测到异常管理员帐户访问权限时应遵循的程序步骤

关于我们

云纷科技自成立以来,将“安全运营中心(SOC)”分层分解,以更灵活的模块化方式交付“下一代安全运营服务”,高效整合人、技术和流程,为不同的企业客户提供符合现状和中远期发展的安全运营能力。云纷在AWS云上部署了IX(Insight-X)安全监控和分析平台,基于AWS上的计算引擎、块存储搭建基础了平台及服务。通过AWS网络服务,云纷实时收集安全数据,使用对象存储用于数据增量备份,满足数据的实时性、安全性和平台的容灾要求。

同时,以十年安全管理经验为依托,云纷的安全托管服务(MSS)可以为企业提供7*24小时全天候安全保障,全面提高企业安全抵御能力,为抵抗威胁建立可靠屏障。为配合24小时人力的全程监控,我们采用了在AWS云上部署。这样不仅保证了数据不会因为物理原因而中断,而且确保了工具的不间断运转。同时我们灵活运用了AWS各种不同功能的组件实现了数据实时处理、实时告警、数据分层和数据安全等必要功能。

云纷希望在为客户建立运营体系的同时,结合自身对于安全的理解和知识,协同利用开发能力、开发并调用各类自动以及半自动化工具,为客户提供最切合实际的安全运营服务,最终帮助用户清晰定位威胁、降低风险,提高整体安全水平。