关于MITRE Engenuity

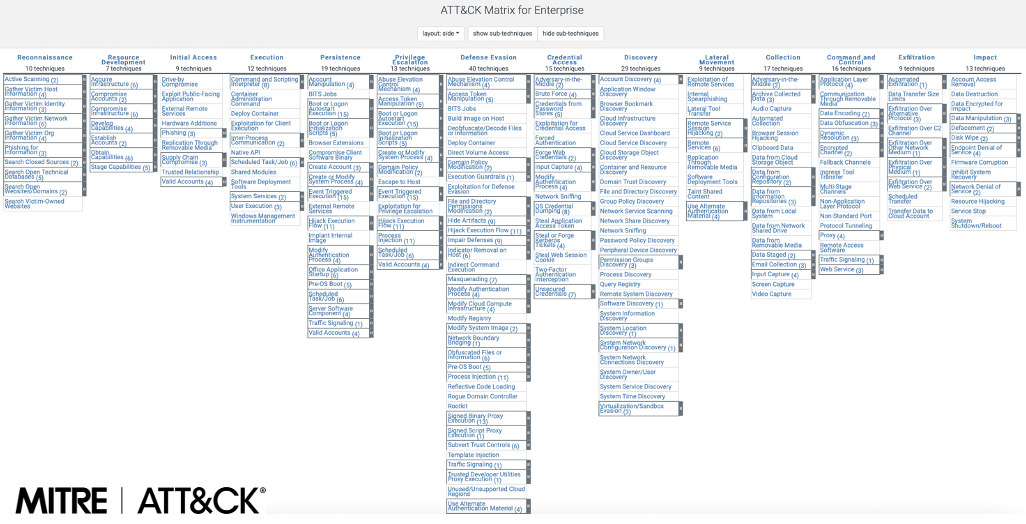

MITRE是一个非盈利的独立研究组织。其中,MITRE ATT&CK已经成为全世界安全行业遵循和参照的知识库和框架。它被广泛用作在企业、政府以及网络安全产品和服务社区开发特定威胁模型和方法的基础。ATT&CK=MITRE Adversarial Tactics, Techniques, and Common Knowledge (ATT&CK).

MITRE Engenuity作为MITRE公司的全资子公司,成立于2019年,使用基于ATT&CK®知识库的开放方法评估网络安全产品。他们的目标是通过以下方式改善组织对已知敌对行为的打击:

-

使最终用户能够客观地了解如何使用参与者的安全产品

-

围绕参与安全产品的真实能力提供透明度

-

推动参与者增强他们的能力

MITRE Engenuity的评估哲学

MITRE Engenuity并不会在ATT&CK评估中对供应商进行排名,因为其认为深入分析比简单地查看“分数”或“排名”要有效得多,没有适合所有安全态势的通用答案。

ATT&CK评估中没有“赢家”,并指引参与供应商避免此类声明。

MITRE Engenuity不鼓励将他们的评估结果进行比较。评估的选择性和各种产品套件的差异都会产生无数细微的差别,将它们汇总到统一的分析或排名中可能是一个有缺陷的方法。同时,因为保护评估和参与Linux是选择加入的,而不是MITRE Engenuity的要求。

局限性

尽管MITRE Engenuity提供了比较全面且透明的评估分析方法,但依然也会有一些局限性,主要体现在以下几个方面:

-

供应商选择评估的工具,可以是单个解决方案或多个工具。这也许意味着产品线更长的公司可能具有一些优势或者更多选择;如果MITRE未来能公布参与方的方案和工具组合会进一步提高可参考性。

-

记录但不会严格规范配置,供应商可以灵活选择适合的配置并在评估中允许求改(修改会被记录)。虽然更少的修改也许意味着更强的原生能力,但或者,也许也意味着更少的灵活性。

-

评估是作为一个协作的紫队执行的,所以一旦开始,供应商就知道MITRE在做什么以及是如何做的。这也许在提示我们,完全透明的评估通过更多准备和更新可以实现更高的检测率。

-

环境很小,几乎没有用户产生的噪音,因此会比实际操作更容易。环境永远是安全产品选择和部署的重要前提,没有噪音的仿真模拟环境在现实中并不存在;检测率和假阳性之间的平衡是需要建立在所有用户自身环境的。

检测分类

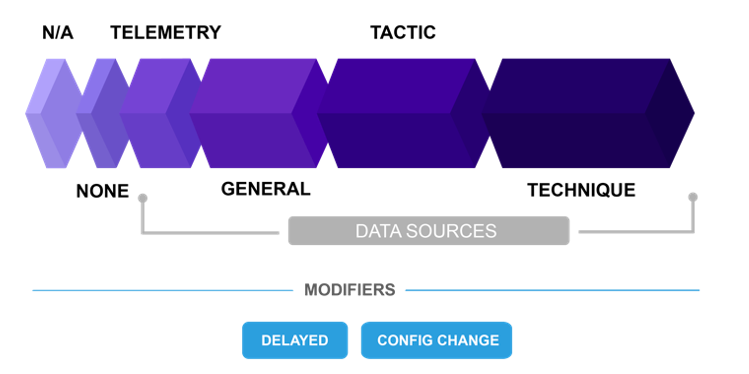

自左到右逐步细化和精确:

-

N/A:不适用;没有相应传感器等

-

None:没有提供符合标准的数据

-

Telemetry:可证明事件相关的最小符合测试标准的处理数据

-

General:指出发生了相关的恶意/异常行为,但没有详细信息;

-

Tactic:指出ATT&CK相关的战术阶段向分析师提供有关活动潜在意图的信息–“为什么要这样做”

-

Technique:处理数据指定ATT&CK技术、子技术或该能力收集的数据的同等丰富程度–“做了什么”

Modifiers:

-

Config Change:数据源修改/配置修改/不可见数据修改

-

Delayed:由于某些因素减缓或推迟向用户演示,分析师无法立即获得额外的处理

指标优点vs局限性

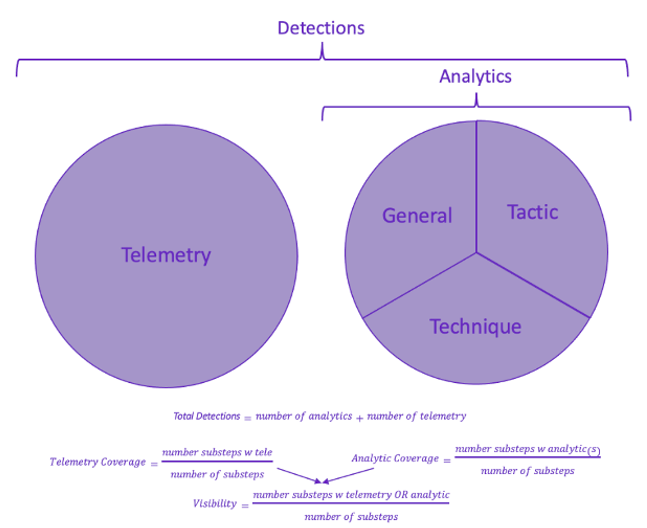

每个指标都有其优点和局限性,可根据组织的独特需求得出不同的结论。我们一起来看看硬币的两面:

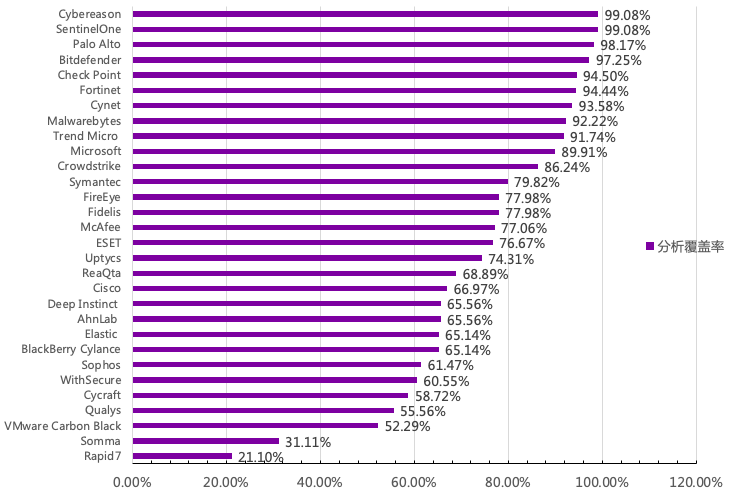

-

可能认为更高的分析数据(Analytics)更好,但高数字可能表明分析师会充斥虚假阳性或潜在的冗余警报。

-

分析覆盖率(Analytic Coverage)可能有同样的问题,由于噪音或收集数据的(机会)成本,许多ATT&CK技术可能不值得提醒。

-

遥测覆盖(Telemetry Coverage)可以很好地表明产品的潜在能力,但如果并没有或是缺乏经验的SOC,仅依靠遥测进行检测可能会是灾难。

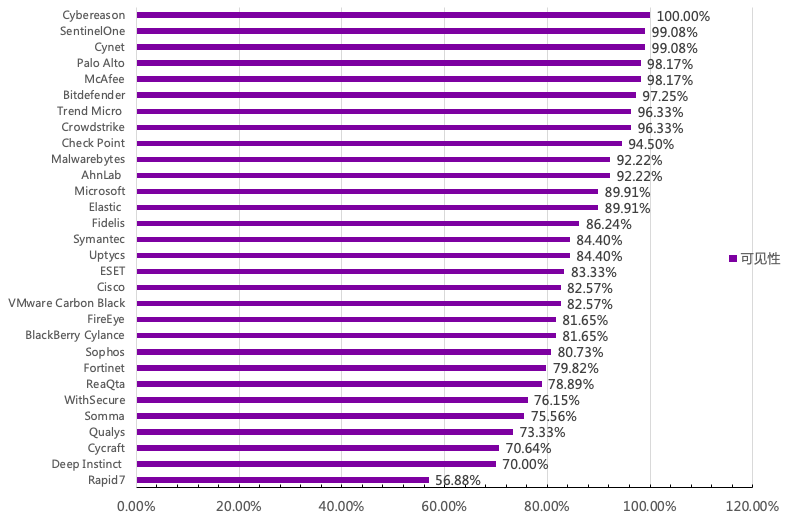

-

可见性(Visibility)是前两个统计数据之间的组合,面临着同样的挑战,但也简化了神秘的“ATT&CK覆盖率”指标。

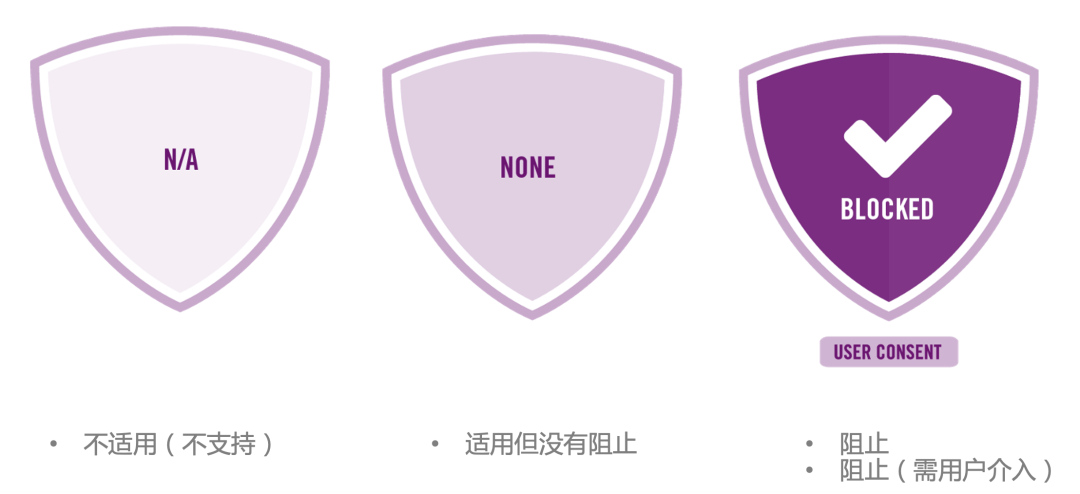

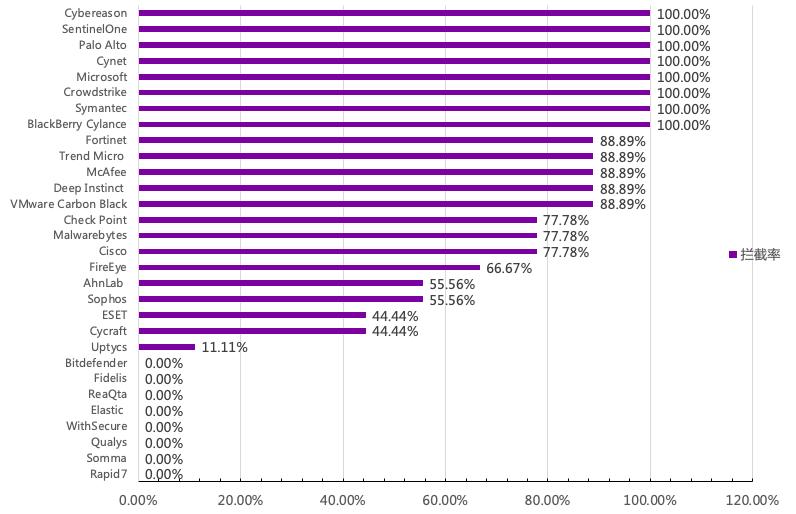

保护分类

从第三轮开始,MITRE Engenuity增加了“保护”分类。

关于第四轮评估

参与者

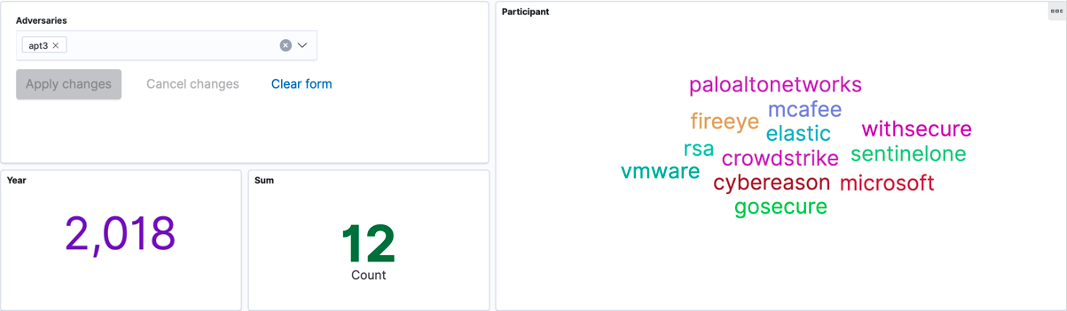

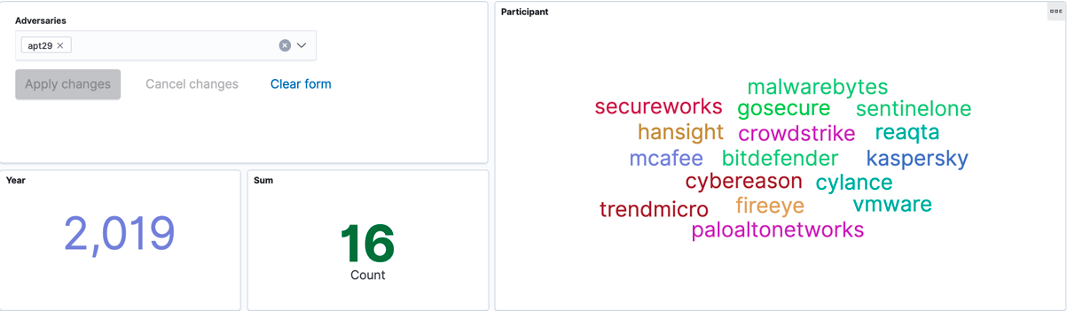

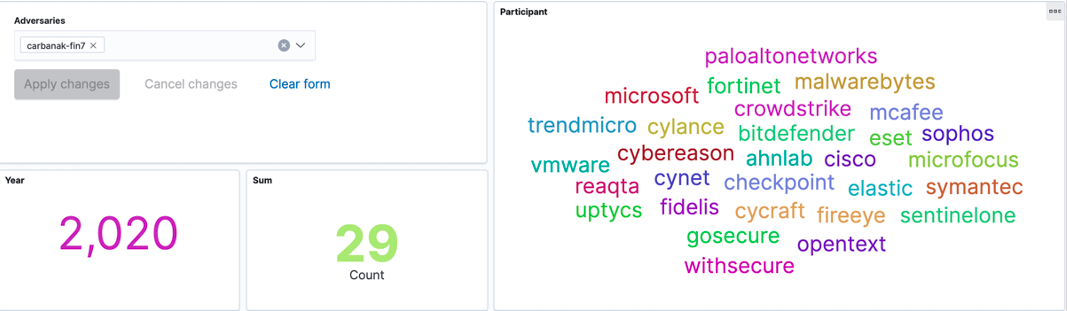

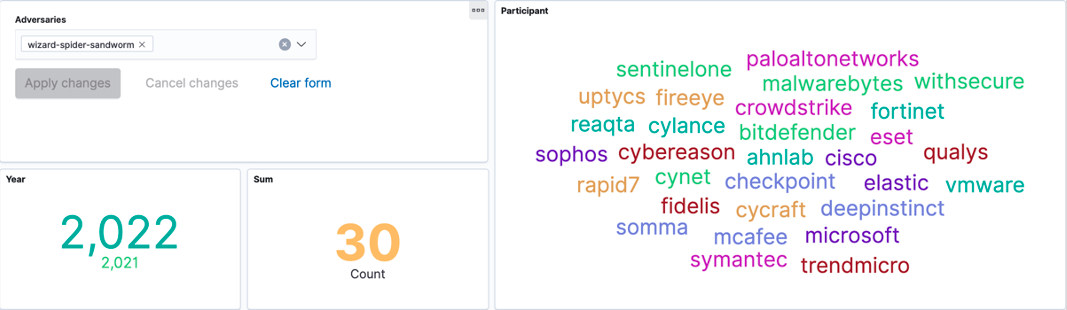

这些年来,评估的参与者越来越多…

与日俱增的参与者们左右滑动查看更多

第四轮参与者们:

对手

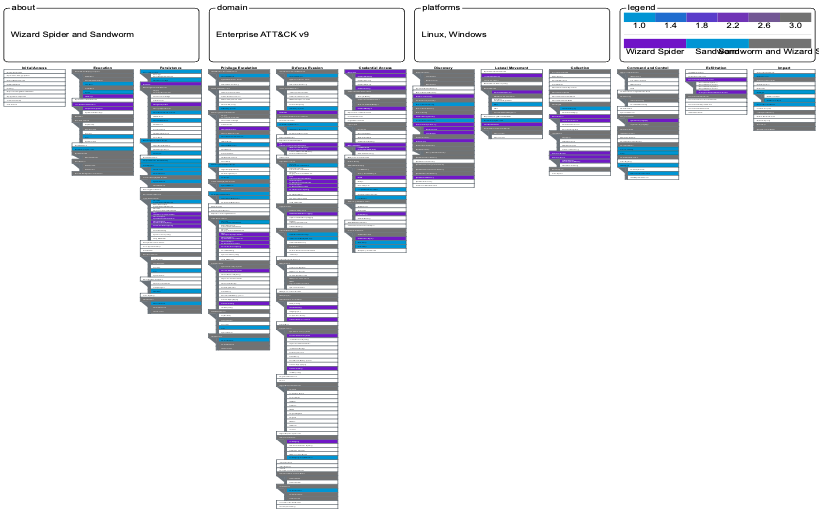

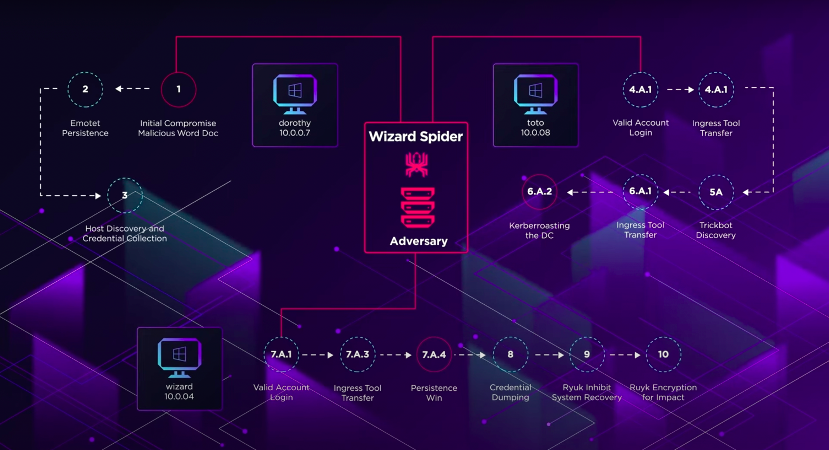

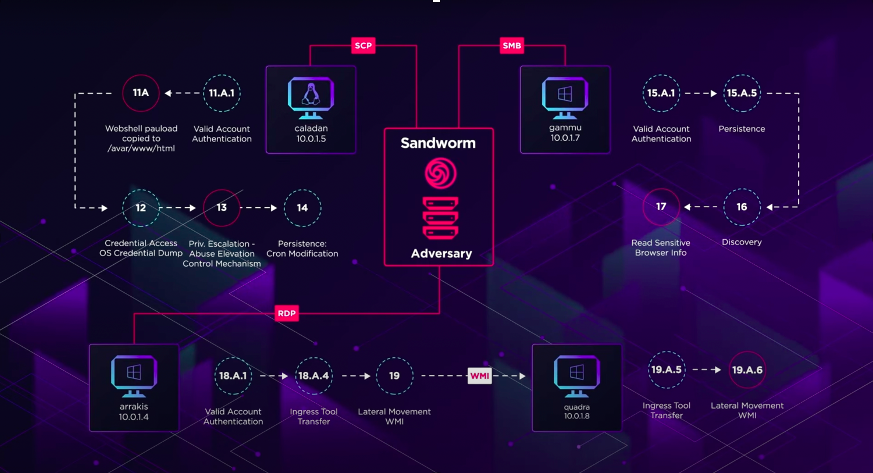

第四轮评估将评估检测参与者接受由Wizard Spider (G0102)和Sandworm (G0034)发起的敌对行为的应对能力。本轮评估旨在探索如何滥用“Data Encrypted For Impact(数据加密以产生影响/T1486)”。在Wizard Spider的场景中,他们利用数据加密进行勒索软件,包括广为人知的Ryuk ransomware(S0446)。另一场景中,Sandworm利用加密来销毁数据,最值得注意的可能是伪装成勒索软件的NotPetya恶意软件(S0368)。

Wizard Spider

Wizard Spider是一个俄罗斯网络犯罪团体,可以追溯到电汇欺诈和Trickbot僵尸网络(S0266)的运营。自2016年以来,Trickbot已经感染了100多万台计算设备,由于僵尸网络基础设施的持续性以及连续的恶意软件开发,它仍然是一个威胁。2018年8月,巫师蜘蛛开始开展“大型狩猎”活动,以大型组织为目标,以获得高赎金回报率。在不到一年的时间(2019-2020年)里, Wizard Spider从勒索软件攻击中勒索了6100万美元。值得注意的袭击包括针对通用医疗保健系统医院以及美国佐治亚州和佛罗里达州政府行政办公室的袭击。

Sandworm

Sandworm被美国描述为俄罗斯主要情报局(GRU)Unit74455的军事单位,至今仍然活跃,在2015年和2016年对乌克兰电力公司的袭击以及2017年NotPetya袭击中臭名昭著。NotPetya在全球范围内破坏了航运巨头马士基到联邦快递的TNT Express的系统,其中一家公司默克公司因计算机维修和运营中断而损失13亿美元。该组织多次对关键基础设施、政府组织和选举以及2018年平昌冬奥会等公共活动进行破坏性袭击。

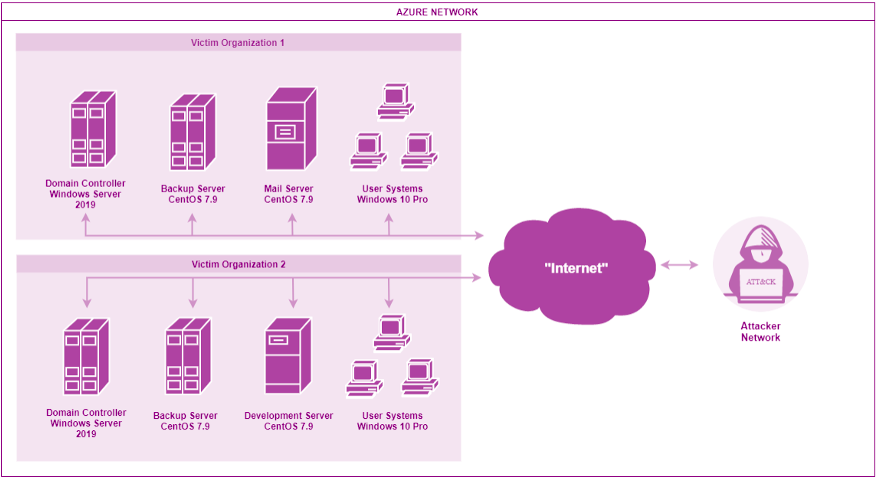

模拟环境

Windows Server 2019

-

Publisher: MicrosoftWindowsServer

-

Version: 1809

-

SKU: 2019-Datacenter

Windows 10 Pro

-

Publisher: MicrosoftWindowsDesktop

-

Version: 20h2

-

SKU: 20h2-pro

CentOS 7.9

-

Publisher: Open Logic

-

SKU: 7_9

-

Kernel: 3.10.0-1160.15.2.el7.x86_6

评估仿真步骤

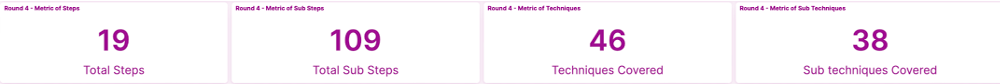

在此次仿真评估中,共有19个步骤、109个子步骤,涉及46个技术点、38个子技术点。

Wizard Spider的攻击步骤:

Sandworm的攻击步骤:

评估结果

如前文所述,MITRE Engenuity不鼓励将他们的评估结果进行比较,但是为了能更直观、更便捷地解读本轮评估,我们还是选取了几个重要指标方便不同组织选择更适合自己的产品或供应商。(其中AhnLab 、Deep Instinct 、ESET、Fortinet、Malwarebytes、Qualys、ReaQta、Somma并没有参加Linux相关测评,涉及子步骤总数为90。)

分析覆盖率(Analytic Coverage)

可见性(Visibility)

保护-拦截率(Protection-Blocked)

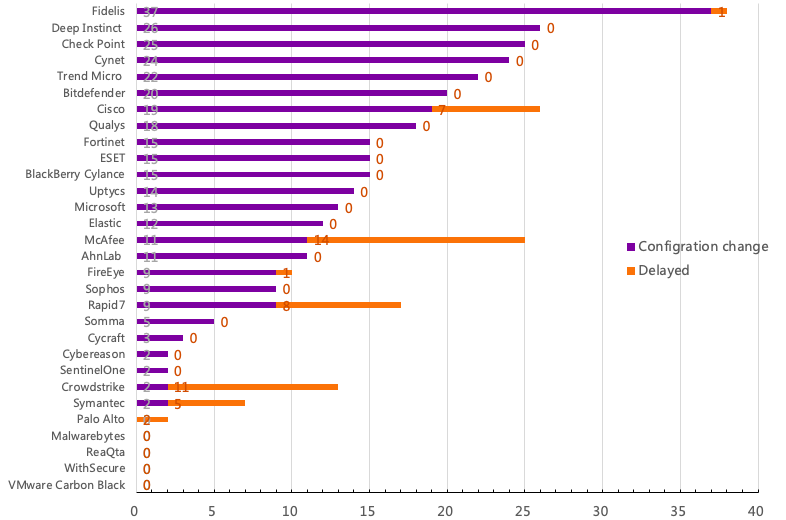

修改/延迟次数(Change/Delay)

最后,真实世界的问题

MITRE Engenuity的评估是建立在仿真的基础上的,了解完第四轮评估,让我们回到真实世界,来看看真真切切存在在我们周围的问题。

-

真实世界中的误报率是多少?

-

您能否展示出限制噪音或帮助提请人们注意与合法活动紧密匹配的特定活动的功能?

-

您能证明现实世界中的端到端调查吗?从基于威胁捕获的检测到调查,再到时间安排和响应?

-

您可以发出响应任务以便从机器中检索取证数据吗?

-

您可以遏制网络中的攻击者并与之作战吗?

-

您的检测小组在技术上是否有能力驱动工具并且可以24x7x365使用?

-

您可以从托管服务中受益吗?如果可以,它们可以证明它们能够检测高级攻击吗?

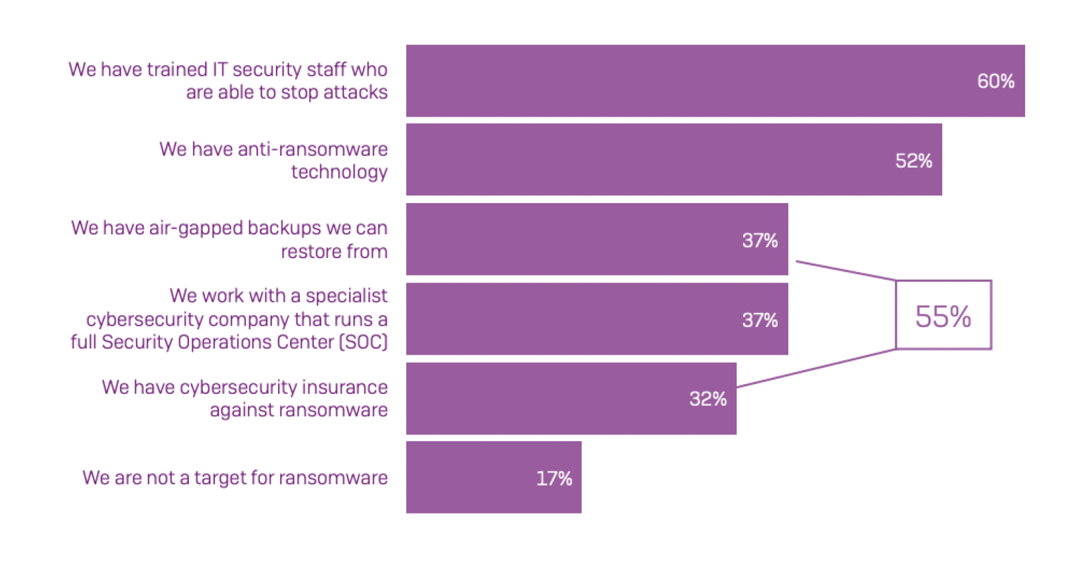

根据2021相关研究报告,仅20%的受访者去年未遭受勒索软件攻击,并且自信未来也不会被攻击,他们的信心主要来自于以下几点:

-

已经有经过训练和培训的安全部门职员有能力组织攻击

-

已具备反勒索软件相关的技术

-

已具备能够恢复的备份

-

已经与具备全能力SOC的安全专家公司合作

-

已经有面向勒索软件的网络安全保险

-

不是勒索软件的目标

那么,不具备以上条件的企业是否拥有同样的自信?

怎样才能方便快捷地获得上述能力?是时候了解一下托管检测和响应服务(MDR)了。

托管检测和响应(MDR) 利用在主机和网络层部署的技术,高级分析,威胁情报以及事件调查和响应的人员专业知识的组合,为客户提供24×7全天候威胁监视,检测和轻量级响应服务。

MDR可以实现主动防护以及EDR/XDR最佳实践管理,使用业界领先的预防技术(IOC&IOA管理),全天候24x7x365威胁搜寻,并拥有威胁情报和分析功能,应对与攻击者TTP。同时,还可进行用户风险分析以帮助了解用户行为,进一步防范风险,构建安全稳固的网络环境。

关于我们

云纷科技自成立以来,将“安全运营中心(SOC)”分层分解,以更灵活的模块化方式交付“下一代安全运营服务”;高效整合人、技术和流程,基于云原生的分析平台InsightX,为不同的企业客户提供符合现状和中远期发展的安全运营能力。同时,以十年安全管理经验为依托,我们的安全托管服务(MSS)可以为企业提供7×24小时全天候安全保障,全面提高企业安全抵御能力,为抵抗威胁建立可靠屏障。

云纷希望在为客户建立运营体系的同时,结合自身对于安全的理解和知识,协同利用开发能力、开发并调用各类自动以及半自动化工具,为客户提供最切合实际的安全运营服务,最终帮助用户清晰定位威胁、降低风险,提高整体安全水平。

往期推荐

|

|||

|

|||

|