点击云纷科技关注我们

之前的两期内容中,我们简要介绍了关于创建或修改系统程序这种攻击手法,以及其中的两种衍生手法,今天我们一起聊聊第三种:Windows服务。

定义与手法

01

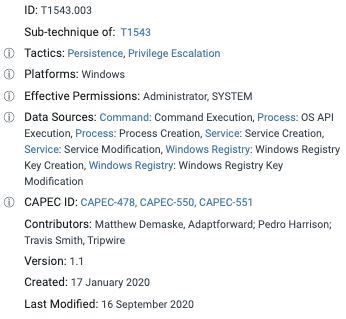

对手可以创建或修改Windows服务来重复执行恶意负载,以实现持久性。当Windows启动时,它启动被称为服务的程序或应用程序,这些程序或应用程序执行后台系统功能Windows服务配置信息,包括服务的可执行程序或恢复程序/命令的文件路径,存储在Windows注册表中。可以使用sc.exe和Reg等工具修改服务配置。

对手可以通过使用系统实用程序与服务交互、直接修改注册表或使用自定义工具与Windows API交互来安装新服务或修改现有服务。对手可以将服务配置为在启动时执行,以便一直留存在系统上。

对手还可能通过使用相关操作系统或良性软件的服务名称,或者通过修改现有服务来合并伪装,这将使检测分析更具挑战性。修改现有服务可能会中断其功能,或者启用已禁用及不常用的服务。

服务可以使用管理员权限创建,但在SYSTEM权限下执行,因此对手也可以使用服务将权限从管理员升级到SYSTEM。对手也可以通过服务执行直接启动服务。

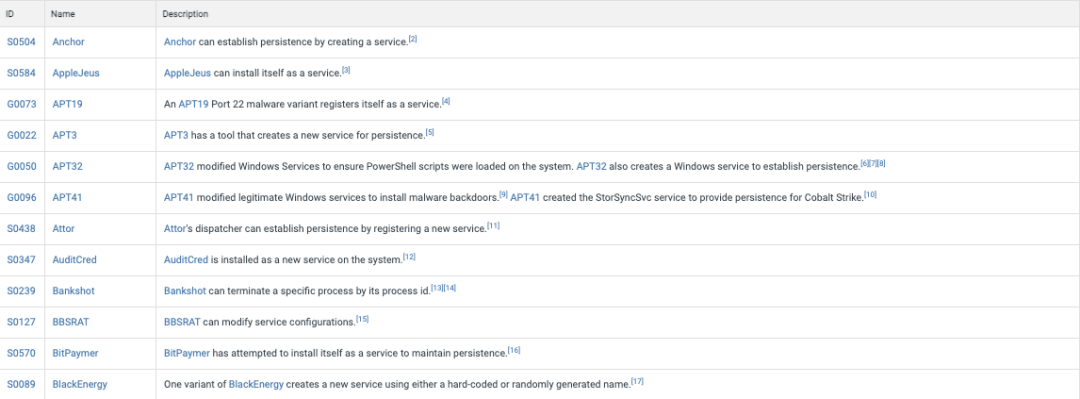

程序示例

02

完整列表请戳“阅读原文”

缓解措施

03

|

名称 |

描述 |

|

审查 |

|

|

用户账 户管理 |

|

检测方法

04

监视可以创建或修改服务的操作流程和命令行参数。能够添加或修改服务的工具的命令行调用可能暗示异常,这取决于系统在特定环境中的常见使用方式。对手还可以通过Windows系统管理工具(如Windows management Instrumentation和PowerShell)修改服务,因此可能需要配置额外的日志记录来收集适当的数据。带有内置功能的远程访问工具也可以直接与Windows API交互,以便在常规系统实用程序之外执行这些功能。收集用于分析的服务实用程序执行和服务二进制路径参数。服务二进制路径甚至可能被更改以执行命令或脚本。

查找与已知软件、补丁周期等不相关的服务注册表项的更改。服务信息存储在注册表HKLMSYSTEMCurrentControlSetServices中。对二进制路径更改以及服务启动类型从手动或禁用更改为自动(如果它通常不这样做)可能是可疑的。Sysinternals Autoruns之类的工具也可以用来检测可能是持久性尝试的系统服务更改。

创建新服务可能会生成一个可变事件(例如:事件ID 4697和/或7045)。在安装新软件时,可能会创建新的、良性的服务。

通过服务执行的可疑程序可能会显示为之前从未见过的离群进程。查找来自已知服务的异常进程调用树,以及可能与Discovery或其他对手技术相关的其他命令的执行。数据和事件不应被孤立地看待,而应结合起来,作为可能导致其他活动行为链的一部分。比如,为命令和控制建立的网络连接,了解环境细节以及横向移动等。

**参考来源:ATT&CK,胖头鱼编译,欢迎转载,转载请注明出处,非常感谢~~

关于我们

云纷科技自成立以来,将“安全运营中心(SOC)”分层分解,以更灵活的模块化方式交付“下一代安全运营服务”,高效整合人、技术和流程,为不同的企业客户提供符合现状和中远期发展的安全运营能力。同时,以十年安全管理经验为依托,我们的安全托管服务(MSS)可以为企业提供7*24小时全天候安全保障,全面提高企业安全抵御能力,为抵抗威胁建立可靠屏障。

云纷希望在为客户建立运营体系的同时,结合自身对于安全的理解和知识,协同利用开发能力、开发并调用各类自动以及半自动化工具,为客户提供最切合实际的安全运营服务,最终帮助用户清晰定位威胁、降低风险,提高整体安全水平。

往期推荐

|

|||

|

|||

|

云纷(上海)信息科技有限公司

专注于安全运营与管理

长按二维码关注我们

点击右下角,让我我知道你在看哟~