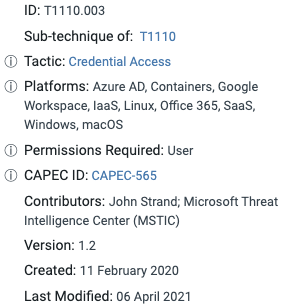

对手可以对许多不同的帐户使用单个或一个小的常用密码列表,以试图获得有效的帐户凭据。密码喷洒使用一个密码(例如:’Password01′),或者一个常用密码的小列表,这些密码与域的复杂度策略相匹配。

01 定义与手法

使用该密码尝试登录同一网络上的许多不同帐户,以避免帐户锁定。一般这种情况会在对单个帐户使用许多密码进行蛮力攻击时发生。一般情况下,密码喷洒会使用常用端口上的管理业务。一般的目标服务包括:

-

SSH (22 / TCP)

-

Telnet (23 / TCP)

-

FTP (21 / TCP)

-

NetBIOS / SMB / Samba (139/TCP & 445/TCP)

-

LDAP (389 / TCP)

-

Kerberos (88 / TCP)

-

RDP / 终端服务(3389/TCP)

-

HTTP/HTTP管理服务(80/TCP & 443/TCP)

-

MSSQL(1433 / TCP)

-

Oracle (1521 / TCP)

-

MySQL (3306 / TCP)

-

VNC (5900 / TCP)

除了管理服务,对手可能“针对使用联合身份验证协议的单点登录(SSO)和基于云的应用程序”,以及面向外部的电子邮件应用程序,例如Office 365。

在默认环境中,LDAP和Kerberos连接尝试不太会触发SMB上的事件,从而导致Windows“登录失败”事件ID 4625。

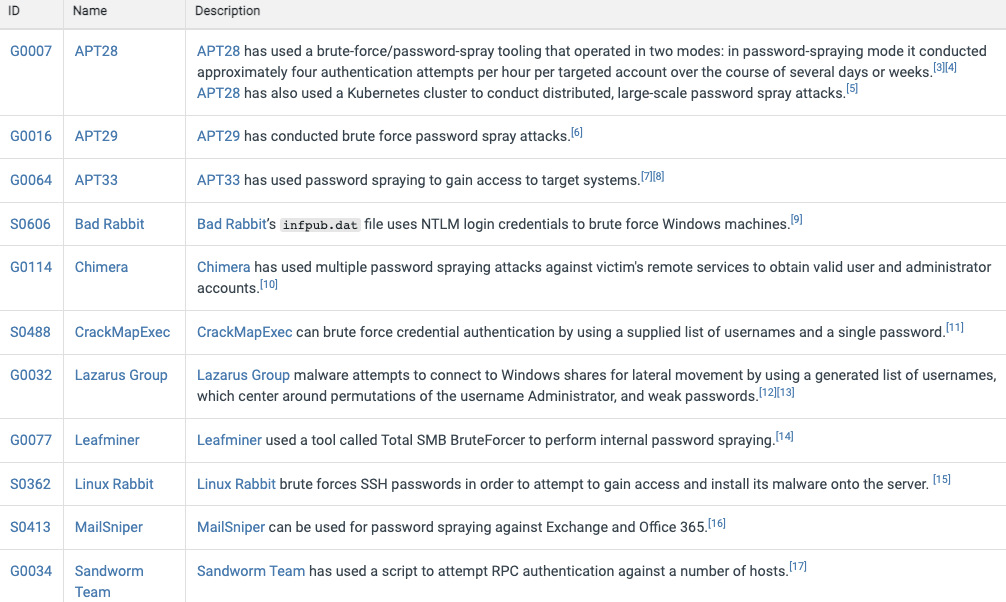

02 程序示例

03 缓解措施 名称 描述 账户使 用政策 设置一定次数的登录失败锁定策略,防止用户猜密码。但过于严格的策略可能会导致服务条件被拒绝,导致环境无法使用,所有使用暴力的帐户都会被锁定 使用多因 素身份验证 密码策略

04 检测方法 监控有效帐户的系统和应用程序登录失败的认证日志。具体来说,要监视多个帐户之间可能由于密码喷洒尝试而导致多次失败的身份验证尝试。

**参考来源:ATT&CK,胖头鱼编译,欢迎转载,转载请注明出处,非常感谢~~

往期推荐 01 02 03

关于我们 云纷科技自成立以来,将“安全运营中心(SOC)”分层分解,以更灵活的模块化方式交付“下一代安全运营服务”;高效整合人、技术和流程,基于云原生的分析平台InsightX,为不同的企业客户提供符合现状和中远期发展的安全运营能力。同时,以十年安全管理经验为依托,我们的安全托管服务(MSS)可以为企业提供7×24小时全天候安全保障,全面提高企业安全抵御能力,为抵抗威胁建立可靠屏障。 云纷希望在为客户建立运营体系的同时,结合自身对于安全的理解和知识,协同利用开发能力、开发并调用各类自动以及半自动化工具,为客户提供最切合实际的安全运营服务,最终帮助用户清晰定位威胁、降低风险,提高整体安全水平。

每个企业都需要安全运营

云纷科技

点击右下角,让我知道你在看哟~