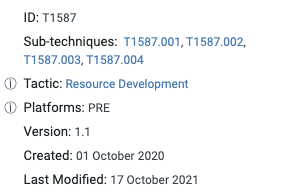

对手可能会着手准备一些可以在瞄准期间使用的能力。他们可能不会购买、免费下载或窃取所需的能力,而是在内部进行开发。这是识别开发需求和构建解决方案(如恶意软件、漏洞利用和自签名证书)的过程。攻击者可以在攻击者生命周期的多个阶段开发支持其操作的能力。

01 定义与手法

对手可能会着手准备一些可以在瞄准期间使用的能力。他们可能不会购买、免费下载或窃取所需的能力,而是在内部进行开发。这是识别开发需求和构建解决方案(如恶意软件、漏洞利用和自签名证书)的过程。攻击者可以在攻击者生命周期的多个阶段开发支持其操作的能力。

与合法的开发工作一样,开发功能可能需要不同的技能集。所需的技能可能在公司内部,也可能需要外包。使用承包商可以被认为是对手开发能力的延伸,前提是对手在形成需求方面发挥作用,并保持一定程度的能力排他性。

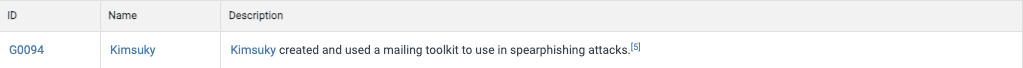

02 程序示例

03 缓解措施

|

名称 |

描述 |

|

被攻破前 |

|

04 检测方法

|

ID |

数据来源 |

数据组件 |

检测方式 |

|

DS0035 |

网络 扫描 |

响应 内容 |

考虑使用可能有助于跟踪跨Internet站点上使用的功能(如证书)的服务。在某些情况下,有可能根据已知的信息片段来发现对手的其他基础设施。许多此类活动发生在目标组织的可见性之外,这使得检测此类行为变得困难。检测工作可集中在对手生命周期的相关阶段,例如在防御逃避或指挥和控制期间。 |

|

DS0004 |

恶意软件存储库 |

恶意软 件内容 |

考虑分析恶意软件中可能与攻击者和/或其开发人员相关的特性,例如使用的编译器、调试工件或代码相似性。恶意软件存储库还可以用于识别与攻击者相关的其他样本,并识别随着时间推移的开发模式。许多此类活动发生在目标组织的可见性之外,这使得检测此类行为变得困难。检测工作可集中在对手生命周期的相关阶段,例如在防御逃避或指挥和控制期间。 |

|

DS0029 |

恶意软件存储库 |

恶意软件元数据 |

监视有关恶意负载的上下文数据,例如编译时间、文件散列、水印或其他可识别的配置信息。许多此类活动会发生在目标组织的可见性之外,这使得检测此类行为变得困难。检测工作可集中在对手生命周期的相关阶段,例如在防御逃避或指挥和控制期间。 |

**参考来源:ATT&CK,胖头鱼编译,欢迎转载,转载请注明出处,非常感谢~~

关于我们

云纷科技自成立以来,将“安全运营中心(SOC)”分层分解,以更灵活的模块化方式交付“下一代安全运营服务”;高效整合人、技术和流程,基于云原生的分析平台InsightX,为不同的企业客户提供符合现状和中远期发展的安全运营能力。同时,以十年安全管理经验为依托,我们的安全托管服务(MSS)可以为企业提供7×24小时全天候安全保障,全面提高企业安全抵御能力,为抵抗威胁建立可靠屏障。

云纷希望在为客户建立运营体系的同时,结合自身对于安全的理解和知识,协同利用开发能力、开发并调用各类自动以及半自动化工具,为客户提供最切合实际的安全运营服务,最终帮助用户清晰定位威胁、降低风险,提高整体安全水平。

每个企业都需要安全运营

云纷科技