01 定义与手法

攻击者可以与本机操作系统应用程序编程接口(API)交互以进行攻击。原生API提供了一种在内核中调用低级操作系统服务的受控方法,例如那些涉及硬件/设备、内存和进程的服务。这些原生API在系统引导期间(当其他系统组件尚未初始化时)以及在日常操作期间执行任务和请求时被操作系统所利用。

攻击者可能会滥用这些操作系统API函数作为执行攻击行为的手段。与命令和脚本解释器类似,本机API及其接口层次结构提供了与受害系统各种组件进行交互、使用的机制。

本机API函数(如NtCreateProcess)可以通过system calls / syscalls直接调用,但这些特性也经常通过接口和库暴露用户模式应用程序。例如,像Windows API CreateProcess()或GNU fork()这样的函数,它们会允许程序和脚本启动其他进程。这可能允许API调用者执行二进制文件,运行CLI命令,加载模块等,因为存在数千个类似的API函数用于各种系统操作。

更高级的软件框架,如Microsoft . net和macOS Cocoa,也可以与原生API交互。这些框架通常为API功能提供语言包装器等,它们是为代码的易用性/可移植性而设计的。

攻击者可能会使用汇编直接或间接调用系统,尝试破坏防御传感器和检测签名,如用户模式API钓钩。攻击者还可能试图篡改与API监控相关的传感器和防御工具,例如通过Disable或Modify tools解除与被监控功能的关联。

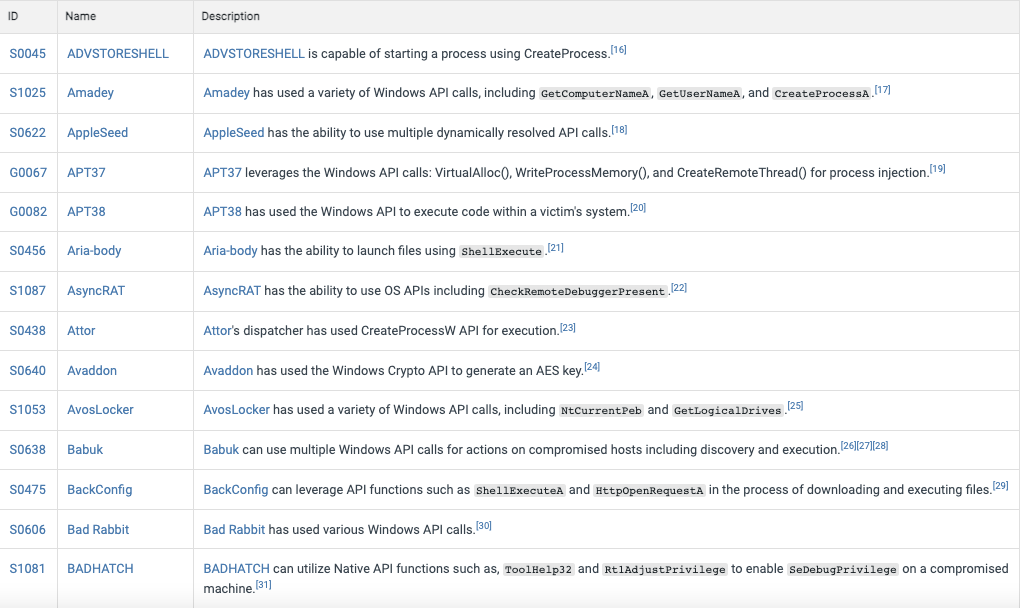

02 程序示例 示例较多,请点击查看原文查看完整列表

03 缓解措施 名称 描述 终端行 为预防 在Windows 10操作系统中,启用ASR规则,防止Office VBA宏调用Win32 API。 执行 预防 使用应用程序控制工具(如Windows Defender应用程序控制、AppLocker或软件限制策略)识别并阻止可能通过此技术执行的潜在恶意软件。

04 检测方法 ID 数据来源 数据组件 检测方式 DS0011 模块 模块 加载 监视DLL/PE文件事件,特别是这些二进制文件的创建以及将DLL加载到进程中的情况。Windows API的使用可能涉及进程加载、访问与提供调用函数相关的系统dll(例如:ntdll.dll, kernel32.dll, advapi32.dll, user32.dll和gdi32.dll)。监视DLL加载,特别是异常、不寻常或潜在恶意进程,可能表明存在滥用Windows API的情况。虽然有噪声,但这些数据可以与其他指标相结合,以识别对手的活动。 DS0009 进程 操作系统 API执行 监视API调用可能会生成大量数据,除非在特定情况下收集,否则可能对防御并没有用,因为API函数的良性使用很常见,并且可能难以与恶意行为区分开来。使用API监视将其他事件与围绕API函数调用的行为相关联,将为事件提供额外的上下文,从而有助于确定该事件是否由恶意行为引起。通过进程谱系和进程ID来关联活动应该就可以了。

**参考来源:ATT&CK,胖头鱼编译,欢迎转载,转载请注明出处,非常感谢~ 关于我们 云纷科技自成立以来,就把成为交付“监测-分析-响应”完整能力闭环的下一代MSSP作为自己的使命。我们将“安全运营中心(SOC)”分层分解,以更灵活的模块化方式交付“下一代安全运营服务”;高效整合人、技术和流程。基于云原生和人工智能的安全运营平台——InsightX,为不同的企业客户提供符合现状和中远期发展的安全运营能力。 云纷希望在为客户建立运营体系的同时,结合自身对于安全的理解和知识,以“实践+数据+AI”重塑安全运营链路,最终帮助用户清晰定位威胁、降低风险,提高整体安全水平。