01 定义与手法

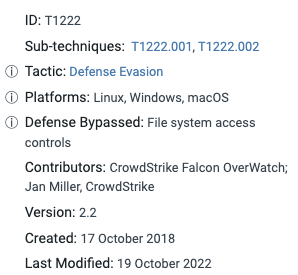

攻击者可以修改文件或目录的权限/属性来逃避访问控制列表(ACL)并访问受保护的文件。文件和目录权限通常由文件或目录所有者或具有相应权限的用户配置的acl进行管理。文件和目录ACL实现因平台而异,但通常会指定哪些用户或组可以执行哪些操作(包括读、写、执行等)。

修改包括更改特定的访问权限,可能需要获得文件或目录的所有权、根据文件或目录的现有权限提高权限。这可能会导致恶意活动,例如修改、替换或删除特定的文件或目录。特定的文件和目录修改可能是许多攻击的必要步骤,例如通过可访问性特性、引导或登录初始化脚本、Unix Shell配置修改或通过Hijack执行流污染或劫持其他工具二进制、配置文件来建立持久性。

攻击者也可以更改符号链接的权限。例如,恶意软件(特别是勒索软件)可能会修改符号链接和相关设置,以便通过远程路径从本地快捷方式访问文件。

02 缓解措施 名称 描述 特权账 户管理 确保关键的系统文件以及那些已知可能被攻击者滥用的文件具有限制性的权限,并由适当的特权帐户拥有,特别是在用户不需要访问或将抑制系统功能的情况下。 限制文件和 目录权限 对文件和目录应用更严格的权限可以防止攻击者修改访问控制列表。此外,确保本地和远程符号链接的用户设置已正确设置,或在不需要的地方被禁用

03 检测方法 ID 数据来源 数据组件 检测方式 DS0027 活动 目录 活动目录 对象修改 监视对ACL和文件、目录所有权所做的更改。许多用于修改ACL和文件、目录所有权的命令都是内置的系统实用程序,可能会产生很高的误报率,因此要将系统的典型使用情况与基线知识进行比较,并尽可能将修改事件与其他恶意活动迹象关联起来。 DS0017 命令 命令 执行 许多用于修改ACL和文件、目录所有权的命令都是内置的系统实用程序,可能会产生很高的误报率。因此要将系统的典型使用情况与基线知识进行比较,并尽可能将修改事件与其他恶意活动迹象关联起来。 DS0022 文件 文件 元数据 监视和调查修改ACL和文件、目录所有权的尝试。 DS0009 进程 进程 创建 监视可能修改文件或目录权限、属性以逃避访问控制列表(ACL)并访问受保护文件的新执行进程。

**参考来源:ATT&CK,胖头鱼编译,欢迎转载,转载请注明出处,非常感谢

关于我们 云纷科技自成立以来,就把成为交付“监测-分析-响应”完整能力闭环的下一代MSSP作为自己的使命。我们将“安全运营中心(SOC)”分层分解,以更灵活的模块化方式交付“下一代安全运营服务”;高效整合人、技术和流程。基于云原生和人工智能的安全运营平台——InsightX,为不同的企业客户提供符合现状和中远期发展的安全运营能力。 云纷希望在为客户建立运营体系的同时,结合自身对于安全的理解和知识,以“实践+数据+AI”重塑安全运营链路,最终帮助用户清晰定位威胁、降低风险,提高整体安全水平。