勒索软件:

现代企业面临的终极威胁

勒索软件攻击已成为所有企业的共同威胁,无关规模,无分行业。预防与提前布局安全体系,是抵御勒索的有效路径。

全球勒索软件概况与典型战术

市场态势:

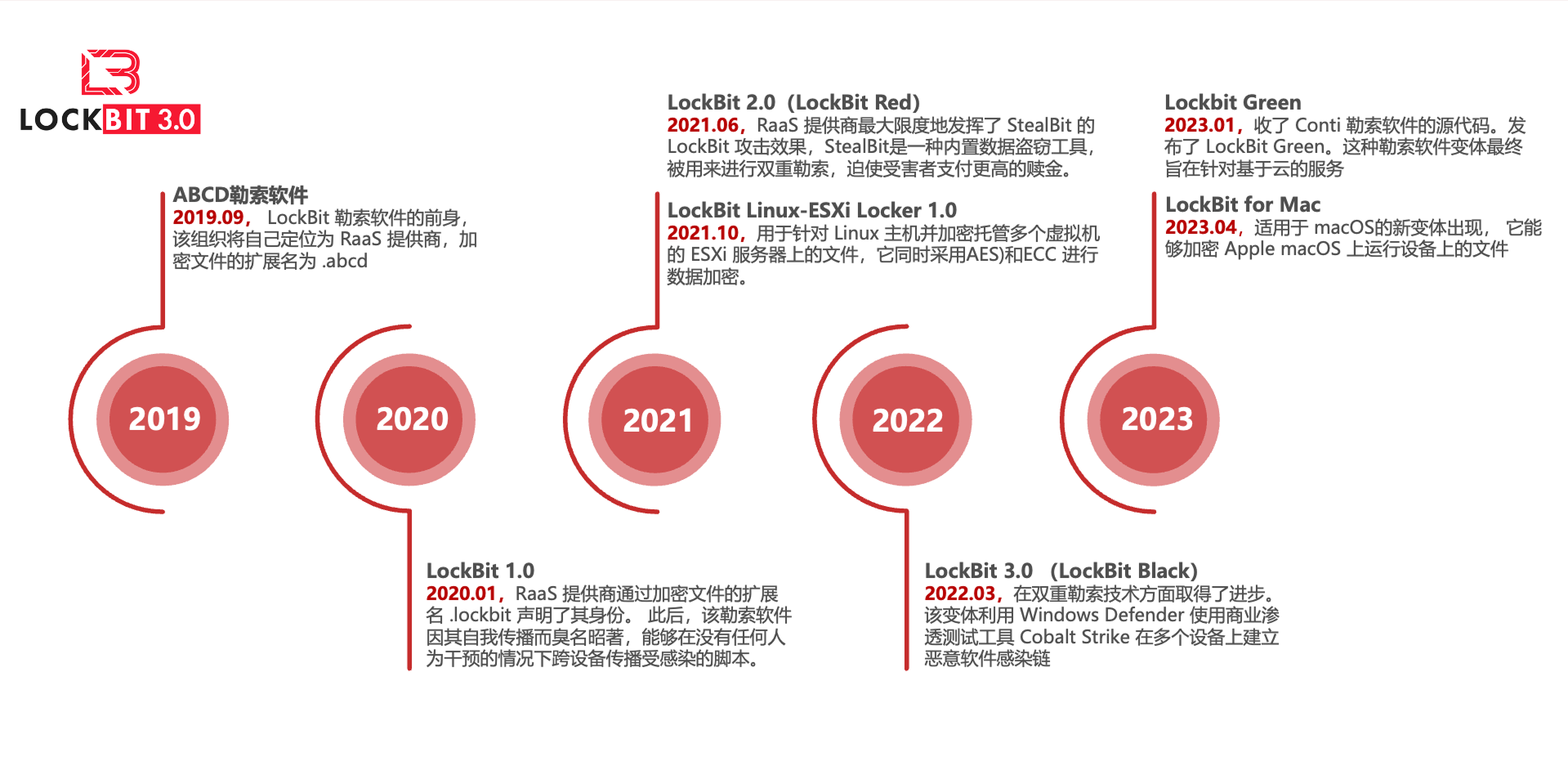

截止 2023 年 9 月,当今市场上已有超过 20 个活跃的勒索软件,其中LockBit 是其中最具影响力的代表。

运作方式:

自 2020 年起,LockBit 通过联盟机构扩展攻击版图,附属组织利用多种手段渗透各类企业与关键基础设施。

攻击手法:

- 双重勒索(加密 + 数据泄露威胁);

- 利用初始访问代理(IAB)快速进入目标网络;

- 在黑客论坛投放广告,公开招募攻击者和内部人员;

- 举办黑客竞赛,吸引技术人员加盟。

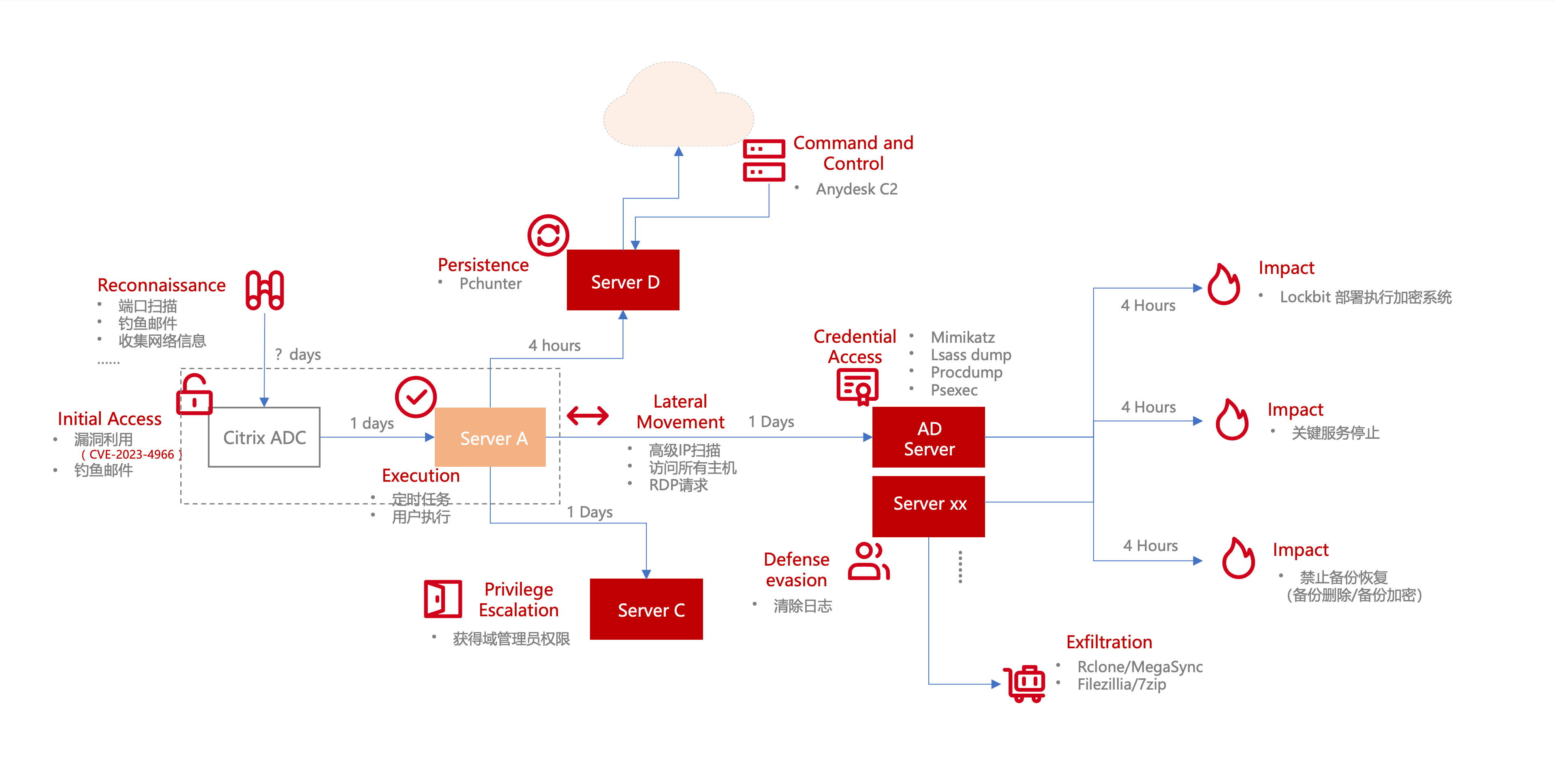

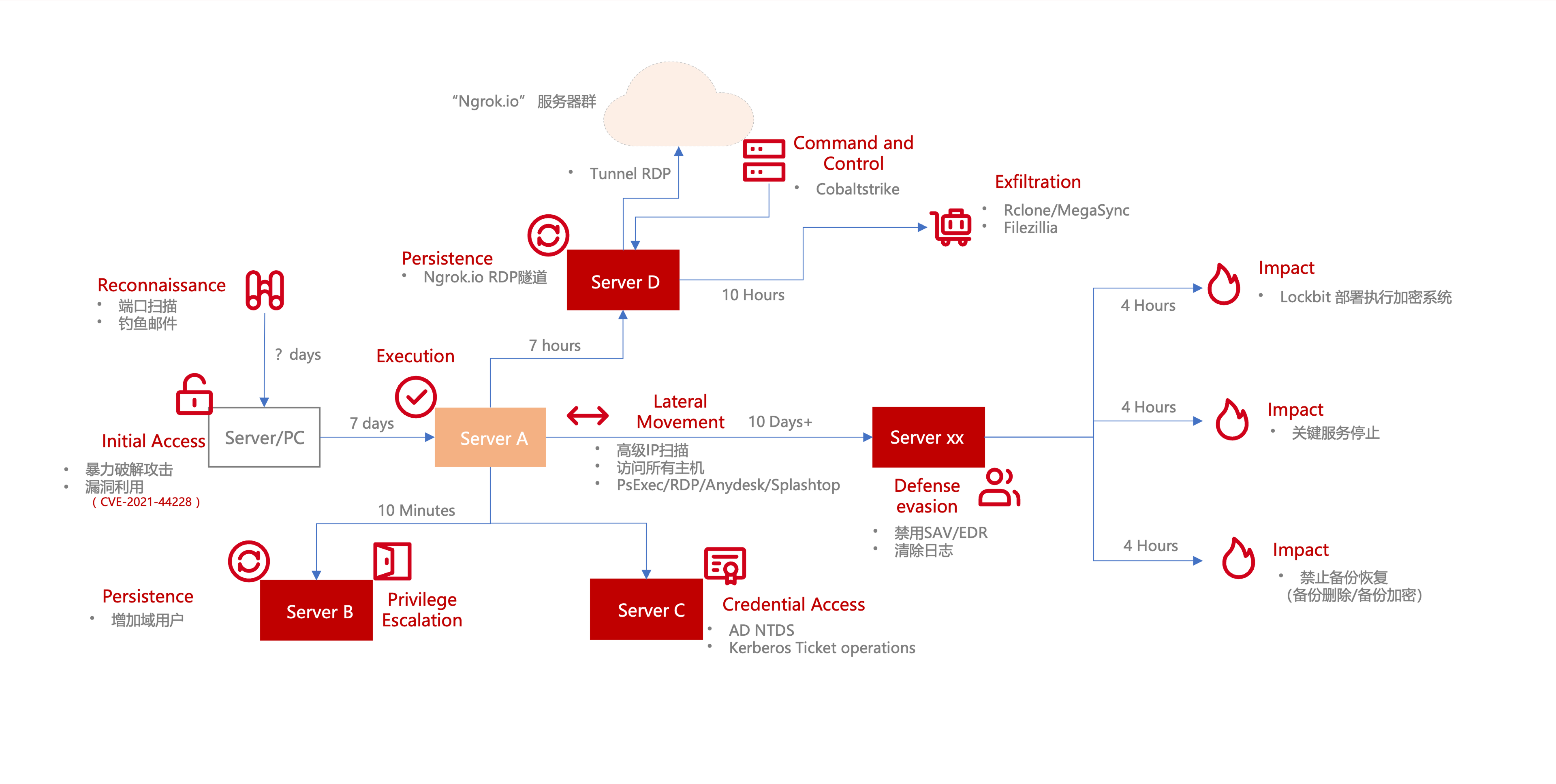

真实的LockBit勒索攻击链路

4周+核心生产影响

全球声誉受损

核心数据外泄

监管部门问询

构建全方位防护体系

防御勒索软件需要企业具备三个核心阶段能力:准备、保护和检测、响应;云纷可提供端到端服务,保障安全防护与快速响应。

备份与恢复

以便于在遭受勒索攻击后,成功恢复数据。

网络共享访问权限

为了阻止勒索软件的传播,审查网络共享的使用,以确保写入访问受限于很少数量的用户和系统。

信息安全意识教育

勒索软件的触发常常来自于邮件和恶意链接的点击,应时时进行企业员工意识教育以降低勒索软件的攻击。

安全托管系列服务

安全托管系列服务(MSS)可以显著提高网络和端点防御能力,同时对于未知的恶意软件也有显著的防御能力

检测 & 响应托管

邮件安全托管

安全意识托管

外部风险托管

云原生安全托管

数据泄漏保护托管

勒索软件事件后的应急响应与恢复指南

勒索软件已迅速成为全球组织面临的最严峻网络威胁之一,其影响范围之广、破坏力之强前所未有。

立即隔离与证据保全

- 断开受影响终端与网络连接,防止进一步扩散。

- 保留日志、磁盘镜像和内存快照,避免重启或删除。

- 指定统一联系人,控制内部沟通渠道。

影响评估与初步调查

- 确认哪些业务与数据受到影响,划分优先级。

- 通过日志和流量分析,初步识别横向移动迹象。

- 判断是否需要通知外部伙伴、执法机关或保险方。

溯源与补救

- 通过日志、流量和取证手段,追踪入侵路径和攻击链。

- 找出真正的初始突破点(钓鱼、漏洞、弱口令等)。

- 在恢复前,封堵相同入口,避免“二次感染”。

恢复与长期加固

- 从经过验证的离线备份中恢复业务系统与数据。

- 强制重置受影响的账号凭证与访问密钥。

- 开展事件复盘,修补漏洞,优化监控与响应流程。