SOC的规模范围可以小到只有五人的小型运营模式,也可以是大型的国家协调中心。一般而言,典型的中型SOC使命生命通常包括以下这些元素:

SOC的任务使命

1、积极主动预防网络安全事件:

A)持续的威胁分析

B)扫描网络与主机的漏洞

C)安全对策协调部署

2、结合安全相关数据源的历史趋势、实时监控、检测和分析潜在的入侵威胁

3、通过指导并进行资源协调、使用适当对策,及时回应已确认的事件

4、向适当的组织提供态势感知与关于网络安全状况、事件以及对手行为趋势的报告

5、设计和运行CND(Computer Network Defense)技术,如IDS和数据收集/分析系统。

在这些责任中,最耗时的可能是对大量相关安全数据的消耗和分析。在SOC可能提取的那么多的与安全相关的数据馈送中,最突出的通常是IDS。IDS是放置在主机或网络上的系统,用于检测潜在的恶意或不需要的活动,这需要SOC分析师进一步关注。结合安全审计日志和其他数据馈送,典型的SOC每天将收集、分析和存储数千或数亿个安全事件。

SOC的任务分层

处理不断涌入的数据类似于在紧急情况下对病人进行分类 – 有数百名受伤的人,谁应该首先得到关注?分类是对传入事件和SOC资源的其他请求进行排序,分类和优先级排序的过程。

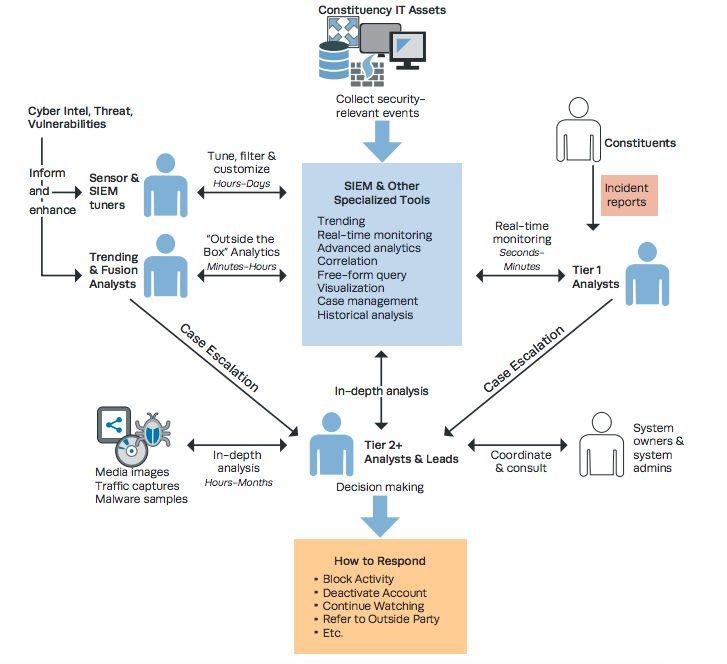

SOC通常会指定一组人员专门对实时警报、来自用户的电话和其他日常任务进行分类。这个组别通常被称为Tier 1。如果Tier 1确定警报达到某个预定义阈值,则创建案例并将其升级到Tier 2。此阈值可根据各种类型的潜在“不良”程度(事件类型、 目标资产或信息、受影响的任务等)进行定义。通常,Tier 1检查每个潜在事件的时间跨度确定在1到15分钟之间。检查时间取决于SOC的升级政策、运营概念( concept ofoperations ,简称CONOPS)、分析师数量、组织规模和活动量等。一般不鼓励Tier 1成员进行深入分析,因为他们不能错过实时控制台上发生的事件。如果事件花费的评估时间超过几分钟,它升级到Tier 2。

Tier 2接受Tier 1的案例并进行深入分析,以确定实际发生的情况——在给定可用时间和数据的情况下——以及是否有必要采取进一步行动。在做出此决定之前,可能需要数周时间来收集和检查所有必要的数据,以确定事件的范围和严重程度。由于Tier 2不负责实时监控,并且配备了经验丰富的分析师,因此能够花时间全面分析每个活动集,收集其他信息并与成员协调。Tier 2(或以上)通常负责确定是否发生了潜在事故。

单个事件(event)可以演变为事故(incident),但是,对于每个事故,可能有数千或数百万个事件都是良性的。

一些SOC还从自己的一个或多个部门(有时包括Tier 2)中分配资源,以查找超出Tier 1职责范围的事故所涉及的所有非结构化指标。实际上,许多案例源于Tier 1没有能力使用这些非常规指标和分析,但Tier 2却可以做到。在较大的SOC中,这些团队协同工作以查找和评估对选区网络的可疑或异常活动的处置。

SOC的行动节奏

SOC通常会利用内部和外部资源来响应事件并从中恢复。尤为重要的是,我们要认识到SOC可能并不总是在发现入侵的第一个迹象时就部署对策。这主要有三个原因:

1、SOC希望确保它不会妨碍良性活动

2、响应行动可能比事件本身更能影响组织的任务服务

3、一旦对手不再存在,通过观察对手了解入侵的程度和严重程度有时比在受损系统上执行静态取证分析(forensics)更有效

为了确定攻击的性质,SOC通常必须对诸如硬盘驱动器映像或全会话数据包捕获(PCAP)之类的工件进行高级取证分析,或者针对支持事件而收集的恶意软件样本进行恶意软件逆向工程。有时,必须以合法合理的方式收集和分析取证证据。在这种情况下,SOC必须在其程序中观察到比其他情况中更严格和可重复的程度。

当足够了解攻击的迹象、并对计算机可读的IDS签名进行编码时,就可以像在主机入侵防御系统(HIPS)或网络入侵防御系统(NIPS)中那样在线防止攻击。虽然这些系统通常用于防止最基本的攻击,但它们可以进行自动化分析的程度是却有限的,总是需要进行人工分析才能发现重大事故,使之浮出水面。许多技术使SOC能够每天梳理数百万个事件,可以覆盖从摇篮到坟墓的整个事件生命周期。SIEM工具收集、存储、关联和显示无数与安全相关的数据馈送,支持分类、分析、升级和响应活动。IDS和入侵防御系统(IPS)是为SIEM提供支持的众多系统中的两个。目前对IDS / IPS技术的看法表明,它们可能是必要的,但如果只有它们在事件检测中肯定是不足够的(尽管它们仍然相关且有用)。任何单一的安全事件来源都没什么价值;整体价值大于各部分的总和。

SOC不只是处理组织的数据; 它还可以储存来自各种外部资源的信息,这些信息可以深入了解威胁,漏洞和对手TTP(tactics, techniques, and procedures)。这些信息称为网络情报(intelligence),它包括网络新闻提要、签名更新、事件报告、威胁简报和漏洞警报。作为防御者,SOC需要在持续的军备竞赛中,在不断变化的环境和威胁形势中保持平衡,而持续将网络情报提供给SOC监控工具是跟上威胁的关键。在一周内,SOC可能会处理数十个网络情报,可以驱动从IDS签名更新到紧急补丁推送的任何内容。SOC必须区分其收获的网络情报;而网络情报必须对其描述的事件、漏洞或威胁具有及时性、相关性、准确性、具体且有可操作性。

在描述SOC的不同部分执行的所有角色时,要认识到每个SOC将以不同方式划分角色,并且在功能之间可以存在重叠。一些SOC仅在Tier 2中执行深入分析和响应,而其他人会将这些功能分解为Tier 3。与覆盖所有序列不同,SOC的一般升级路径和事件响应角色如图所示。

点击👆图片查看大图

SOC与其他实体的区别

组织的其他实体与SOC类似,但应将其视为独特且独立的。SOC不同于:

-

NOC,因为SOC主要是寻找网络攻击,而NOC则关注运营和维护网络设备

-

首席信息官(CIO)或CISO办公室,因为SOC是实时运营能力,其监督工作通常不是为了支持战略规划(尽管一些SOC可能直接向CISO或CIO报告)

-

信息安全连续监测(ISCM)计划,因为SOC负责事件检测和响应

-

ISSO或ISSM商店,因为SOC负责监控和响应全范围网络威胁,而ISSO通常参与IT合规性并确保特定系统的安全性ISSO或ISSM商店,因为SOC负责监控和响应整个选区的全范围网络威胁,而ISSO通常参与IT合规性并确保特定系统的安全性

-

计算机网络利用(CNE)或计算机网络攻击(CNA)团队,因为SOC通常不会在组织之外执行攻击或渗透活动

-

物理安全监控(例如,“门,警卫和枪支”),因为SOC涉及网络域,而物理安全监控主要涉及保护物理资产和确保人员安全

-

执法部门,因为SOC通常不是调查机构; 虽然他们可能会发现导致法律诉讼的入侵,但他们的主要职责通常不是收集、分析和提供将用于法律诉讼的证据。

这些描述突出了这样一个事实,即SOC必须定期与所有这些群体合作,并且他们必须在IT和网络安全的许多领域保持技能。

*参考来源:《Ten Strategies of a World-Class Cybersecurity Operations Center 》,胖头鱼编译,转载请注明出处