IoAs(Indicator of Attack)是一些事件,这些事件可以在隐藏指标变得可见之前揭示主动攻击。使用IoAs提供了一种从反应性清理或恢复转变为主动防范的方法模式。

什么是攻击指标(IOA)

IoAs(Indicator of Attack)是一些事件,这些事件可以在隐藏指标变得可见之前揭示主动攻击。使用IoAs提供了一种从反应性清理或恢复转变为主动防范的方法模式。在这种模式下,攻击者在实现其目标(例如数据窃贼、勒索软件、漏洞利用等)之前就能被中断和阻止。

无论攻击中使用何种恶意软件或如何对漏洞进行攻击, IOA都会专注于检测攻击者试图完成的目标。就像AV签名一样,基于IOC(Indicators of Compromise)的检测方法无法检测到来自于无恶意软件的入侵和零日攻击,但此类威胁却正日益增长。因此,下一代安全解决方案正在转向基于IOA的方法。

10种攻击指标详解

一般而言,可以单独或组合使用以下这些最常见的攻击活动来判断主动攻击:

具有错误目的地的内部主机

内部主机与已知的不良目的地或与您不开展业务的外国地址进行通信。

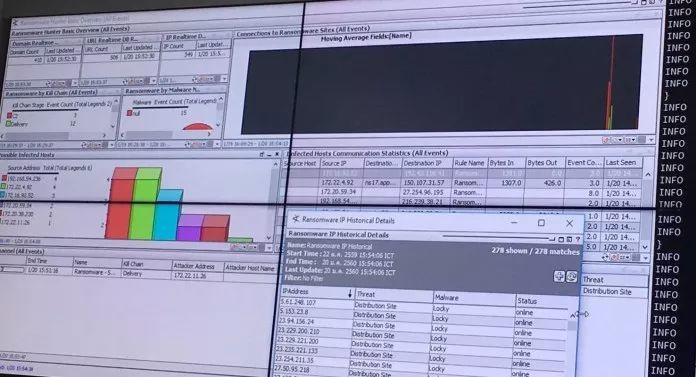

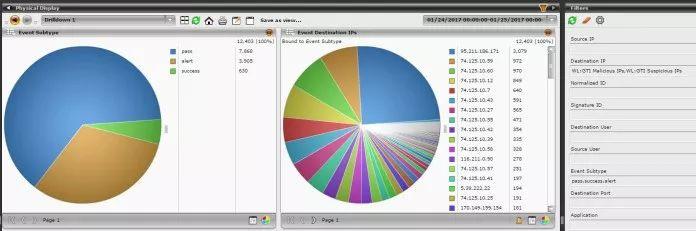

图示:HP ArcSight仪表板示例,显示客户端的主机与“ransomwaretracker.abuse.ch”网站上的源(IP,域,URL)进行通信。

图示:McAfee的全球威胁情报示例

2

具有非标准端口的内部主机

内部主机使用非标准端口或与协议不匹配的端口与外部主机通信,例如通过端口80,443(默认Web端口)发送命令shell(SSH)而不是HTTP、HTTPS流量。

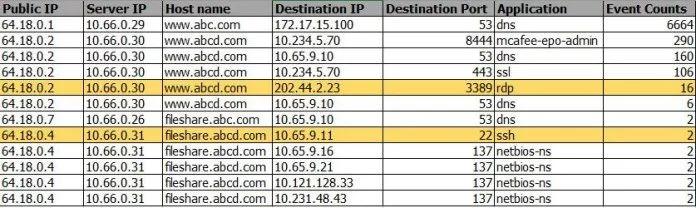

图示:使用21(FTP),445(SMB),137(NETBIOS-NS),135(RPC)与Internet通信的内部主机示例

3

公共服务器/ DMZ到内部主机

公共服务器或非军事区(DMZ)主机与内部主机进行通信。这允许了从外部到组织内部和后部的跨越,允许数据泄露和远程访问资产,例如RDP(远程桌面协议)、Radmin、SSH。

图示:监视从“DMZ”区域到“内部/客户”区域的前10个流量的报告示例。

通过这个报告,安全分析师应调查已经标亮的通过RDP(TCP / 3389),SSH(TCP / 22)与内部主机通信的服务器。

4

非工作时间恶意软件检测

在标准业务营业时间之外(夜间或周末)发生的警报可能暗示受到影响的主机。

图示:非工作时间IPS警报示例(假日)

5

内部主机的网络扫描

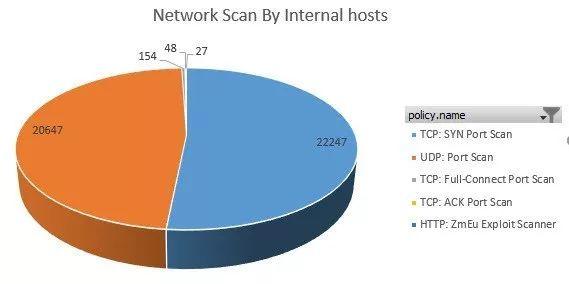

内部主机在短时间内与多个主机通信进行网络扫描,这可能会揭示攻击者在网络中的侧面移动。此类事件可以从防火墙和IPS等外围网络防御中进行检测。您必须只能从“内部”到“内部”选择区域/接口。对于Future,您也应该将“内部”重点放在“DMZ”上。它可能是“内部威胁”或“隐藏主机”,他们需要来自组织网络的更多信息以用于侦察。

图示:从“内部”区域过滤到“内部”区域的网络扫描报告示例

6

来自单个主机的多个警报事件

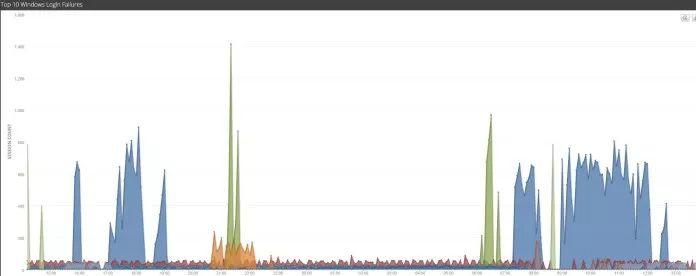

常见的使用案例通常是来自单个主机的多个报警事件或24小时内同一子网中多台计算机上发生的重复事件,例如重复的身份验证失败。

图示:监视单个主机“用户登录失败”的仪表板示例

注意:某些手机上的电子邮件应用程序的登录失败事件可能产生超过500事件/分钟的频率。我们发现这种情况通常是用户的帐户密码过期但他们没有在设备上更改新密码。

7

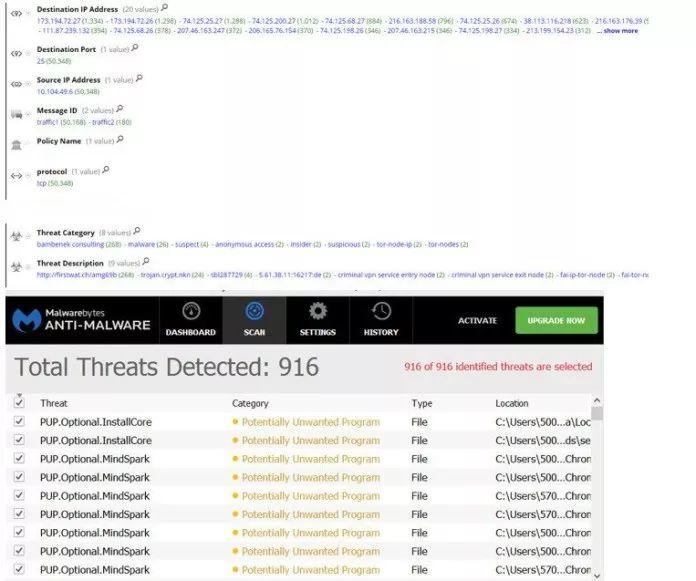

系统被恶意软件重复感染

受感染的主机清除后,系统在5-10分钟内再次感染恶意软件,反复感染表明存在rootkit或持续性的危害。此事件可从终端安全保护或反病毒事件中检测到。

图示:恶意软件仪表板示例

检测:必须在SIEM上创建至少以下3条规则:

-

当发现受感染主机时的警报规则,“添加到”当前受感染主机列表和历史受感染主机列表(存储至少1周)

-

从受感染的主机清除恶意软件时的警报规则,“删除”当前受感染的主机列表

-

在特定时间范围内,发现受“受感染的历史主机列表”中的主机再次被感染时,则发出警报。此时,系统应再次扫描/调查恶意软件!

8

在不同域的多次登录

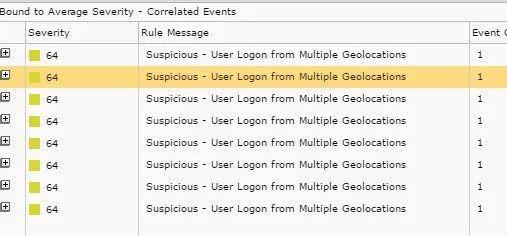

用户账户尝试在几分钟内从/在不同区域登录多个域。这表明用户的证书已经被盗或用户可能被恶作剧。

图示:相关规则的示例——理想的解决方案可能会根据您的网络条件和安全策略而有所不同。

这是一条在标准化“登陆”类别事件中的检测规则,事件结果为“成功”、具有多个地理位置来源、在指定的时间范围内、事件按用户源分组。

9

内部主机使用多个SMTP

应监视诸如SMTP(简单邮件传输协议),POP3或IMAP4之类的电子邮件协议。某些恶意软件会使用这些端口向可疑的或骇客的服务器发送信息。

图示:使用SMTP的受感染客户端示例 (TCP / 25)

10

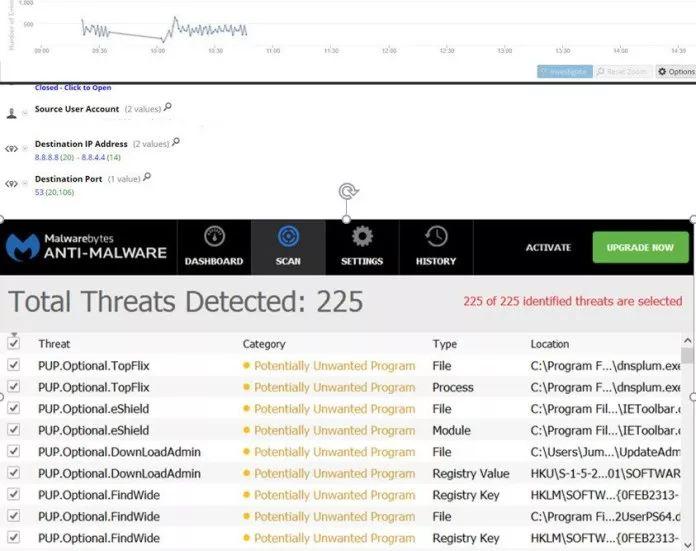

内部主机对外部/内部DNS进行多次查询

许多组织都有内部DNS服务器用于缓存记录并向内部主机提供DNS服务。DHCP配置定义主DNS服务器到内部DNS服务器。如果您发现某些内部主机查询外部DNS,例如8.8.8.8,8.8.4.4(Google DNS),则应尝试在该客户端上扫描恶意软件。

图示:内部主机向内部DNS服务器查询了很多请求(> 1,000个事件/小时)的示例

*参考来源:GBHackers on Security,cloudfall编译,原文链接请点击“阅读原文”,转载请注明出处