我们一直强调“安全运营可以从小处着手”,但是,“小”并不等于“少”。

书接上篇

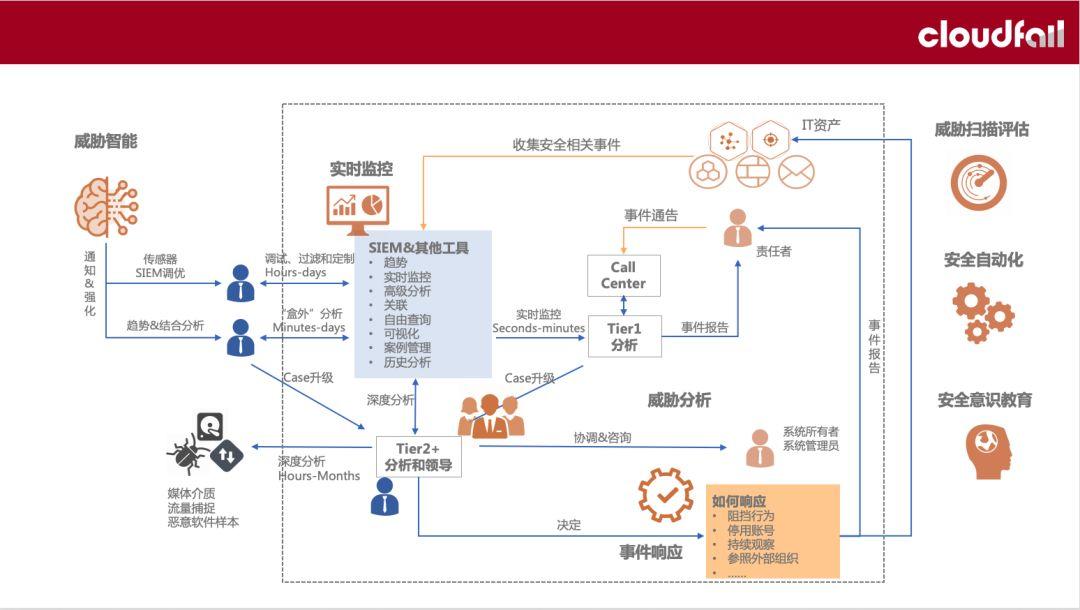

安全运营涉及技术之广泛、工作之琐碎和要求之细致都需要不同安全知识域的团队小伙伴们分工协作、共同面对。之前讲到的日志源处理、索引、聚合和可视化只是万里长征的第一步。

点击👆图片可查看大图

如上篇所述,云纷安全运营团队根据PA日志的类型建立了4种类型的索引:panos-config、panos-system、panos-threat、panos-traffic(分别对应配置日志、系统日志、威胁日志、流量日志),并根据这些日志索引分别做了相对应的可视化处理。实际场景中我们需要更多可视化仪表盘和场景,在帮助我们提高安全分析效率的同时,帮助客户更直观地了解所面临的网络威胁。

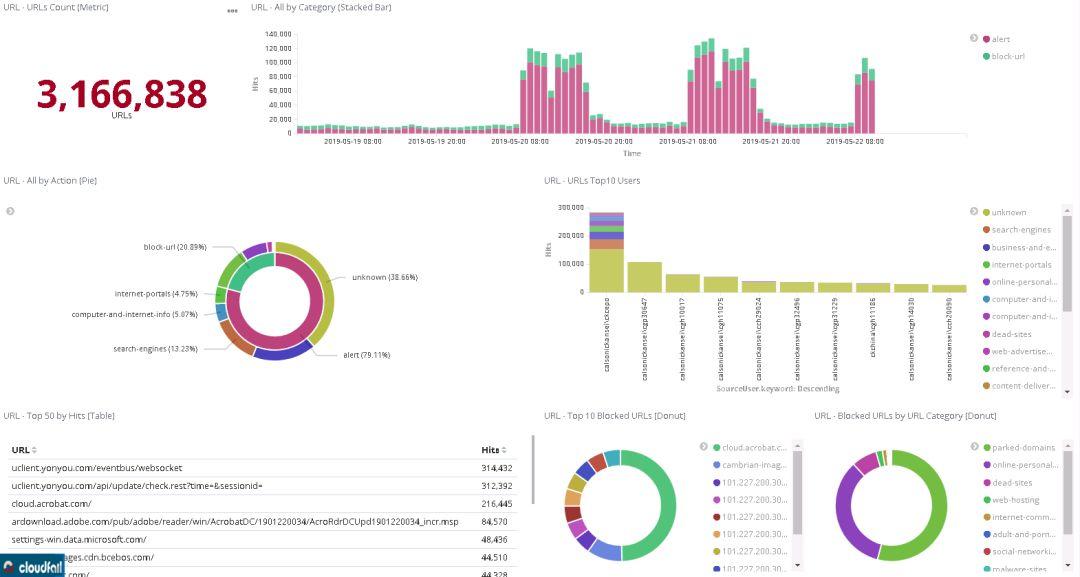

多站点威胁情况与URL访问分级展示

客户作为一个在全国拥有近20个站点的全球性企业,通过网络集中化的方式进行Internet统一访问和管理,具备统一边界防护能力的同时也对分级管理和多站点威胁可视化提出了挑战。由此,我们需要定制出多据点展示仪表盘,提高我们的安全分析效率、快读对接不同站点的联系人。

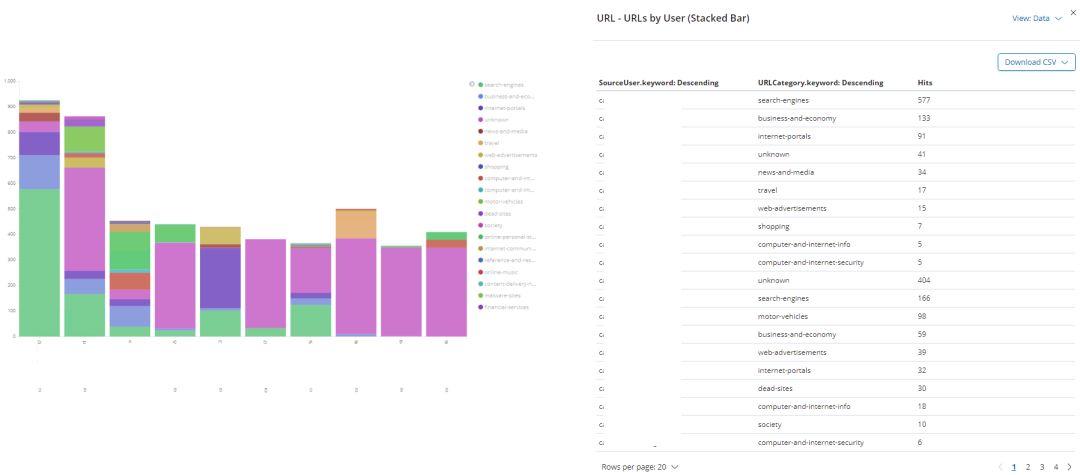

众所周知,按照日志中已有字段进行分类是数据分析工具的基本功能,例如我们可以按照所访问目标URL的分类进行划分,如下图所示:

但是这类字段都是防火墙设备本身所提供的原始字段,虽然可以通过集成域服务器信息做到对于组织内部账号的识别,但防火墙本身无法读取其他信息来识别出用户所在的分公司并生成新的字段。

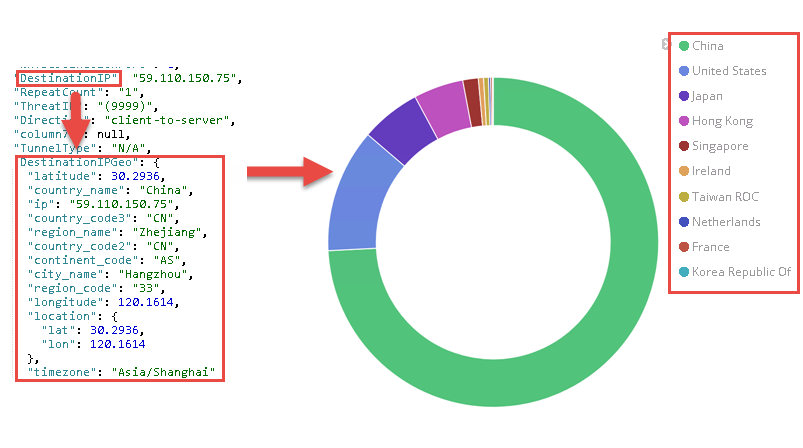

当然我们可以在日志解析阶段就对日志字段做相应的处理,例如可以针对IP地址匹配相关的地图库插件,从而创建新的地理位置字段:

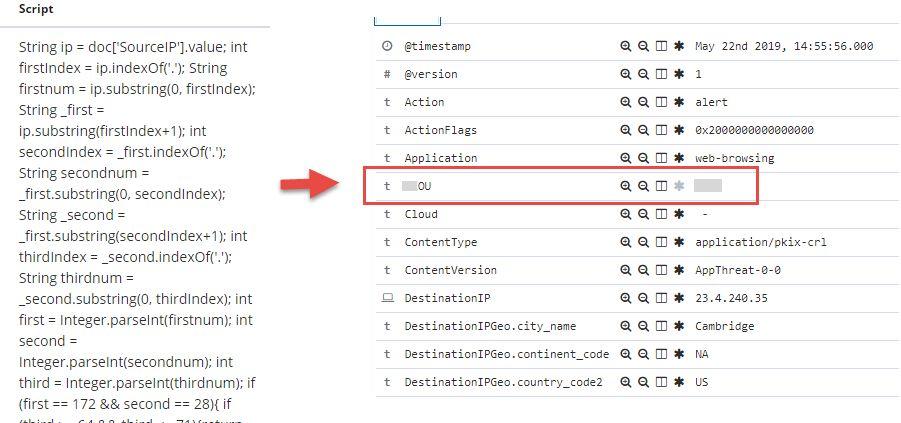

为了能够在不重新定义索引引擎中已存数据结构的前提下实现客户需求,云纷团队的开发工程师使用了可视化模块的脚本化字段。索引引擎允许每次请求时指定脚本化字段。我们在此基础上进行了改进,在 Management 区域定义一个脚本化字段,即可在后续用户界面的多个位置使用。但是此配置专属于可视化模块,而且索引引擎的 API 用户不会接触到可视化模块的脚本化字段。

确认技术可行后,我们进行了以下处理:

1)生成新的分公司据点字段:

我们向客户获取了分公司划分的网段清单列表,针对于威胁日志中所包含的URL日志中IP地址的字段进行读取并进行匹配,生成了一个新的分公司据点字段:

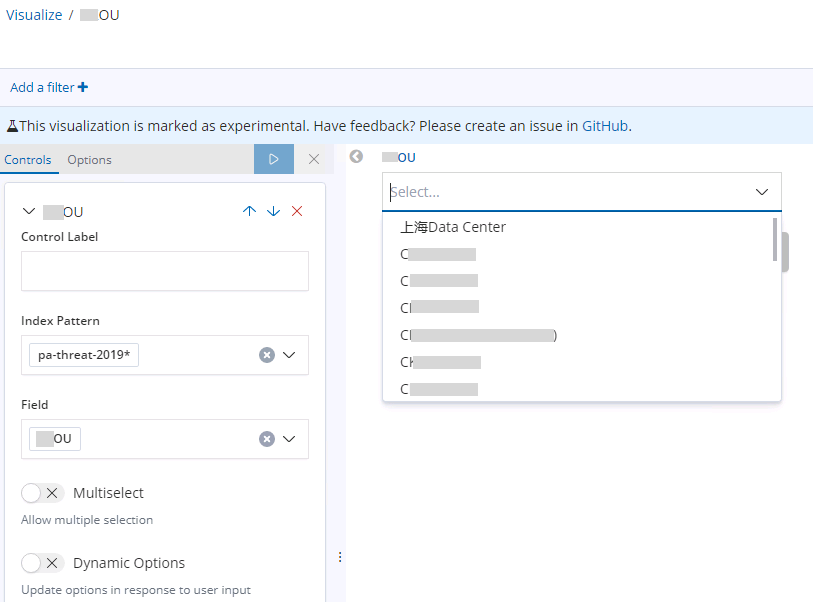

2)通过可视化功能模块,制作针对于分公司选项的下拉菜单栏:

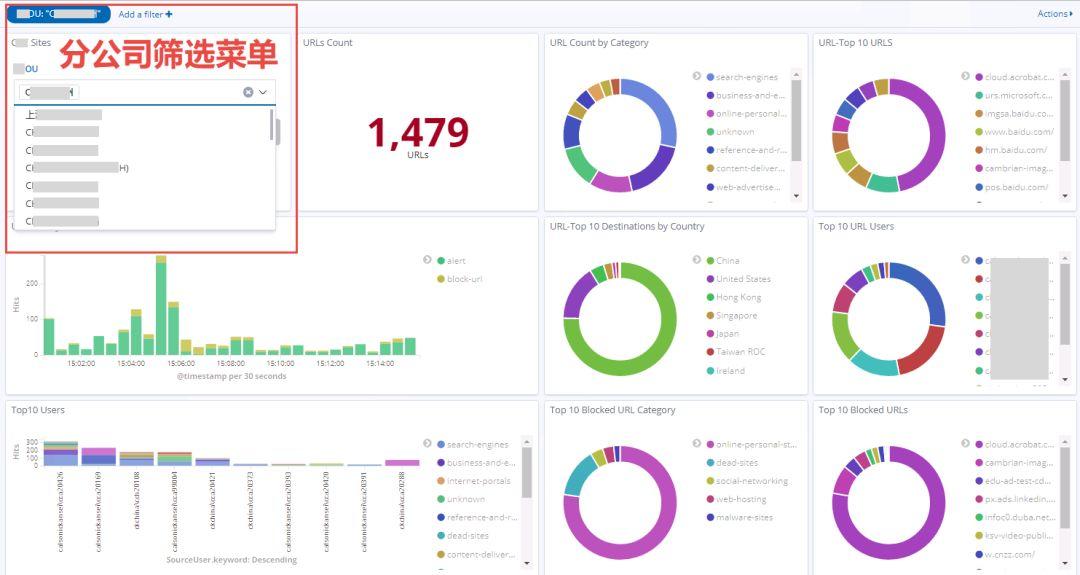

3)在Dashboard中通过下拉菜单筛选出不同分公司的日志可视化图表进行查看:

分公司既然已经能够筛选,那我们对于其他字段的可视化展现和分析就能够细化到针对于每一个分公司进行。接下去就可以针对于具体的报告需求进行报表的制作。

安全运营平台主动式检测和响应

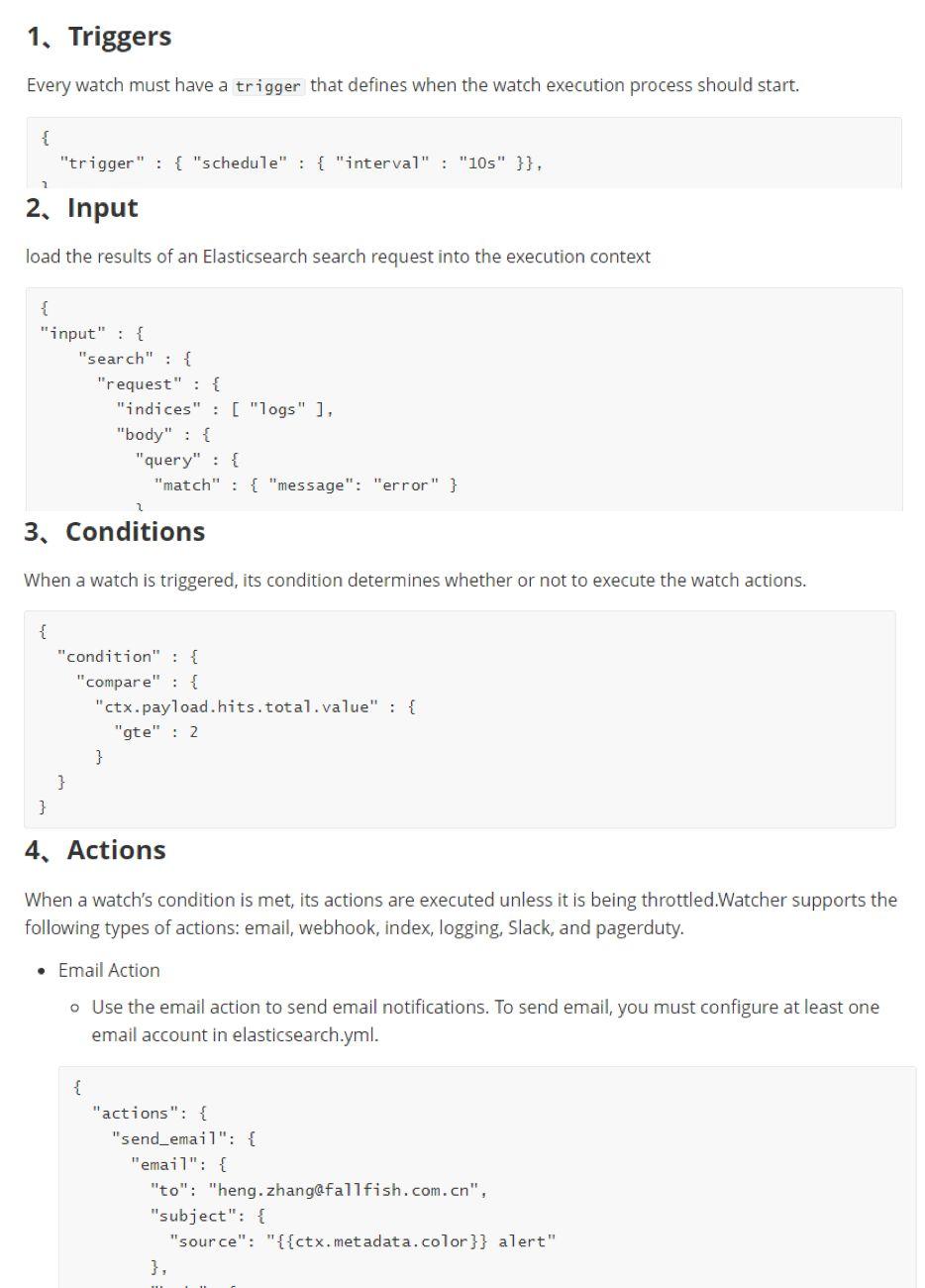

为了让更快速的响应事件和威胁通知,高效灵活的告警通知方式必不可少,根据用户的现实场景、资产级别和SLA标准等,我们灵活组合配置“trigger”-“input“-“condition“-”actions“这四个要素,过滤出最关键的告警,实时触达至安全运营团队和不同相关用户。

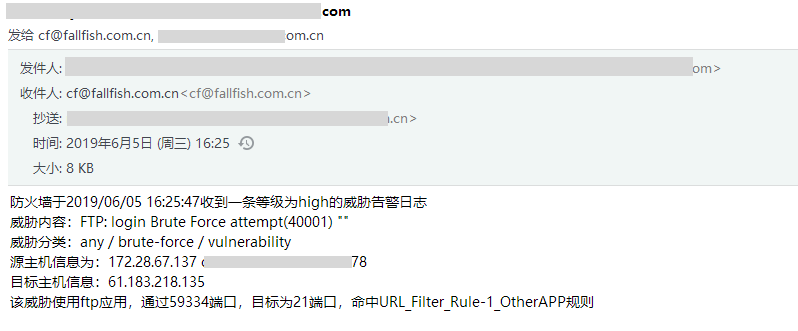

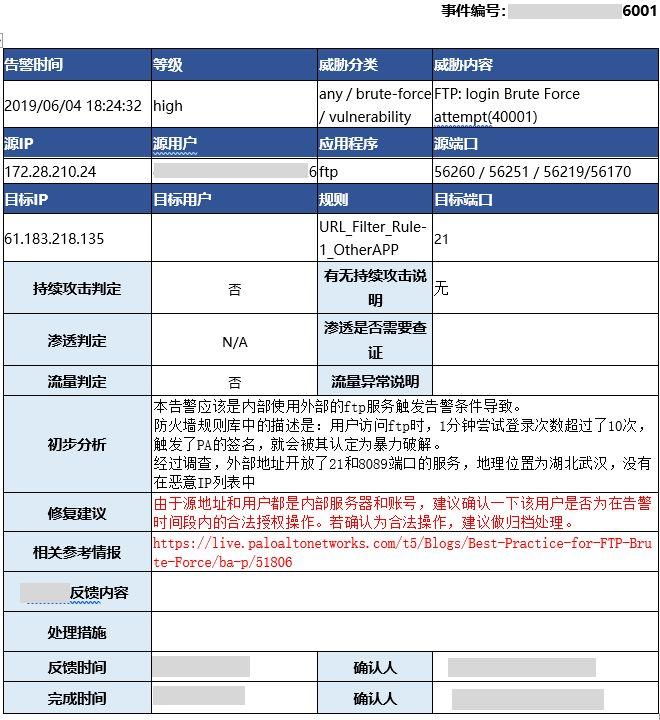

如下图,我们收到了一条邮件通知,预设的告警阈值是未被阻断、且等级为高危的威胁日志。

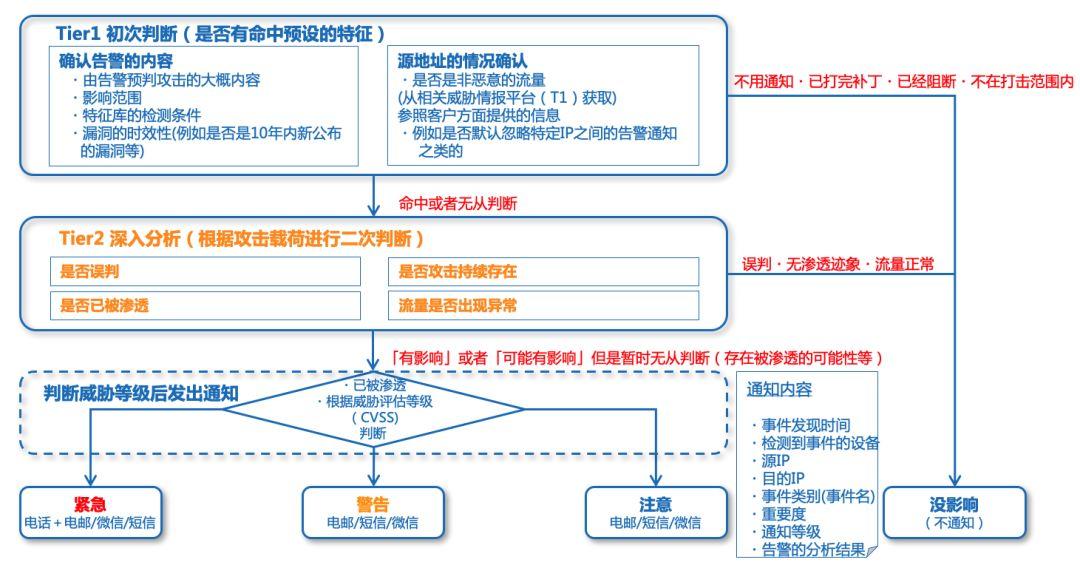

在收到威胁告警后,通常我们会按如下流程进行Tier1和Tier2的安全分析。

点击👆图片可查看大图

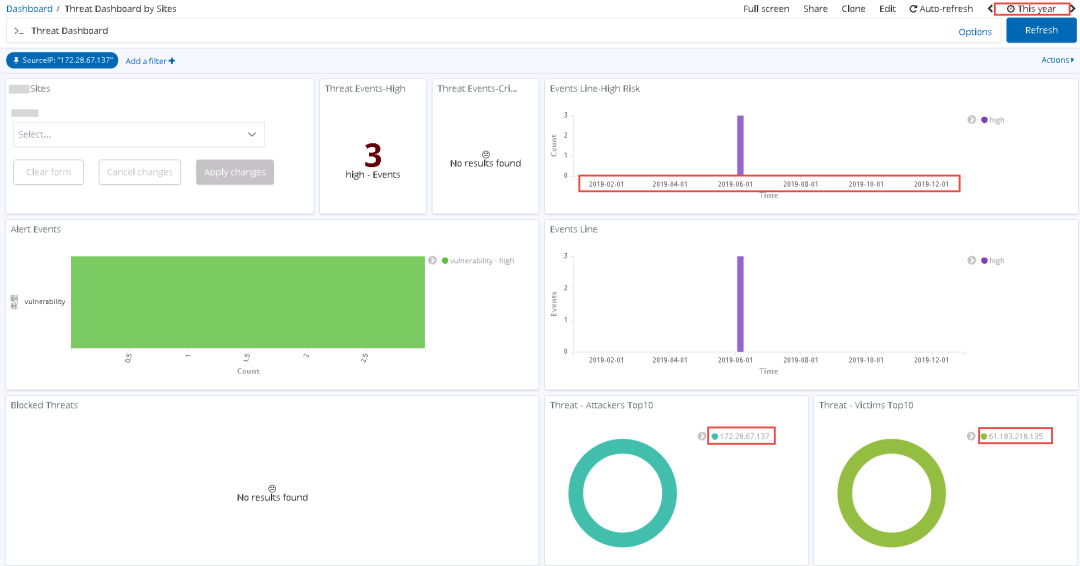

首先我们会在安全分析平台和用户的安全设备上进行阶段性分析,通过在分析平台上进行相关IP和时间段进行挖掘下钻, 确认相关的威胁告警和渗透迹象。

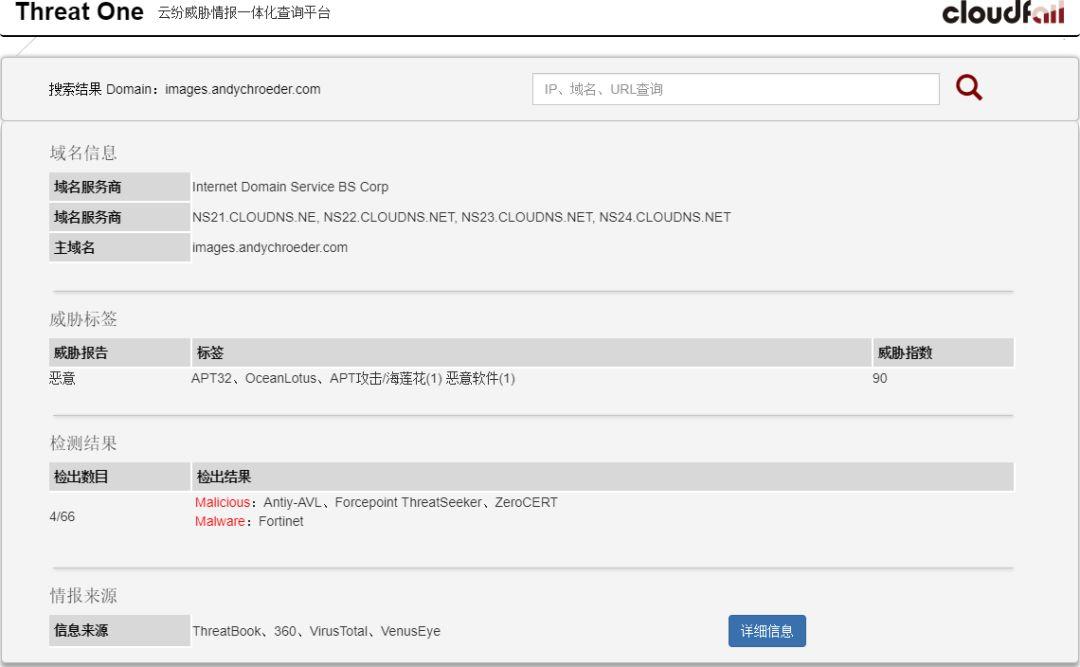

同时,对于可疑URL或者IP,分析团队通过云纷内部威胁情报查询工具(ThreatOne)对目标地址进行威胁情比对,确认是否为可疑或者威胁地址。

通过Tier1/Tier2分析之后,云纷团队需要出具一份安全事件分析报告(或录入工单系统),明确事件始末,原因和处理建议,并进行事件归档。

安全报告分析输出

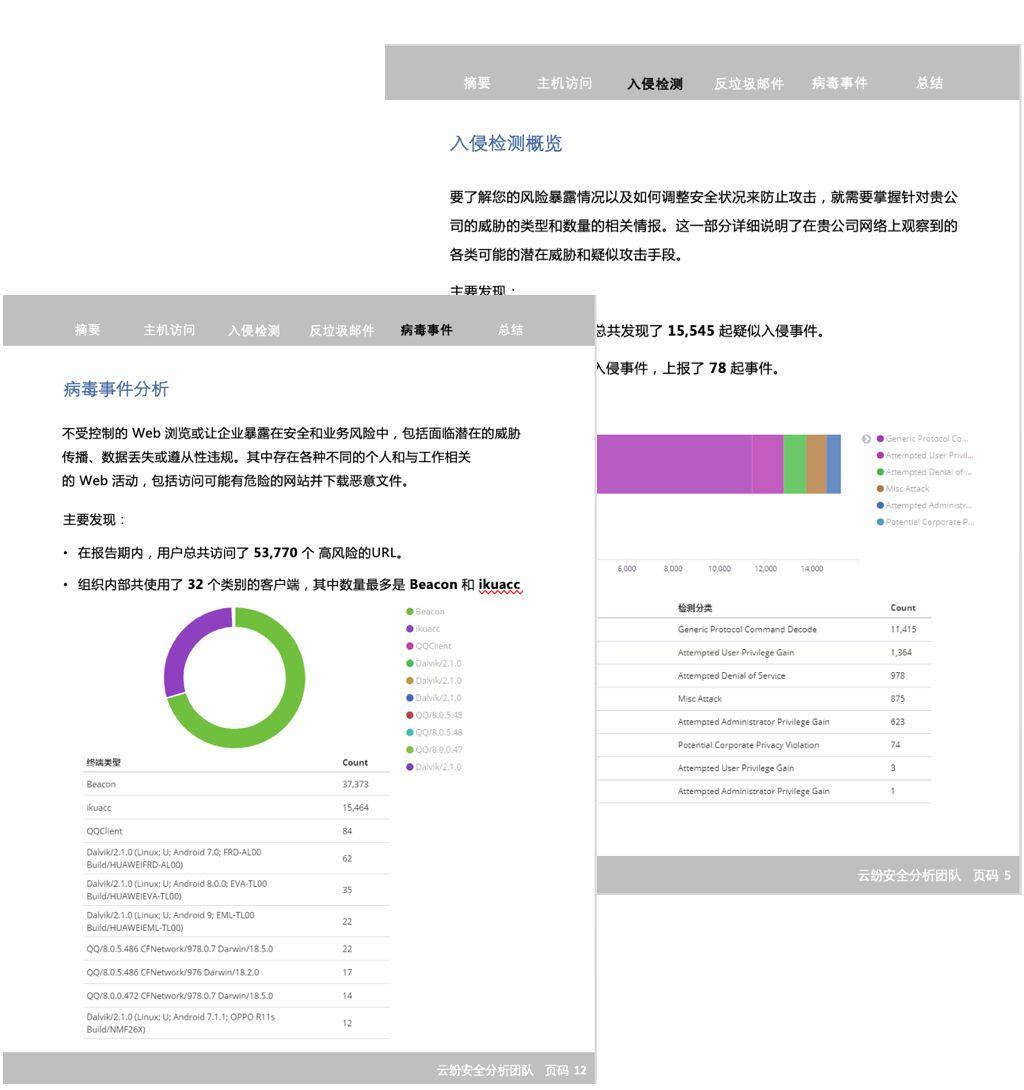

安全周期分析报告通常也需要作为标准化服务内容输出,我们需要结合用户实际场景和一段时间周期(通常为月度)汇总历史安全分析数据,以此来指导之后的安全运营和管理工作,并不断提高改善。

除云纷标准安全周期分析报告之外,也需要提供部分个性化报告,比如多站点用户URL访问和拦截报告等。

我们针对报告所需要的具体内容,将所需要的字段挑选出来,按照层层分类范围的大小进行逻辑分片处理。由于客户的需求是需要将每个分公司访问量前十的用户的明细进行展现,按照我们对于PA日志各个重要字段的理解,所以选取了Action、URL种类以及URL明细作为报表中表格的具体内容。

我们需要个性化输出:

1. 首先是把访问量排名前十的用户列出

2. 把对于每个用户访问请求的拦截情况列出

3. 针对于每种拦截情况,将排名前十的URL分类列出

4. 针对于每个URL分类,把该分类下排名前十的明细URL列出

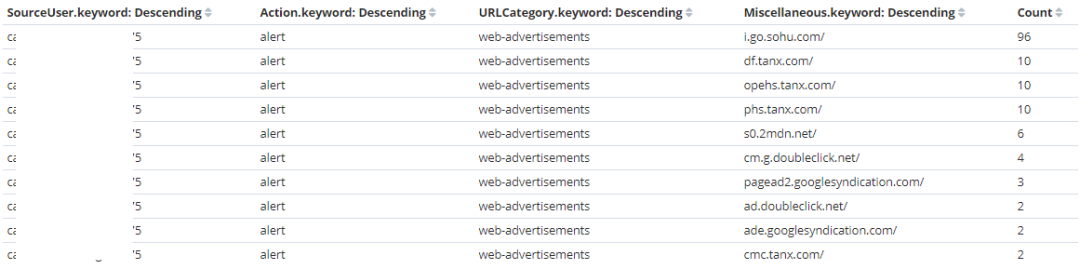

最后得到下面的表格:

这张表格截图展示展现了某一个用户未被拦截的web-advertisements分类中的排名前十的具体URL,理论上每个用户都会有200条URL的明细展现他们在查询时段内的访问习惯。

总结

一千个公司就有一千个安全运营体系,如何高效整合我们的人、技术和流程,为不同的企业客户提供符合现状和中远期发展的安全运营能力,将是我们不断探索的话题。云纷希望在为客户建立运营体系的同时,结合我们对于安全的理解和知识,协同利用我们的开发能力、开发并调用各类自动以及半自动化的工具,为客户提供最切合实际的安全运营服务,最终帮助用户清晰定位威胁、降低风险,提高整体安全水平。