在了解如何使用ATT&CK之前,我们先来了解一下什么是ATT&CK?

背景

ATT&CK在很大程度上是网络对抗技术的全景知识库 – 可以用于特定平台(如Windows)的攻击性操作的细分和分类。与此领域的先前工作不同,重点不在于对手使用的工具和恶意软件,而在于它们在操作期间如何与系统交互。

对于任何想要提升威胁情报防御能力的公司或组织来说,ATT&CK都会很有用。因此我们想跟你分享一些关于如何开始使用ATT&CK的建议,无论你的团队有多复杂。我们接下来的文章都会分成三个等级:

-

第一等级适用于刚刚起步,但没多少资源的组织;

-

第二等级适用于拥有日趋成熟的中级团队的组织;

-

第三等级适用于拥有高级网络安全团队和资源的组织。

今天我们以“威胁情报”这个话题作为开始,是因为我觉得这是最好的使用案例。

第一等级

网络威胁情报就是指知道敌方攻击者在做什么、并且利用该情报提高决策能力。对于一个只有少数几个分析师的组织,如果想要开始使用ATT&CK并用于威胁情报的话,一种办法就是选择一个你感兴趣的黑客组织,然后在ATT&CK上查询该组织的行为结构。你可以参考曾经被黑客组织攻击过的目标来选择一个黑客组织。另外,很多威胁情报订阅服务提供商也映射在ATT&CK,你也可以使用那些情报信息作为参考。

例子

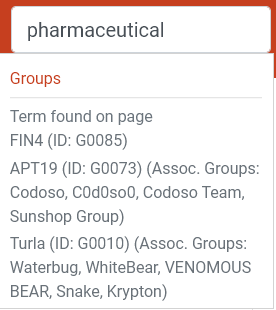

如果你是一家药业公司,你可以在网站的搜索框或者Group页面发现APT19是一个曾经攻击过你们公司所在领域的黑客组织。

Search for “pharmaceutical”

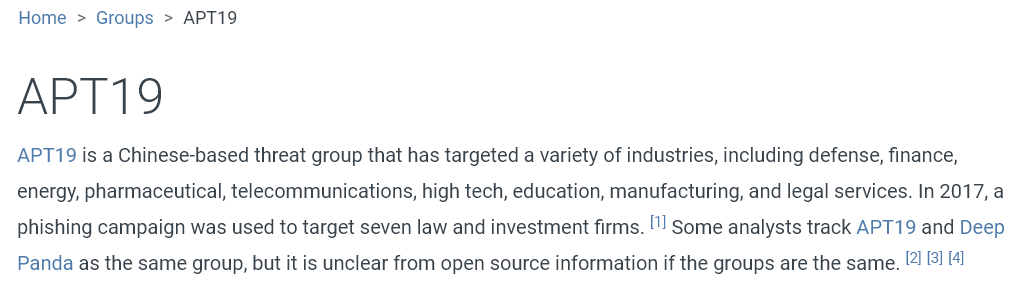

Description of APT19 Group

现在你可以打开该组织的详情页面、查看该组织使用的技术(仅基于映射的开源报告),而后你就可以学习和了解黑客组织更多信息。如果你不懂并且需要更多技术方面的信息,你可以多看看ATT&CK网站。对于黑客组织使用的软件样本,你都可以重复上述方法查看了解,这些软件样本都被ATT&CK网站进行了跟踪了解。

例子

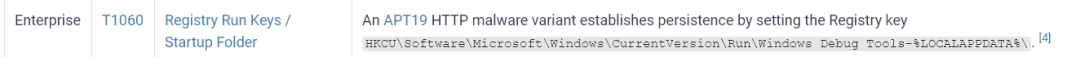

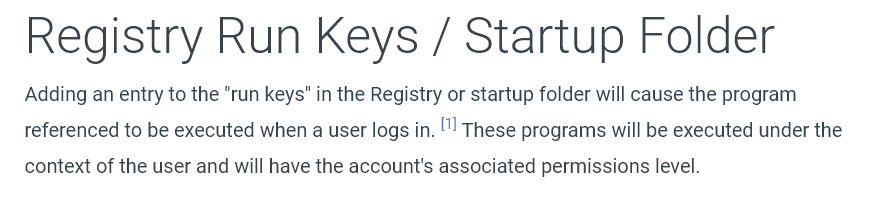

APT19使用技术之一:注册表运行键/启动文件夹

威胁情报最重要的就是如何让情报可执行。既然这个组织曾经攻击过我们公司所在的领域,如果我们想防御他们,我们就可以把该威胁情报分享给安全防护团队。既然已经做了这一步,接下来你可以在ATT&CK网站上查找如何使用检测和缓解技术。

例子

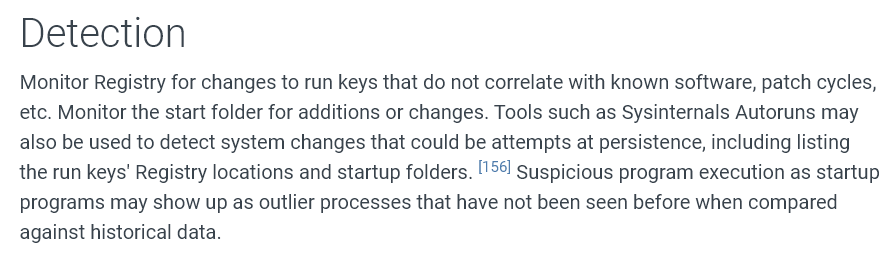

告诉你的安全防护团队了解那些APT19使用过的特定的注册表运行键。但是黑客组织可能会经常改变运行键。如果你在查找针对此项攻击技术的防护建议,你会看到这样一个建议:监控系统环境里新创建的、你不希望看到的运行键。像上面这样跟你的安全防护团队沟通,会产生不错的效果。

总之,开始使用ATT&CK用于威胁情报的简单方法就是查找一个你感兴趣的攻击组织。识别一些攻击组织的攻击手段和行为可以帮助你如何通知安全防护团队采取措施防御该攻击组织。

第二等级

如果你有一个定期复查敌方攻击者情报的威胁分析团队,你可以执行的更高一级的操作是——自己将情报映射到ATT&CK而不是使用别人已经映射的情报。如果你有一个你们公司或组织已经处理过的事件报告,这将是一个可以映射到ATT&CK的内部资源,或者你可以采用博客文章这种外部报告的形式。简单起见,第二等级你可以从一个单独的报告开始。

例子

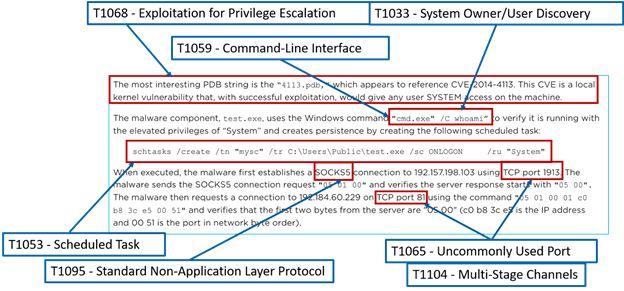

这是一份来自FireEye报告的一个片段,并已经映射到ATT&CK(https://www.fireeye.com/blog/threat-research/2014/11/operation_doubletap.html)

我们意识到,如果你不是全部了解数百项技术的话,尝试将报告映射到ATT&CK确实会让人望而生畏。了解接下来的流程,会对你有所帮助。

-

理解ATT&CK——熟悉ATT&CK整体架构:战术(敌方的技术目标)、技术(目标如何实现)、程序(技术的具体实现)。可以看一下 Getting Started 页面和Philosophy Paper页面。

-

发现行为——从更大范围去思考敌方的行为操作,而不是局限于最基本的指示器(如IP地址)。例如,上面报告里提到恶意软件“创建一个SOCKS5连接”。创建连接这一动作就是敌方采取的一个行为。

-

调查行为——如果你不熟悉某些行为,你需要做更多的调查。在这个例子里,简单的调查会发现SOCKS5是一个第五层(会话层)协议。

-

将行为转为成战术——思考敌方某些行为的技术目标,并选择匹配一个战术。好消息是在Enterprise ATT&CK中只有12个战术供选择。以SOCKS5连接为例,建立连接和之后的通信可以被归为命令和控制战术Command and Control。

-

找出适用于行为的技术——这一点会有点难,但是结合你的分析技术和ATT&CK网站案例,也是可以做到的。如果你在ATT&CK网站上搜索SOCKS,结果中会出现标准非应用层协议技术Standard Non-Application Layer Protocol (T1095),查看技术描述,你会发现这个技术可能会匹配我们发现的行为。

-

和其他分析结果做对比——当然,和其他分析师的结果相比,对于同样一个行为,你可能会有一个不同的解释。这种情况很常见,并且在ATT&CK团队,这种情况一直都在发生。我非常推荐把你的ATT&CK映射和其他分析师的做对比并讨论他们的不同之处。

对于有少数分析师的网络威胁情报团队来说,自己将情报映射到ATT&CK是一个好方法,这样可以确保获取到满足公司或组织的最相关的情报。这样你就可以将已经映射到ATT&CK的敌方情报发送给安全防护团队进行防御。

第三等级

如果你的网络威胁情报团队更高级,你可以将更多情报映射到ATT&CK,并利用这些情报划分如何防御的优先级。你可以将内部和外部情报都映射到ATT&CK,包括事件响应数据、来自开源情报或者威胁情报订阅的报告、实时告警和你们组织的历史情报。

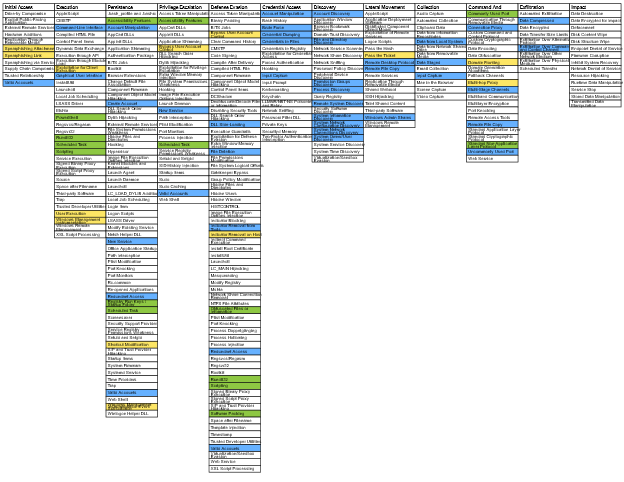

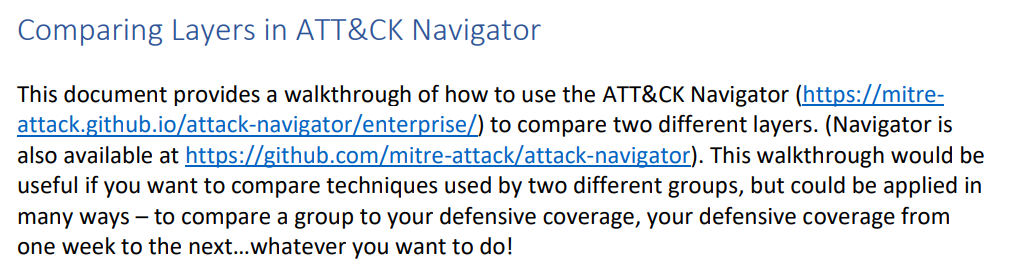

一旦你映射了这些数据,你就可以做一些有意思的事情:比较不同敌方组织和他们常用的技术。例如,从ATT&CK导航中你可以获取下面这个矩阵试图。仅被APT3组织使用的技术被高亮成蓝色,仅被APT29使用的技术被高亮成黄色,同时被两个组织使用的技术被高亮成绿色。(这些情报仅仅基于公开可用的被映射过的情报,而且只是这些组织使用过的技术的一部分)

你可以将矩阵图中的敌方攻击组织和技术替换成你关心的你们公司或组织遭受的头号威胁所属的敌方攻击组织和所使用的技术。你可以参考制作指南一步一步地制作你自己的矩阵视图,类似上图。你也可以观看视频教程来回顾导航功能。

我们可以聚合这些情报,确定哪些技术是最常被用到的,这样可以帮助安全防护团队知道哪些是最重要的。这使得我们可以对技术进行排序、向安全防护团队分享检测和弱化的重点。在上面的矩阵视图中,如果APT3和APT29这两个敌方攻击组织同时都是公司或机构的高度威胁对象的话,那么图中绿色部分的可能就会是优先级最高的决定如何检测和弱化的技术。如果安全防护团队已经要求网络威胁情报团队帮助他们找出防御的优先级,那我们就可以把这些情报分享给他们,作为他们着手防御的点。

如果安全防护团队已经评估了他们做的防护内容,那么你可以将这些内容叠加到你对该类威胁的了解掌握中去。最好的集中资源去防御的敌方,是那些你知道敌方攻击组织已经使用这些技术但是你却检测不了的地方。

根据你现有的数据,你观察到的敌方使用的技术,你都可以继续添加进来;或者开发一个“技术-使用频率”的热力图。

对于一个寻求如何使用ATT&CK用于网络威胁情报的高级团队来说,映射各种各样的信息源到ATT&CK可以帮助你更深地理解敌方行为,从而帮助你的公司或组织划分优先级、通知安全防护团队。

关于ATT&CK

ATT&CK将对抗技术组织成一套策略,以帮助解释并提供该技术的背景内容信息等。每种技术都包含与红色团队或渗透测试人员相关的信息,用于理解攻击技术,以及防御者用于理解由这些攻击技术所生成的事件或人为制造的东西。

战术代表了ATT&CK技术的“why”。战术是攻击者执行行动的战术目标。战术是个人技术的范畴,涵盖了攻击者在操作期间所做事情的标准及更高级别的表示,例如持久化,信息发现,横向移动,执行文件和泄露数据。

技术代表攻击者通过攻击行动实现战术目标的“方式”。例如,攻击者可以转储凭证以获得对网络访问的有用凭证,该凭证可以在以后用于横向移动。技术也可以表示攻击者通过行动而获得的“什么”。这对于发现战术来说,这是一个有用区别,因为技术突出了攻击者在采取特定行动后所追求的信息类型。实现战术目标的方法或技术可能有很多,因此每种战术类别都有多种技术。

**参考来源:ATT&CK,ZH、胖头鱼编译,转载请注明出处,谢谢配合~