之前,我们已经为大家简要介绍了ATT&CK的相关内容。此次,我们将针对战术/技术中的一环进行着重介绍,今后,也会做相应的系列专题,希望大家可以持续关注我们的推送哦~

背景

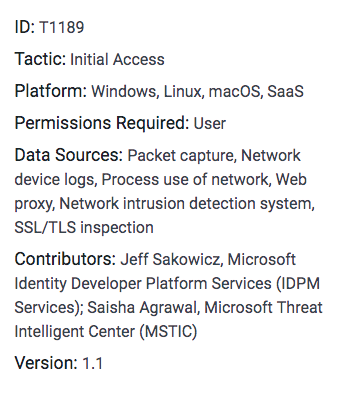

下面,进入正题,今天我们要讲的是偷渡式泄露攻击,也就是Drive-by Compromise。

定义

偷渡式泄露攻击是指攻击者通过用户正常浏览过程中访问网站来获得对系统的访问权限。使用此技术,通常会将用户的Web浏览器作为攻击目标,但攻击者也可能会将受侵害的网站用于非利用行为,例如获取应用程序访问令牌。

存在多种利用漏洞将代码传递给浏览器的方法,主要包括:

-

攻击者对合法网站注入某种形式的恶意代码,例如JavaScript、 iFrames、跨网站脚本等,这样网站就容易遭遇泄露威胁。

-

通过合法的广告供应商付费并投放恶意广告。

-

内置的Web应用程序界面可用于插入任何其他类型的对象,这些对象可用于显示Web内容或包含在访问客户端上执行的脚本(例如论坛帖子,评论和其他用户可控制的Web内容)。

对手使用的网站通常是特定群体(例如政府、特定行业或地区)访问的网站,其目标是基于共同的利益、利用特定用户或一组用户的泄露信息。这种有针对性的攻击被称为战略性网络入侵或水坑攻击。

攻击过程

典型的偷渡式泄露攻击过程主要有以下这几个步骤:

1、用户访问内容由对手控制的网站

2、自动执行脚本,他们通常会在浏览器和有插件的版本中搜索可能存在漏洞的版本。

-

可能要求用户通过启用脚本或活动的网站组件并忽略警告对话框来协助此过程。

3、找到易受攻击的版本后,利用漏洞讲代码传递到浏览器。

4、如果利用成功,除非有其他的保护措施,否则它将使对手代码在用户的系统上执行。

-

在某些情况下,在提供漏洞利用代码之前,需要在初始扫描后再次访问网站。

与“利用面向公众的应用程序”不同,此技术的重点是在访问网站时在客户端端点上使用软件。通常,这将使对手可以访问内部网络上的系统,而不是DMZ中可能存在的外部系统。

攻击者还可能使用受感染的网站将用户引导到旨在窃取OAuth令牌应用程序访问令牌的恶意应用程序,以获取对受保护的应用程序和信息的访问权限。 这些恶意应用程序是通过合法网站上的弹出窗口传递的。

程序示例

|

名称 |

描述 |

|

APT19 |

APT19在2014年对forbes.com进行了水坑攻击,以破坏目标 |

|

APT32 |

APT32通过诱骗受害者访问受损的水坑网站来感染受害者 |

|

APT37 |

APT37使用了战略性网络漏洞,尤其是韩国网站的网络漏洞,来散播恶意软件。该组织还使用洪流文件共享站点,将恶意软件更加随意地传播给受害者。作为泄露方案的一部分,该组织使用了名为RICECURRY的基于Javascript的探查器来探查受害者的Web浏览器并提供相应的恶意代码。 |

缓解措施

|

名称 |

描述 |

|

隔离应用程序和沙箱 |

|

|

漏洞防护 |

|

|

限制基于Web的内容 |

|

|

升级软件 |

|

检测方法

防火墙和代理可以检查URL中潜在的已知坏域或参数。他们还可以在网站及被要求的资源上进行基于信誉的分析,例如域的年代、注册的域名、是否在已知的不良列表中或之前有多少其他用户连接到该域名等。

网络入侵检测系统有时可以进行SSL / TLS MITM检查,可用于查找已知的恶意脚本(侦查、堆喷射和浏览器标识脚本经常被重用),常见的有脚本混淆和利用代码。

检测利用基于合法网站的泄露攻击也许很困难,因此,还要在端点系统上寻找可能表明成功入侵的行为,例如浏览器进程的异常行为。这可能包括写入磁盘的可疑文件,试图隐藏注入执行进程的证据,发现证据或其他异常网络流量,这些可能表明有其他工具转移到了系统。

**参考来源:ATT&CK,胖头鱼编译,转载请注明出处,谢谢配合 ~~