此前,我们曾经分享过通过索引引擎、数据采集引擎、可视化模块接收FireEye NX的日志,并且对其进行解析及可视化处理,极大地提高了用户友好度,便于安全人员进行分析,并且做到了通过时间段与Windows日志进行关联。

前情提要

此次,我们将为大家分享FireEye NX与自家产品FireEye HX之间的关联案例。安全分析人员可以使用Network Security (NX)来确定网络中发生了哪些攻击事件,并且可以确定受影响的服务器。然后,分析人员可以使用Endpoint Security (HX)对那些服务器进行深入研究,确定哪些网页或应用程序已被感染。之后,他们就可以隔离那些受感染的网页或应用程序,修复环境并恢复正常操作。一旦确定攻击的发生方式,安全团队便可以通过解决漏洞或修复系统来防止进一步的感染。

因此,将网络安全与端点安全相互关联十分重要,不仅可以通过时间段进行关联,FireEye HX在告警时提供了端点的IP地址,那么便可以通过IP地址进行关联。

接收及解析NX,HX日志

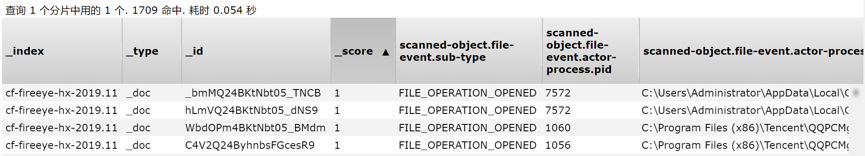

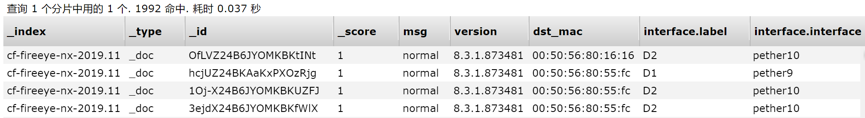

首先,我们需要分别从NX与HX上通过syslog将告警日志发送至安全分析平台,并通过json-normal格式将所有告警发送至分析平台,并在解析后查看到接收到的NX及HX的日志:

HX:

NX:

分析相互关联的字段

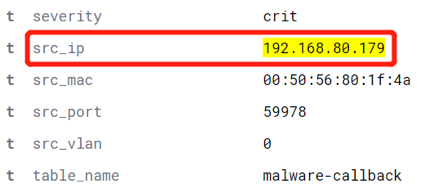

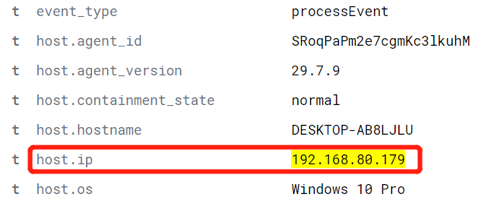

为了将NX和HX的日志进行关联,我们首先需要分析两种日志中能产生相互关联的字段,经过分析,发现两种日志中都包含主机IP地址这一字段。

NX:

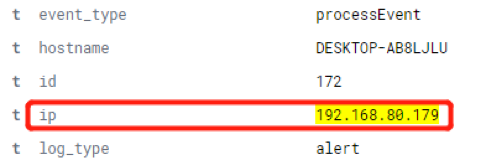

HX:

可以看出,包含IP地址的这一字段在两种日志中的字段名并不相同,并且他们的索引相互区分,所以无法直接产生关联,那么接下来需要做的就是进行字段的归一化。

相互关联并展现

在新建的索引中,我们可以看到归一化的字段:

接着,就到了最关键的一步:如何进行关联分析?

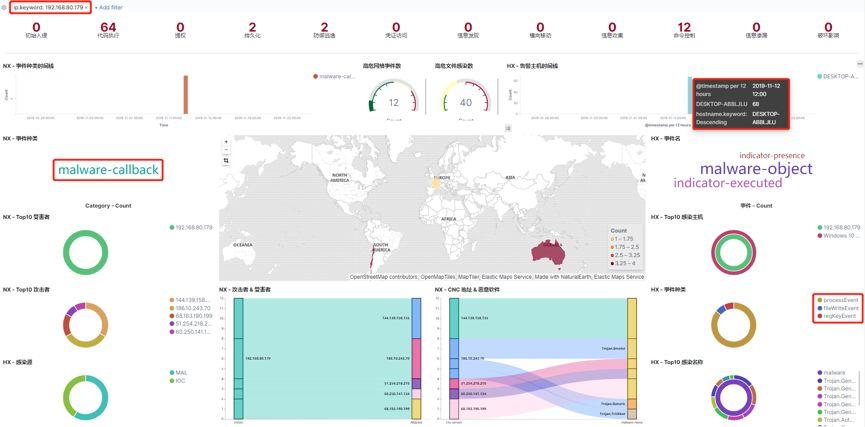

根据我们此次推出的MSS最新可视化面板,就可以进行快速深度下钻和关联分析,同时,还可完整映射ATT&CK框架战术矩阵。

我们先通过NX定位到网络中发生安全事件的IP地址,通过点击IP地址进行下钻,就可以聚焦到具体是哪一台主机在哪个时间段发生了哪些事件。如图,我们可以看到,网络中存在malware-callback事件,也就是恶意软件回连,我们聚焦到产生这一事件的IP地址为192.168.80.179,这台主机名为Desktop-AB8LJLU,在11月20日12点左右,发生了一系列的文件写入,进程执行以及注册表修改事件。

接着我们聚焦到Desktop-AB8LJLU这台主机,它具体的感染目标路径,我们针对这些文件进行隔离,并且对于它所外连的CNC服务器进行拦截操作。

关于我们

云纷科技自成立以来,将“安全运营中心(SOC)”分层分解,以更灵活的模块化方式交付“下一代安全运营服务”,高效整合人、技术和流程,为不同的企业客户提供符合现状和中远期发展的安全运营能力。同时,以十年安全管理经验为依托,我们的安全托管服务(MSS)可以为企业提供7*24小时全天候安全保障,全面提高企业安全抵御能力,为抵抗威胁建立可靠屏障。

云纷希望在为客户建立运营体系的同时,结合自身对于安全的理解和知识,协同利用开发能力、开发并调用各类自动以及半自动化工具,为客户提供最切合实际的安全运营服务,最终帮助用户清晰定位威胁、降低风险,提高整体安全水平。