点击云纷科技关注我们

定义与手法

01

事先不了解系统或环境中合法凭证的对手可能会猜测密码,以试图访问帐户。如果不知道帐户的密码,对手可能会选择使用重复或迭代机制系统地猜测密码。在操作期间,对手可能在不了解系统或环境密码的情况下,通过使用常用密码列表来猜测登录凭据。密码猜测不一定会考虑目标的密码复杂度策略,以及多次尝试失败后锁定帐户的策略。

由于可能导致大量身份验证失败和帐户锁定,密码猜测可能成为一个危险的选择,但这取决于组织的登录失败策略。

通常在猜测密码时,会使用使用常用端口的管理服务。一般的目标服务包括:

-

SSH (22/TCP)

-

Telnet (23/TCP)

-

FTP (21/TCP)

-

NetBIOS / SMB / Samba (139/TCP & 445/TCP)

-

LDAP (389/TCP)

-

Kerberos (88/TCP)

-

RDP / 终端服务 (3389/TCP)

-

HTTP/HTTP 管理服务(80/TCP & 443/TCP)

-

MSSQL (1433/TCP)

-

Oracle (1521/TCP)

-

MySQL (3306/TCP)

-

VNC (5900/TCP)

除了管理服务之外,对手可能的目标还有“针对使用联合身份验证协议的单点登录(SSO)和基于云的应用程序”,以及面向外部的电子邮件应用程序,如Office 365。

在默认环境中,LDAP和Kerberos连接尝试不太可能触发SMB上的事件,这会创建Windows“登录失败”事件ID 4625。

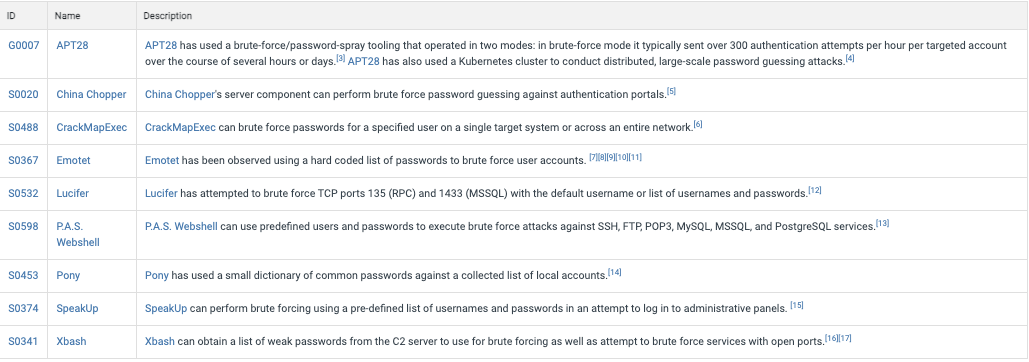

程序示例

02

完整列表请戳“阅读原文”

缓解措施

03

|

名称 |

描述 |

|

账户使 用策略 |

|

|

多因素 身份认证 |

|

|

密码策略 |

|

检测方法

04

监控“有效帐号”的系统以及应用登录失败的鉴权日志。如果身份验证失败率很高,则可能存在使用合法凭证访问系统进行蛮力破解的尝试。

**参考来源:ATT&CK,胖头鱼编译,欢迎转载,转载请注明出处,非常感谢~~

关于我们

云纷科技自成立以来,将“安全运营中心(SOC)”分层分解,以更灵活的模块化方式交付“下一代安全运营服务”;高效整合人、技术和流程,基于云原生的分析平台InsightX,为不同的企业客户提供符合现状和中远期发展的安全运营能力。同时,以十年安全管理经验为依托,我们的安全托管服务(MSS)可以为企业提供7×24小时全天候安全保障,全面提高企业安全抵御能力,为抵抗威胁建立可靠屏障。

云纷希望在为客户建立运营体系的同时,结合自身对于安全的理解和知识,协同利用开发能力、开发并调用各类自动以及半自动化工具,为客户提供最切合实际的安全运营服务,最终帮助用户清晰定位威胁、降低风险,提高整体安全水平。

往期推荐

|

|||

|

|||

|

云纷(上海)信息科技有限公司

专注于安全运营与管理

长按二维码关注我们

点击右下角,让我知道你在看哟~