点击云纷科技关注我们

前言

近日,SANS发布了2021安全运营中心(SOC)调查报告。在过去的五年里,SANS一直在进行安全运营中心(SOC)调查,今年的报告继续为SOC领导人和其他专业人员提供见解。2021年,SANS进行了一份很长的问卷调查,然后跟踪受访者,更多地去了解他们对问卷答案的细节。撰写这份报告的目的是为SOC经理、团队领导、供应商和行业分析师提供机会,让他们了解行业中的其他人正在做什么。

由于报告全文篇幅较长,若需要完整内容可私信小胖获取~

摘要

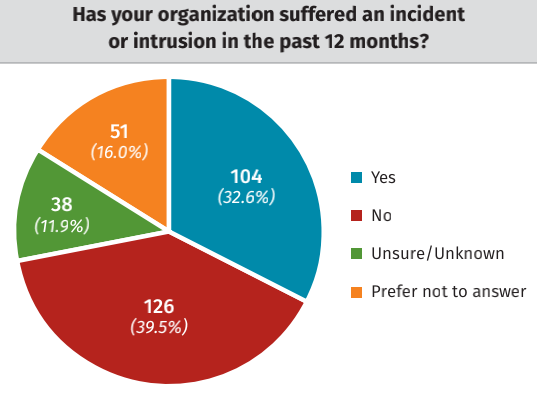

我们先来看看SANS向受访者提出的一个关于他们过去一年经历的问题:你的组织在过去12个月里遭受过事故或入侵吗?在319名回答此问题的受访者中,104人(33%)表示,是的,去年在受保护的环境中发生过事件或入侵;89人(12%)不确定或拒绝回答(16%);126人(40%)表示他们没有遭受任何事件。如下图所示:

在确定未来一年SOC的战略愿景时,受访者指出了他们面临的最大挑战,最常提到的是SOC缺乏熟练员工。SANS发现,大多数受访者表示需要更多的员工,也希望现有员工能够不断扩展新的工作技能,拥有更深厚的技术知识。虽然许多分析师理解网络安全问题,但由于缺乏更深层次的网络、操作系统内部结构以及整体IT架构和操作技术知识,他们在SOC方面很难取得成效。同时,组织也很希望员工可以具备足够的软技能——尤其是批判性、分析性思维和客户服务。在直接网络安全技能方面,最缺乏的是威胁捕捉技能。

自动化被认为主要是为了减少检测和响应的时间。这些恢复时间使现有员工能够更好地处理事件和警报的负载,并满足用于判断性能目标的安全指标。有一个示例是数十个数据源的简单集成,这些数据源用于将数据标识到门户中。该门户用于整合公司跨部门的信息。该门户将级别0到级别2的响应时间减少了25%。

SOC功能

功能描述

SANS通过询问SOC工作人员来对SOC进行功能描述,他们认为拥有能力参考的基础是确保充分操作的重要方法,也是形成成熟度和开发轨迹的基础。

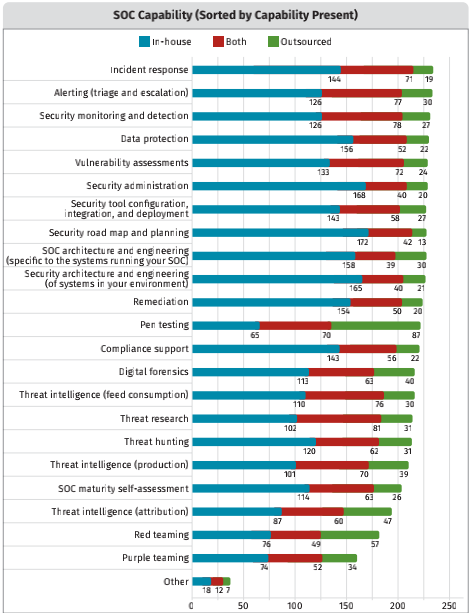

下图描述了SANS所询问的SOC功能:哪些活动是您的SOC操作的一部分?您将哪些活动全部或部分外包给外部服务,通过托管安全服务提供商(MSSP),或作为托管在云中的结果?从图表中可以看出,受访者对SOC的作用达成了共识。它还描述了哪些功能是内部的,哪些是外包的。事件处理、资产保护、问题监控、漏洞管理和系统管理都是最重要的功能。

受访者表示,他们普遍对将部分工作外包的业务成效感到满意。威胁搜索和威胁情报被视为外包功能,如果具备详细的业务和企业IT知识,将会更加有效。这对于外包来说是一个挑战,因为外包公司没有内部洞察力。如果把这些能力留在公司内部,就需要雇佣更多拥有这些技能的人,可能会增加员工人数。

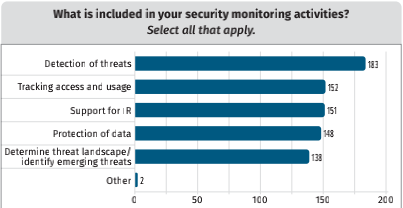

由于监视是一种关键的能力,通过询问发现,威胁检测——在环境中寻找攻击迹象是最普通的安全监视活动。其次是跟踪访问和使用,或者检查活动,试图区分授权以及不需要监视。

大部分受访者都有自有SOC中心,使用内外相结合的SOC是第二种较为受欢迎的形式,以实现7X24全覆盖。对于组织而言,他们更倾向于不仅仅只提供简单监控的模型,MSSP需要计划有效的数据及警报交换。对于组织而言,若要求MSSP进行有效的协调以实现7X24全覆盖的混合服务模式,则需要支付相应的服务定制费用或进行运营调整,以匹配MSSP提供的服务。

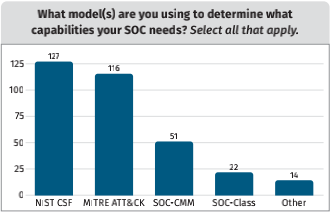

根据调查,在SOC中,不同的模型可能用于不同的目的。例如,NIST CSF是一个广泛的框架,SOC-CMM通过询问问题来与NIST CSF进行对比。MITRE ATT&CK®特别擅长评估可见性问题,并帮助检测项目工程。ATT&CK也可以用来指导狩猎、响应以及调查。SOC- class解决了SOC的功能架构,以优化内部和外部安排。这些可用于评估和指示SOC不同方面的增长。被调查者表示,目前比较主流的是NIST CSF和ATT&CK,如下图所示。

当监控检测到问题,SOC开始使用其事件处理能力处理问题时,标准做法是通知受影响的系统所有者潜在的问题。SANS询问是否执行了资产相关性:您是否将您的资产与环境中负责的系统所有者或用户相关联?大多数受访者(80%,152人中121人)回答“是”。随后,SANS还询问了这种关联是如何执行的:选择最准确地表示您将资产与环境中的服务器和用户端点的负责系统所有者或用户关联的方法的选项。调查显示,自动化是最常用的方法。

外包

大多数SOC都会使用某种形式的外包。最受欢迎的外包服务包括渗透测试、攻防演练、取证以及威胁情报方面的技能。在SANS看来,这是SOC利用这些学科方式的结果。除非SOC覆盖了非常大的资产集,否则这些专门的活动可能无法提供足够的工作来让专门的专家一直忙碌。这些专业技能需要持续的专门实践,大多数组织不需要通才的员工进入非常细分的专门化领域。因此,招聘和留住这些专家成为安全托管服务提供商的利基计划,这些公司将这种能力作为外包产品出售。

SOC的技术

常见的实施计划

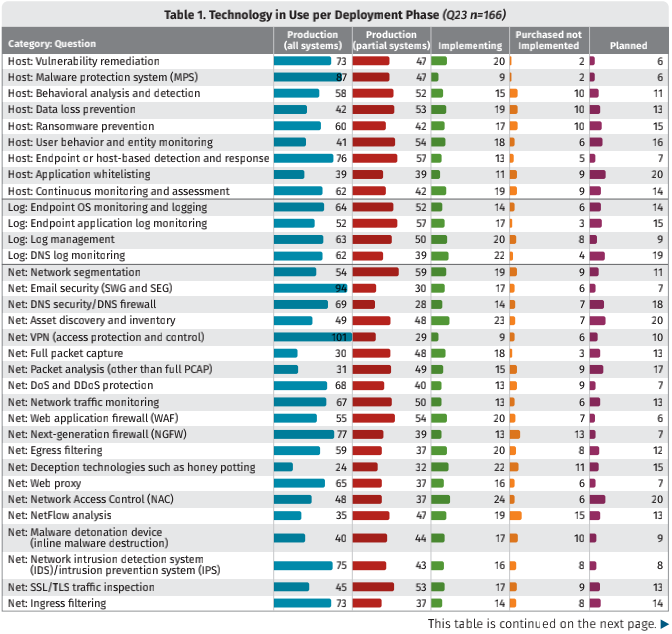

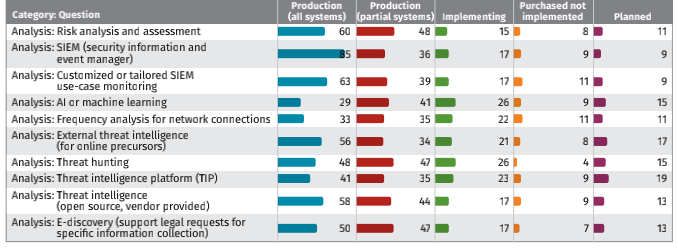

SOC所使用的技术是其能力的核心支柱。由此,SANS提出了这样的问题:指出正在使用的用于保护环境中IT系统的技术,并提供以下几个阶段选项:生产(所有系统)、生产(部分系统)、实施、购买未实施以及计划。调查结果如下图:

使用相对较多的产品(合并阶段)为:主机-端点或基于主机的检测和响应;分析-SIEM(安全信息和事件管理器);网络-VPN(访问保护和控制)、电子邮件安全(SWG和SEG),网络分段。

最受欢迎以及最被诟病的技术

为了了解各种技术的普及程度,SANS让受访者给各种技术打分,以评估这种技术的满意度、流行度。简而言之,受访者们最喜欢他们的下一代防火墙,最不满意的是欺骗防御技术。

其他

“云”是一个经常被提及的术语。SANS假设大多数SOC对它们保护和外包的资源采取信任但又要核实的立场,所以提出了这样的问题:使用什么来监控您的移动设备、外网和云合作伙伴(AWS、Azure等)的资源?他们发现,MDM是迄今为止最常见的答案。也许是因为移动设备和云设备的范围太宽广了。SANS认为这对许多组织来说是一个技术问题,因为他们不确定如何适应外联网的新现实,或传统边界之外的资产。

可见性对于网络安全分析是很重要的,然而网络通信的加密在过去几年中也呈现出稳步增加的趋势。SANS通过询问如何使用TLS拦截来检查HTTPS和其他加密通信的问题,来了解SOC如何如何在加密连接的情况下进行内部窥视。这种能力为分析师提供了洞察力,但代价是可能会损害个人隐私。所以,人们已经具备了这种能力,却并没有所作为,这个现实让人感到沮丧。在后续提问中,SANS发现,不使用TLS拦截的最常见原因是企业对监管和隐私的担忧。目前,还没有报告发现使用TLS拦截的人有遇到法律问题。一位受访者指出需要在这方面进行管理教育。然而,在技术方面,内联TLS解密的性能问题也常被提及。

SOC部署策略、架构和覆盖范围

IT / OT

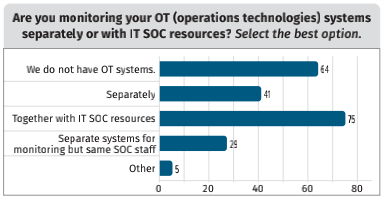

通用计算系统一般用于执行业务流程,通常称之为信息技术(IT)。物理流程一般由更专门的部署管理,通常称为操作技术(OT)。关于是否将IT监控与OT监控相结合这个问题,在214名受访者中,64人表示这不是一个问题,因为没有加班监控。75人表示,他们使用相同的SOC系统,混合IT和OT资源,而45人表示,它是完全分开的。剩下的29名受访者表示,他们使用不同的监控技术,但负责它们的员工是相同的。如下图所示:

OT与其他许多正在使用的信息系统有一些不同之处。OT是一种以操作为重点的能力,通常有可以观察或检查的有形工作产品,以验证操作是否正在进行。这是一个混合优势。如果有专家在监视操作能力,他们可以通过与预期物理特性的交叉引用,快速检测到错误值或下降的信息系统性能。另一方面,如果专家不能提供交叉参考,在问题被注意到之前,严重的损害就可能发生。

物联网

OT包括控制物理操作的工业系统,如装配线和精炼厂。但还有另外一类系统,即物联网(IoT)。这些系统是网络设备,传统上具有一些耐用品类型的角色,但现在通过基于ip网络进行了增强,以提供监测和控制。例如恒温器、电灯、冰箱和洗碗机。但这些联网设备的独特性通过蓝牙和Zigbee的网状网络得到了扩展,这些网状网络是为低功耗、近距离通信设计的,但最终可能会连接到一个与互联网相连的控制点。SANS询问了这种物联网方法:组织的SOC是否支持非传统计算设备,如智能传感器、建筑设备、建筑监控、制造、工业控制系统、OT(运营技术)和被视为物联网一部分的系统资产?调查结果显示,大多数SOC都没有完全监控这些系统,没有考虑过,或者考虑过,然后驳回了。在220名受访者中,只有50人表示他们支持所有面临风险的智能系统。

物联网因此成为持久性和持久访问的潜在软目标。它通常不是最初的进入点,但最近的高能见度供应链攻击可能迫使攻击者试图通过第三方软件或硬件供应商进入网络。例如,SOC如何知道HVAC系统是否应该每个月连接到服务器?可以设想的场景是,初始安装有防火墙来保护熔炉(或任何其他物联网设备),最终一个持久的恶意设备找到了一种方法,通过隧道将网络连接出去。

体系结构

有许多技术可以安排SOC以覆盖所部署的系统。在讨论部署时,SANS询问了SOC的部署情况:组织的SOC基础设施(即SOC架构)现在是如何部署的,以及它在未来12个月将如何变化?正如预期的那样,单一中心的SOC占主导地位,在目前部署中占比为31%。然而,在未来12个月,基于云计算的SOC趋势将更为明显,占比约为13%。从结果来看,必须承认这是向云计算的明显持续进军,为应对COVID-19而进行的IT变革和更多人在家工作加速了这一趋势。

调查结果小结

此次调查涵盖了SOC的方方面面,主要有以下几个主要议题与发现:

-

MITRE有助于理解和沟通SOC的性能。在关于指标的问题中,很大一部分(约77%)的受访者表示,他们确实提供了指标。这比2020年调查中的相同问题有所增加,70%的人回答“是”。

-

最常见的SOC规模一般为2-10人。

-

87%受访者表示允许在家工作,期待2022年调查结果,看看这种变化是否会持续下去。

-

有趣的数据还包括事件或入侵的发生。这个问题的答案分布在是(33%)、否(40%)、不知道(12%)和拒绝回答(16%)。大部分受soc保护的组织没有遇到严重的问题。

-

调查显示,最迫切需要问题主要集中在缺乏技术熟练的员工以及对自动化程度的忧虑上。为了应对这些问题,SANS认为,实现高性能的途径是自动化度量,完成对所购买的技术的完全应用,可开发一个持续的程序,将重复的任务转移到自动化技术中,并促进SOC员工不断提高对分析和技术工作的精准掌握。这种精通和卓越可来自培训,以及日常化的同行评审以及交流工作。

以上是我们对于SANS报告主要内容的编译与解读,由于报告篇幅过长、内容较多,因此未能在此完全展现。若需要阅读原文,请联系我们小窗获取哦~

关于我们

云纷科技自成立以来,将“安全运营中心(SOC)”分层分解,以更灵活的模块化方式交付“下一代安全运营服务”;高效整合人、技术和流程,基于云原生的分析平台InsightX,为不同的企业客户提供符合现状和中远期发展的安全运营能力。同时,以十年安全管理经验为依托,我们的安全托管服务(MSS)可以为企业提供7×24小时全天候安全保障,全面提高企业安全抵御能力,为抵抗威胁建立可靠屏障。

云纷希望在为客户建立运营体系的同时,结合自身对于安全的理解和知识,协同利用开发能力、开发并调用各类自动以及半自动化工具,为客户提供最切合实际的安全运营服务,最终帮助用户清晰定位威胁、降低风险,提高整体安全水平。

往期推荐

|

|||

|

|||

|

云纷(上海)信息科技有限公司

专注于安全运营与管理

长按二维码关注我们

点击右下角,让我知道你在看哟~