攻击者可能会滥用云管理服务在虚拟机或混合连接设备中执行命令。诸如AWS Systems Manager、Azure RunCommand和Runbooks等资源允许用户利用已安装的虚拟机代理在虚拟机中远程运行脚本。

01 定义与手法

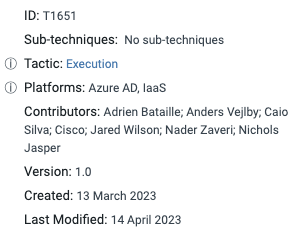

攻击者可能会滥用云管理服务在虚拟机或混合连接设备中执行命令。诸如AWS Systems Manager、Azure RunCommand和Runbooks等资源允许用户利用已安装的虚拟机代理在虚拟机中远程运行脚本。类似地,在Azure AD环境中,Microsoft Endpoint Manager允许管理员在连接到Azure AD的本地设备上作为SYSTEM运行脚本。

如果攻击者获得了对云环境的管理访问权,他们可能会滥用云管理服务,在环境的虚拟机或本地混合连接设备中执行命令。此外,攻击者破坏服务提供商或委托管理员帐户可能同样能够利用可信关系在连接的虚拟机中执行命令。

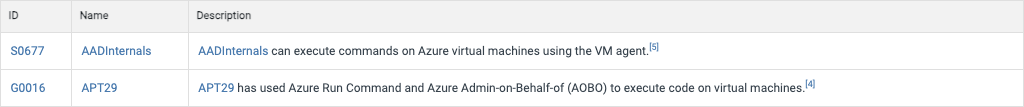

02 程序示例

03 缓解措施

|

名称 |

描述 |

|

特权账 户管理 |

|

04 检测方法

|

ID |

数据来源 |

数据组件 |

检测方式 |

|

DS0017 |

命令 |

命令 执行 |

监视在虚拟机上执行的命令和脚本 |

|

DS0009 |

进程 |

创造 进程 |

监视与云虚拟机代理相关的进程创建的虚拟机。在基于windows的Azure机器中,监视WindowsAzureGuestAgent.exe进程 |

|

DS0012 |

脚本 |

脚本 执行 |

监视在虚拟机上执行的命令和脚本。 |

**参考来源:ATT&CK,胖头鱼编译,欢迎转载,转载请注明出处,非常感谢~~

关于我们

云纷科技自成立以来,就把成为交付“监测-分析-响应”完整能力闭环的下一代MSSP作为自己的使命。我们将“安全运营中心(SOC)”分层分解,以更灵活的模块化方式交付“下一代安全运营服务”;高效整合人、技术和流程。基于云原生和人工智能的安全运营平台——InsightX,为不同的企业客户提供符合现状和中远期发展的安全运营能力。

云纷希望在为客户建立运营体系的同时,结合自身对于安全的理解和知识,以“实践+数据+AI”重塑安全运营链路,最终帮助用户清晰定位威胁、降低风险,提高整体安全水平。

每个企业都需要安全运营

云纷科技