攻击者可能滥用进程间通信(IPC)机制来执行本地代码或命令。IPC通常被进程用于共享数据、相互通信或同步执行。

01 定义与手法

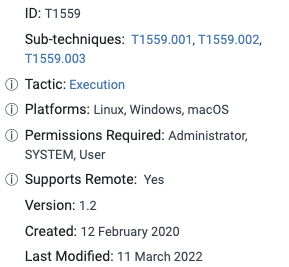

攻击者可能滥用进程间通信(IPC)机制来执行本地代码或命令。IPC通常被进程用于共享数据、相互通信或同步执行。IPC还通常用于避免死锁等情况,死锁是在进程陷入循环等待模式时发生的。

攻击者可能滥用IPC来执行任意代码或命令。IPC机制可能因操作系统而异,但通常以可通过编程语言/库或本机接口(如Windows动态数据交换或组件对象模型)访问的形式存在。Linux环境支持几种不同的IPC机制,其中两种是套接字和管道。更高级别的执行媒介,如命令和脚本解释器,也可以利用底层IPC机制。攻击者也可以使用远程服务,如分布式组件对象模型来促进远程IPC执行。

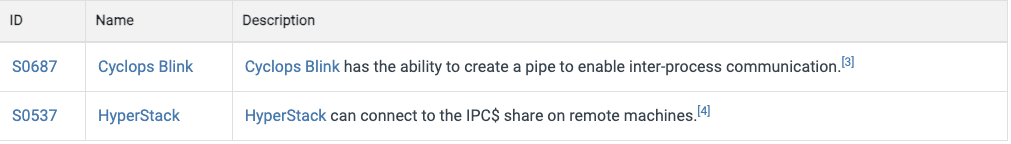

02 程序示例

03 缓解措施

|

名称 |

描述 |

|

应用开发 者指南 |

|

|

应用程序隔 离和沙箱 |

|

|

终端行 为预防 |

|

|

禁用或删除 功能或程序 |

|

|

特权账 户管理 |

|

|

软件配置 |

|

04 检测方法

|

ID |

数据来源 |

数据组件 |

检测方式 |

|

DS0011 |

模块 |

模块 加载 |

监视DLL/PE文件事件,特别是这些二进制文件的创建以及将DLL加载到进程中。查找无法识别或未正常加载到进程中的DLL。 |

|

DS0009 |

进程 |

进程 访问 |

监视对更高特权进程的异常调用,例如连接到VPN业务的用户应用程序。 |

|

DS0009 |

进程 |

进程 创建 |

监视与IPC机制滥用相关的新执行进程。 |

|

DS0009 |

脚本 |

脚本 执行 |

监视任何启用在系统上运行脚本的尝试都会被认为是可疑的。如果脚本在系统上不常用,但是启用了,那么从修补程序或其他管理员功能中运行的脚本是可疑的。在可能的情况下,应该从文件系统中捕获脚本,以确定它们的操作和意图。 |

**参考来源:ATT&CK,胖头鱼编译,欢迎转载,转载请注明出处,非常感谢~~

关于我们

云纷科技自成立以来,就把成为交付“监测-分析-响应”完整能力闭环的下一代MSSP作为自己的使命。我们将“安全运营中心(SOC)”分层分解,以更灵活的模块化方式交付“下一代安全运营服务”;高效整合人、技术和流程。基于云原生和人工智能的安全运营平台——InsightX,为不同的企业客户提供符合现状和中远期发展的安全运营能力。

云纷希望在为客户建立运营体系的同时,结合自身对于安全的理解和知识,以“实践+数据+AI”重塑安全运营链路,最终帮助用户清晰定位威胁、降低风险,提高整体安全水平。

每个企业都需要安全运营

云纷科技